RSA מציגה: עכברושי אבטחה

מעבדה מדעית על הבמה

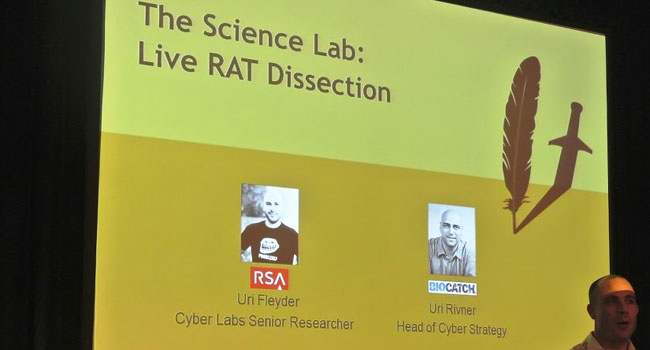

אחת ההרצאות היותר מסקרנות ב-RSA Conference Europe 2012, שנערך בלונדון בתחילת החודש, היתה "ניתוח עכברוש בהרצאה". המרצים המבוקשים, שמשכו קהל רב, היו אורי ריבנר – בכיר במעבדות המחקר RSA ישראל עד לא מכבר, וכיום סגן נשיא לפיתוח עסקי ואסטרטגיית סייבר; ואורי פליידר, חוקר בכיר במעבדות אלה זה ארבע וחצי שנים. ההרצאה היתה במבנה של מעבדה מדעית על הבמה.

תגובות

(0)