צוות אבטחת המידע של יבמ: הרשתות החברתיות הופכות מטרה עיקרית לפורצי מערכות

מומחי הענק הכחול דיווחו, כי יש תופעה מתרחבת של השתלטות על פרופילים ברשתות חברתיות של משתמשים בעלי רשימות עוקבים גדולות במיוחד ● הכניסה לאתרים אלה באמצעות מכשירים ניידים מרחיבה את הסכנה ● מתקפות DDoS משמשות ככלי הסחה והטעייה, באמצעותן ההאקרים חודרים למערכות אחרות

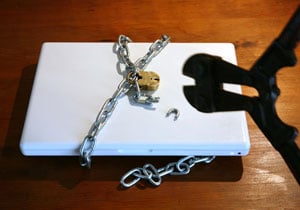

הרשתות החברתיות הפכו למטרה העיקרית של מתקפות פורצי מחשבים והכניסה של המשתמשים לאתרים אלה באמצעות מכשירים ניידים מרחיבה את הסכנה – כך עולה מהדו"ח החצי שנתי של איומי אבטחת המידע שהנפיק צוות X-Force של יבמ (IBM).

מומחי האבטחה בצוות X-Force של הענק הכחול, שמנטרים איומים ופרצות במערכות הקשורות לרשת, דיווחו כי קיימת תופעה מתרחבת של השתלטות על פרופילים ברשתות חברתיות של משתמשים בעלי רשימות עוקבים גדולות במיוחד, באופן שמאפשר להגיע למשתמשים העוקבים האלה ולפתוח דלתות בפני איומים נוספים. גם כאן עלולות מתקפות מוצלחות לחשוף את הארגון לאיום של פגיעה במוניטין.

מהדו"ח עולה, כי האקרים מבצעים מאמצים ניכרים לחדור ולהגיע דווקא לחברות גדולות, שמפעילות מערכי אבטחה מתקדמים. טכנולוגיות חדשות יחסית מנצלות את אמון המשתמשים ומנצלות אתרי אינטרנט שזוכים לביקורים תדירים.

על פי החוקרים, מתקפות מניעת שירות מבוזרת (DDoS), בהן מופצץ האתר בפניות סרק שיוצרות עומס המונע תפקוד תקין של השרתים, משמשות למעשה ככלי הסחה והטעייה: פורצי המערכות מנצלים את הקדשת תשומת הלב למתקפות האלה על מנת לחדור למערכות אחרות. כך, נאלצים אנשי ה-IT בארגון לקבל החלטות קשות על בסיס הערכת סיכונים בזמן אמת, ללא תמונה מקיפה של קנה המידה המלא של המתקפה והמערכות בהן היא מתמקדת למעשה.

הדו"ח ציין, כי נמשכות המתקפות המתוחכמות על נקודות כניסה למערכות IT ארגוניות דרך שרתי הווב של הארגונים: המתקפות מאתרות פרצות אבטחה שלא זכו לתיקון ולטלאי מתאים, ומתבצעות באמצעות הזרקת קוד זדוני (SQL Injection) אל תוך בסיסי הנתונים הטבלאיים. מתקפות אחרות נוחלות הצלחה באמצעות הפרת האמון הבסיסי אותו נותן משתמש טיפוסי באתרי רשת חברתית, או באמצעות זהויות בדויות המופעלות במסגרת האתרים האלה.

ריבוי אתרים על שרת אחד

על פי צוות האבטחה של יבמ, מתקפות רבות מנצלות את ההזנחה וההתעלמות מעקרונות בסיסיים שנוגעים להתמודדות עם איומים, התגוננות ומזעור סיכונים. הדו"ח מעלה שאחד מדפוסי המתקפות האלה מתמקד בשרת המטפל במספר גדול של אתרים המאוחסנים עליו, ובקבוצה של אנשים שניגשים לאתרים האלה: לאחר הפריצה לשרת הזה ניתן להשתמש בו על מנת להמשיך ולהפיץ קוד נגוע הפוגע באתרים נוספים, כמו גם במשתמשים מתוחכמים יחסית, שבדרך כלל לא נופלים קורבן לתרמיות גניבת זהות (פישינג). מתקפות מתוחכמות אחרות מתמקדות בשלוחות ובסניפים של חברות בינלאומיות – ומשתמשות בסניפים שבהם ההגנה נמוכה יחסית, על מנת לחדור דרכם אל מחשבי החברה האם.

הדו"ח קובע, כי מכשירים ניידים ממשיכים להוות מטרה מושכת לכותבי קודים זדוניים. על אף שהיקף האיומים על המכשירים האלה צומח במהירות, הם מהווים עדיין רק אחוז קטן מכלל הפרצות ונקודות התורפה שהתגלו השנה. אחת הסיבות לגידול המתון באיומים בעולם המובייל היא, כי רק בפחות מ-30% מהפרצות המדווחות כבר נכתב ופורסם קוד זדוני שמאפשר ניצול בפועל של הפרצות האלה.

הגידול בשימוש במכשירים מבוססי אנדרואיד (Android) הוביל להופעת קוד זדוני שמתמקד בהם. במחצית הראשונה של השנה נחשף סוס טרויאני לסביבת אנדרואיד שזכה לשם Obad, שלפי יבמ מציג רמה גבוהה במיוחד של תחכום ומציע הצצה למורכבות האיומים העתידיים הצפויים בתחום זה.

החוקרים כתבו, כי קצב הגילוי של פרצות אבטחה ופרסומן הפומבי במחצית הראשונה של 2013 דומה לזה של 2012. ספקים שמפעילים מערכות ניהול תוכן (CMS) משפרים את קצב הטלאת פרצות האבטחה במסגרת השירות והמערכות מתוצרתם. עם זאת, מפתחי תוכנה שבונים רכיבים שמשתלבים במערכות האלה (Plug Ins) מפגרים בטיפול באיומי האבטחה.

לאורך המחצית הראשונה של השנה התגלו מספר פרצות חדשות, שנחשפו בראשונה רק ביום ההתקפה עצמה. רוב החשיפות האלה התבצעו במסגרת מאמצי התקפה ממוקדים, באופן שמעיד על תחכום גובר של כותבי הקוד הזדוני, שמונעים ממניעים כלכליים.

תגובות

(0)