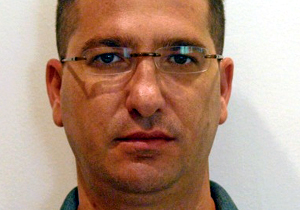

אילן פרוימוביץ', פאוור תקשורת: "Flame מהווה עידן חדש בריגול הקיברנטי"

"הרוגלה החדשה ייחודית בכך שנעשה במסגרתה שימוש בו זמנית במספר רב של תכונות המצויות בתולעים, keyloger, תוכנות וירליות ורוגלות - והכול בקוד אחד", אמר פרוימוביץ', מנהל טכני בפאוור תקשורת, נציגת קספרסקי בישראל ● לדבריו, "האפשרות לנוזקה בעלת שליטה ממוקדת ותכונות מורפיות המשתנות בהתאם לצרכים של הגורם המרגל היא ללא ספק עידן חדש בריגול הקיברנטי"

"הייחודיות של Flame היא בכך שנעשה במסגרתה שימוש בו זמנית במספר רב של תכונות המצויות בתולעים, keyloger, תוכנות וירליות ורוגלות – והכול בקוד אחד", כך אמר אילן פרוימוביץ', מנהל טכני בפאוור תקשורת, נציגת קספרסקי (Kaspersky) בישראל. לדבריו, "הקוד מאפשר גם חיבור תוספים (plugins) על ידי מחשב המאסטר לאחר ההדבקה, וכך ניתן לשנות את התכונות או את סוג המידע שהרוגלה אוספת".

חוקרי ענקית אבטחת המידע הרוסית חשפו את דבר קיומה של Flame אתמול (ב'). הם מסרו, כי הרוגלה תקפה כמה ישויות במזרח התיכון, כאשר מספר התקיפות הרב ביותר בוצע נגד מחשבים באיראן. לדבריהם, גם ישראל והרשות הפלסטינית נמצאות בין הישויות ש-Flame תקפה. החוקרים של קספרסקי טענו, כי מדובר ב-"אחת התוכנות הזדוניות המתוחכמות והמורכבות ביותר שנתגלו עד כה, הרבה יותר מתוחכמת ממה שראינו עד כה".

פרוימוביץ' אמר, כי "האפשרות לנוזקה בעלת שליטה ממוקדת ותכונות מורפיות המשתנות בהתאם לצרכים של הגורם המרגל היא ללא ספק עידן חדש בריגול הקיברנטי".

"סטוקסנט ו-Flame – רוגלות מקבילות"

שי צלליכין, סמנכ"ל הטכנולוגיות של קבוצת קומסק, ציין ש-"Flame נמצאת לפחות כשנתיים בשטח, וישנם סימנים מוקדמים יותר. היא פועלת בעיקר במזרח התיכון, תוך דגש על איראן והרשות הפלסטינית – נתון שלטעמי אומר הרבה". הוא הוסיף, כי "לא נראה שיש קשר גדול בין צוותי הפיתוח של התולעת הזו ושל סטוקסנט (Stuxnet). נראה שמדובר בפרויקטים מקבילים, בניגוד לסטוקסנט ולדוקו, שהיו מאותה משפחה".

"מדובר בעוד אירוע משמעותי בסדרי הגודל של סטוקסנט, שמראה לנו מצד אחד עד כמה מימד הסייבר חשוב ומשמעותי גם עבור מדינות ומשמש ככלי פרקטי – הן לטובת איסוף מודיעין והן לתקיפה, ומצד שני הוא מראה עד כמה אמצעי אבטחת המידע המסורתיים שנעשה בהם שימוש נמצאים כיום צעד אחד מאחור", הוסיף צלליכין. לדבריו, "אפשר לצאת מנקודת הנחה שבכל הארגונים המותקפים היו שרשראות של הגנות מסורתיות – למשל אנטי וירוס, פיירוול או IPS – ואף אחת מהן לא סיפקה פתרון".

"מדובר בעוד אירוע משמעותי בסדרי הגודל של סטוקסנט, שמראה לנו מצד אחד עד כמה מימד הסייבר חשוב ומשמעותי גם עבור מדינות ומשמש ככלי פרקטי – הן לטובת איסוף מודיעין והן לתקיפה, ומצד שני הוא מראה עד כמה אמצעי אבטחת המידע המסורתיים שנעשה בהם שימוש נמצאים כיום צעד אחד מאחור", הוסיף צלליכין. לדבריו, "אפשר לצאת מנקודת הנחה שבכל הארגונים המותקפים היו שרשראות של הגנות מסורתיות – למשל אנטי וירוס, פיירוול או IPS – ואף אחת מהן לא סיפקה פתרון".

צלליכין ציין, כי "היבט אחרון שפחות שמו עליו בינתיים את הדגש הוא לא המורכבות, כי אם מה היה 'ראש הנפץ', משמע – כמות ה-Zero Days של אותה תולעת. משייכים לה כרגע שני דברים שכבר נעשה בהם שימוש על ידי סטוקסנט, אבל בהחלט ייתכן שחקירה נוספת תגלה דבר מה שלבטח יצביע על כמות המאמצים שהושקעה בפרויקט המחקר והפיתוח של התולעת".

הוא הוסיף, כי "כיוון שלא מדובר בפלח שוק ברור שהותקף ושההתקפות היו באזור שלנו, ארגונים יצטרכו להיערך לבחינה קונקרטית האם הם נדבקו ב-Flame. נקודה מעניינת למחשבה יכולה להיות מה יקרה כאשר גורם עוין 'חלש' יותר טכנולוגית, כמו מדינת אויב מפותחת פחות או ארגון פשע עתיר תקציב, יחליט לעשות שימוש מחודש ברכיבים או בטכניקות של התולעת כדי לייצר וריאנטים חדשים שלהם אין לנו חתימה. אז כבר צריך להיות מודאגים יותר. לא מן הנמנע שזה נמצא לפתחנו וצריך להיות ערוכים לכך".

תגובות

(0)