קספרסקי חשפה קמפיין ריגול סייבר שפגע בעסקים קטנים ובינוניים – גם בישראל

במסגרת המיזם, העונה לשם Grabit, הצליחו התוקפים לגנוב כ-10,000 קבצים מארגונים קטנים ובינוניים ממגזרים עסקיים שונים, בין היתר כימיקלים, ננו-טכנולוגיה, חינוך, חקלאות, מדיה ובינוי

מעבדת קספרסקי (kaspersky) חשפה באחרונה קמפיין ריגול סייבר חדש, שהתמקד בעסקים קטנים ובינוניים ופגע, בין השאר, בארגונים בישראל.

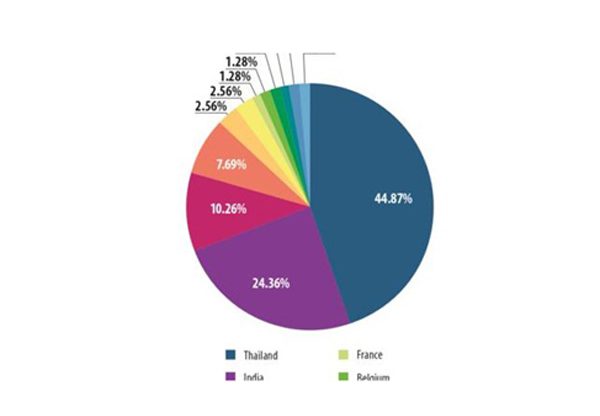

במסגרת הקמפיין, Grabit, הצליחו התוקפים לגנוב כ-10,000 קבצים מארגונים קטנים ובינוניים, ממגזרים עסקיים שונים, בהם כימיקלים, ננו-טכנולוגיה, חינוך, חקלאות, מדיה ובינוי. בין המדינות הנפגעות: תאילנד, הודו, ארצות הברית, איחוד האמירויות הערביות, גרמניה, קנדה, צרפת, אוסטריה, סרי לנקה, צ'ילה ובלגיה.

לדברי עידו נאור, חוקר אבטחה בכיר בצוות המחקר והניתוח הגלובלי של קספרסקי, "אנחנו רואים קמפיינים רבים של ריגול הממוקדים בארגונים, גופים ממשלתיים וישויות נוספות בעלות פרופיל גבוה. זאת, כשעסקים קטנים ובינוניים נמצאים רק לעתים רחוקות ברשימת הקורבנות. אבל Grabit מראה כי לא מדובר רק משחק של 'דגים גדולים' – בעולם הסייבר כל ארגון בודד, בין אם הוא מחזיק בכסף, מידע או השפעה פוליטית, הוא בעל פוטנציאל להוות גורם עניין עבור גוף זדוני כזה או אחר". נאור ציין כי " Grabit עדיין פעיל, ולכן חיוני לבדוק את הרשת שלך כדי לוודא שאתה מוגן. ב-15 במאי נמצא קילוגר פשוט של Grabit שהכיל אלפי הרשאות לחשבונות של קורבנות אותן אסף ממאות מערכות IT נגועות. לא ניתן לזלזל באיום שכזה".

הדבקות בקוד הזדוני מתחילות כאשר משתמש בארגון עסקי מקבל הודעת דואר עם קובץ מצורף, שנראה כמו קובץ של מיקרוסופט (Microsoft) באמצעות תוכנת Word,שהמשתמש מקליק כדי להוריד אותו, תוכנת הריגול מועברת למכונה – משרת מרוחק אשר נפרץ על הקבוצה, כדי שישמש כנקודת ממסר. התוקפים שולטים בקורבנות שלהם באמצעות HawkEye Keylogger, , כלי ריגול מסחרי של HawkEyeProducts, ומודול הגדרות המכיל כמה כלי ניהול מרחוק (RATs).

כך, חוקרי קספרסקי גילו כי קילוגר שנמצא רק באחד משרתי הפיקוד והשליטה, הצליח לגנוב 2,887 סיסמאות, 1,053 הודעות דואר אלקטרוני ו-3,023 שמות משתמש פנימיים וחיצוניים – מתוך 4,928 מקורות שונים: Outlook, פייסבוק (Facebook), סקייפ (Skype), גוגל (Google), פינטרסט (Pinterest), יאהו! (!Yahoo), לינקדין (Linkdin) וטוויטר (Twitter), וכן חשבונות בנקים וחשבונות אחרים.

Grabit אינה עושה מאמץ מיוחד כדי להסתיר את הפעילות שלה: חלק מדוגמיות הקוד הזדוני שנאספו, השתמשו באותו שרת אירוח, ואפילו באותן הרשאות, כשהיא פוגעת באבטחה שלה עצמה. מצד שני, התוקפים השתמשו בטכניקות מזעור חזקות, כדי לשמור על הקוד שלהם חסוי מעיני האנליסטים. הדבר מוביל את אנשי קספרסקי להאמין כי מאחורי פעילות הריגול נמצאת קבוצה מעורבת: חלק מהחברים יותר טכניים וממוקדים במניעת מעקב מאשר אחרים. הערכות הן כי מי שתכנת את הקוד הזדוני לא כתב את כל הקוד מאפס.

תגובות

(0)