ההאקרים שביצעו את שוד הסייבר הגדול בעולם – ממשיכים לפעול

מעבדת קספרסקי מנסה למנוע מקבוצת ההאקרים לבצע שוד בנק נוסף, לאחר שפרצו לבנק בבנגלדש ● "חברי הקבוצה התכוננו לגניבת כספים מבנקים נוספים, והחלו לפלס דרך לגוף פיננסי בדרום מזרח אסיה"

קבוצת ההאקרים שביצעה את שוד הסייבר הגדול בעולם – ממשיכה לפעול.

קספרסקי (Kaspersky Lab) מפרסמת היום (ג') מחקר שארך יותר משנה, העוסק בפעילות לזרוס – קבוצת האקרים שאחראית לגניבה של 81 מיליון דולר מהבנק המרכזי של בנגלדש ב-2016.

בפברואר 2016 פרצו האקרים, שבאותה עת נכתב כי הם ככל הנראה סיניים, לבנק הפדרלי של ניו-יורק (Federal Reserve Bank of New York) וגנבו משם 100 מיליון דולר, השייכים לבנק המרכזי של בנגלדש (Bangladesh Bank).

כמעט כל סכום הכסף שנגנב בפריצה, הועבר באופן מקוון לבנקים בפיליפינים, וחלק קטן מהסכום הועבר לסרי-לנקה. חלק מהסכום שנגנב מהחשבון בארצות הברית – אותר והוחזר.

צילום: יח"צ

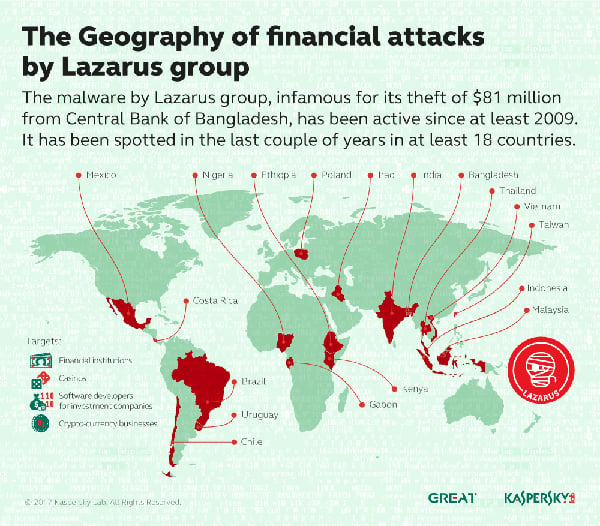

חוקרי ענקית האבטחה הרוסית ניתחו את הממצאים שהותירה אחריה הקבוצה בבנקים בדרום מזרח אסיה ובאירופה. הם בחנו את הכלים הזדוניים שבהם השתמשה הקבוצה ואת הדרך בה פעלה במהלך התקפות על גופים פיננסים, בתי קזינו, מפתחי תוכנה, חברות השקעה ועסקים של מטבע קריפטוגרפי ברחבי העולם.

לגנוב סכומי כסף גדולים מגופים פיננסים

המחקר סייע לשבש פעילות מתוכננת של הקבוצה שמטרתה הייתה – לגנוב סכומי כסף גדולים מגופים פיננסים.

ההאקרים ניסו לגנוב 851 מיליון דולר, והצליחו לבצע העברה של 81 מיליון דולר מהבנק המרכזי של בנגלדש. פעילות זו נחשבת לשוד הסייבר הגדול והמוצלח ביותר אי פעם.

חקירה שערכו חוקרים מחברות אבטחת מידע שונות – ביניהם קספרסקי, העלתה כי ההתקפה בוצעה, כנראה על ידי לזרוס – האחראית לסדרת מתקפות הרסניות: בעיקר על חברות תעשייה, מדיה וגופים פיננסים, ב-18 מדינות או יותר, מאז 2009.

צילום: יח"צ

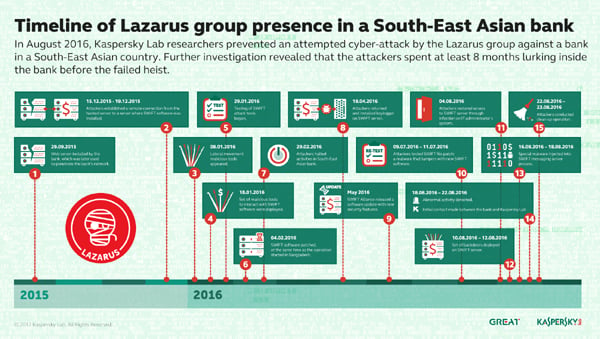

"למרות שחלפו כמה חודשים רגועים לאחר המתקפה על בנגלדש", כתבו החוקרים, "קבוצת לזרוס המשיכה לפעול. חברי הקבוצה התכוננו לפעילות חדשה של גניבת כספים מבנקים נוספים, ואף החלו לפלס דרך לתוך גוף פיננסי בדרום מזרח אסיה.

אלא שהם הופרעו על ידי מוצרי קספרסקי ובשל החקירה שבוצעה – מה שגרם לעיכובם לכמה חודשים והביא לשינוי כיוון והעברת פעילותם לאירופה. גם שם, הניסיונות שלהם שובשו – בשל זיהוי פעילותם על ידי תוכנת האבטחה של קספרסקי, וכן בשל תגובה מהירה, ניתוח פורנזי, והנדסה הפוכה שערכו חוקרי החברה".

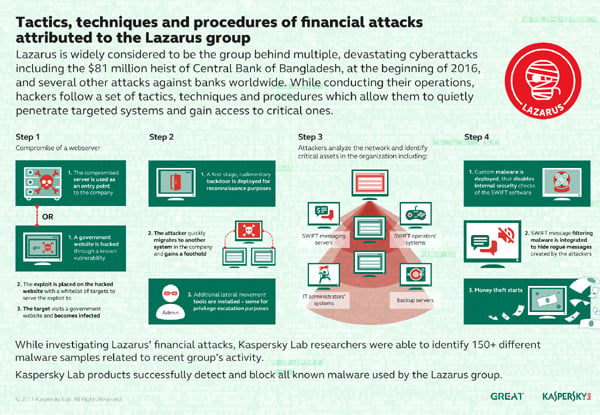

הנוסחה של לזרוס

ממצאי החקירה העלו את דפוס הפעולה של חברי הקבוצה. בתחילה נעשית הפריצה הראשונית: מערכת יחידה בתוך הבנק נפרצת באמצעות פירצה בקוד עם גישה מרחוק (כגון בשרת רשת) או באמצעות מתקפת "בור השקיה" עם כלי פריצה שהושתלו באתר חיצוני.

ברגע שהוא מבקר באתר, מחשב הקורבן – עובד בנק, נדבק בנוזקה שמייבאת אחריו רכיבים נוספים. השלב השני הוא "רגל בדלת": ההאקרים נודדים משם למערכות אחרות בבנק ומפעילים דלת אחורית קבועה – נוזקה שמאפשרת להיכנס ולצאת מתי שירצו.

שלב שלישי הוא סיור והיכרות: ההאקרים מבלים שבועות בלימוד הרשת ובזיהוי המשאבים החשובים בה, כגון שרת הגיבוי – בו מאוחסנים סיסמאות ונתוני אימות, או שרת דואר, או בקר דומיין מלא – המכילים את המפתחות לכל "דלתות" החברה, וכן שרתים המאחסנים או מעבדים רשומות של פעילות פיננסית.

בסוף מתבצעות אספקה וגניבה: ההאקרים מפעילים נוזקה מיוחדת שעוקפת את מאפייני האבטחה הפנימיים, או תוכנה פיננסית – ורושמים פעולות פיננסיות מזויפות בשם הבנק.

גיאוגרפיה וייחוס

ההתקפות שנחקרו נמשכו שבועות, נכתב, "עם זאת, התוקפים יכלו לפעול מתחת למכ"ם במשך חודשים. כך, בניתוח האירוע בדרום מזרח אסיה, החוקרים גילו שההאקרים פרצו לרשת הבנק שבעה חודשים לפחות לפני היום שצוות האבטחה של הבנק הפעיל תגובה לאירוע".

החל מדצמבר 2015, דוגמיות של נוזקה הקשורות לפעילות של לזרוס הופיעו בגופים פיננסים, בתי קזינו ומפתחים של תוכנות להשקעות – בקוריאה, בנגלדש, הודו, וייטנאם, אינדונזיה, קוסטה ריקה, מלזיה, פולין, עיראק, אתיופיה, קניה, ניגריה, אורוגוואי, גבון, תאילנד ומדינות נוספות.

הדוגמיות האחרונות שזיהו חוקרי קספרסקי נאספו במרץ 2017, "המראות כי לתוקפים אין כוונה לעצור".

צילום: יח"צ

לדבריהם, "ההאקרים היו זהירים מאוד ועשו מאמצים למחוק את עקבותיהם, אולם לפחות שרת אחד שפרצו אלי, הכיל טעות רצינית וכלל ממצא חשוב שהם הותירו מאחור: בהכנה לפעילותם, שרת הוגדר כמרכז פיקוד ושליטה עבור הנוזקה.

החיבורים הראשונים שבוצעו ביום הגדרת השרת הגיעו מכמה שרתי VPN/proxy המצביעים על כך שמדובר על תקופת מבחן לשרתי השו"ב. באותו היום נעשה גם חיבור קצר שהגיע מכתובת IP נדירה מאוד בצפון קוריאה.

זה הממצא היחידי שעשוי להצביע על המקור האפשרי של לזרוס, או לפחות של חלק מחבריה, אך אינו מספיק כדי לבסס ייחוס ודאי – כי החיבור יכול היה להיות בשל פעילות שגויה, או בשל הטעיה".

"קבוצת לזרוס משקיעה רבות בגרסאות חדשות של הנוזקה שלה", סיכמו החוקרים. "במשך חודשים ניסו חבריה ליצור מערך כלים זדוניים שיהיה בלתי נראה לפתרונות אבטחה. כעת, התוקפים הפכו לשקטים יחסית, והמשמעות היא שהם עצרו – כדי לעבוד מחדש על מערך הכלים שלהם. אנו בטוחים שהם יחזרו בקרוב".

תגובות

(0)