רשות הסייבר: כופרת Crysis תוקפת באמצעות פרוטוקול RDP

על פי חברת אבטחת המידע ESET, שהייתה הראשונה לדווח על הכופרה לרשות הסייבר, "בימים האחרונים זוהה גל תקיפה מחודש של הכופרה Crysis" ● "קיימות כמה אינדיקציות לפגיעה בחברות ישראליות, כמו גם במקומות נוספים בעולם, בעיקר בדרום אמריקה"

באחרונה התקבלו אינדיקציות למתקפת כופרה ותיקה, בשם Crysis, כך על פי הודעה של הרשות הלאומית להגנת הסייבר מאמש (ג').

הכופרה עושה את דרכה לקורבנות באמצעות פרוטוקול RDP, אשר משמש לחיבור מרחוק. על פי הרשות, גל המתקפות הנוכחי של הכופרה מתרכז במדינות במזרח התיכון ובדרום אמריקה.

על פי חברת אבטחת המידע ESET, אשר הייתה הראשונה לדווח על הכופרה לרשות הסייבר, "בימים האחרונים זוהה גל תקיפה מחודש של הכופרה Crysis. קיימות כמה אינדיקציות לפגיעה בחברות ישראליות במסגרת גל התקיפות הנוכחי, כמו גם במקומות נוספים בעולם, בעיקר בדרום אמריקה".

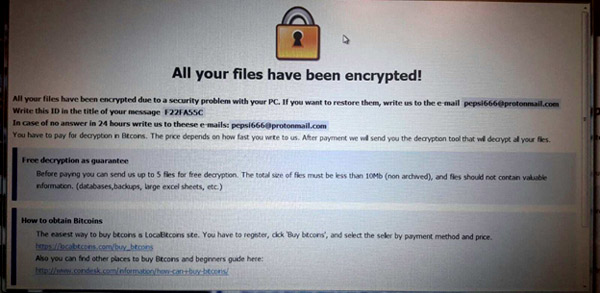

הודעת ההצפנה כפי שנצפתה בישראל

החדירה הראשונית של הנוזקה מתבצעת תוך שימוש בפרוטוקול RDP (ר"ת Remote Desktop Protocol) פתוח לרשת של הגורם המותקף. וקטור התקיפה הוא באמצעות פרוטוקול RDP. פרוטוקול זה משמש לחיבור מרחוק לעמדות עבודה, על מנת להשתלט עליהן מרחוק ולחילופין לקבל גישה מרחוק לשרת המספק יישומים ארגוניים.

הכופרה היא נוזקה מוכרת, אשר בגרסתה החדשה משנה את סיומת הקבצים אותם היא מצפינה לסיומת arena. הדיווחים הראשוניים על הכופרה החלו ב-2016.

לגשת למינימום המערכות והמידע הנדרשים

הרשות הלאומית להגנת הסייבר ממליצה שלא לאפשר גישה ישירה מרשת האינטרנט באמצעות פרוטוקול RDP (פורט 3389). "אם יש צרכים עסקיים המחייבים שימוש בפרוטוקול זה, מומלץ להשתמש ב-VPN עם הזדהות חזקה, טרם החיבור ל-RDP".

עוד ממליצה הרשות להתקין את כל עדכוני האבטחה שמיקרוסופט (Microsoft) פרסמה לשרתים וקליינטים העושים שימוש בפרוטוקול זה, לאחר בדיקתם במערכות. "מומלץ להגביל באמצעות פיירוול את הגישה של עמדה, או שרת הנגישים בפרוטוקול זה, כך שיוכלו לגשת למינימום המערכות והמידע הנדרשים ברשת הארגונית".

על פי ESET, הכופרה Crysis היא ותיקה, ובין הכופרות הנפוצות ביותר בעולם במהלך השנים האחרונות. לאורך השנים יצאו גרסאות שונות שלה, כאשר כל אחת משנה את סיומות הקבצים לשם אחר. לגרסאות אלו גם יצאו כלים לשחרור הקבצים. הקורבנות מתבקשים ליצור קשר עם התוקפים וסכום הכופר בביטקוין ייקבע בהתאם למהירות התגובה של הקורבן. נכון לעכשיו, ציינו בחברת האבטחה, לגרסה זו טרם קיים כלי לפענוח ההצפנה שהיא מבצעת.

אמיר כרמי, מנהל הטכנולוגיות של ESET ישראל, הסביר כי "כאשר התוקף מקבל גישה לשרת עם הרשאות מנהל, הוא יכול להסיר תוכנות אבטחה, כמו אנטי וירוס, ואז להפעיל את הכופרה בצורה ידנית, בכל שרת או תחנה ברשת. גם אם התוקף לא הסיר את האנטי וירוס – הוא יכול לנטרל אותו ידנית למשך זמן מסוים. לכן אנחנו ממליצים לארגונים, עסקים ואנשים פרטיים לא לאפשר חיבור מרחוק באמצעות פרוטוקול RDP, אלא להגדיר חיבור מרחוק באמצעות VPN ולהשתמש באמצעי הגנה המאפשר אימות דו-שלבי (2FA)".

תגובות

(0)