הכירו את ZooPark: שחקן ריגול התוקף מטרות פוליטיות במזה"ת

על פי חוקרי קספרסקי, הקמפיין תקף זה כמה שנים משתמשי אנדרואיד בעיקר באיראן ● נראה כי הוא התבסס על אתרים לגיטימיים כמקור להדבקת המשתמשים, פועל במימון מדינה וממוקד בארגונים פוליטיים ומטרות אחרות באזור

נחשף קמפיין ריגול מתוחכם, הנושא את השם ZooPark.

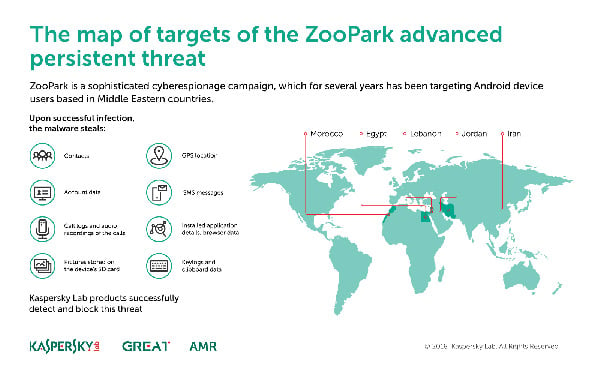

על פי חוקרי קספרסקי (Kaspersky Lab), הקמפיין תקף משתמשי אנדרואיד במזרח התיכון, בעיקר באיראן – זה כמה שנים. נראה כי הקמפיין, אשר התבסס על אתרים לגיטימיים כמקור להדבקת המשתמשים, פועל במימון מדינה והוא ממוקד בארגונים פוליטיים ומטרות אחרות באזור.

חוקרי מעבדת קספרסקי קיבלו לבדיקה דוגמית של קוד אנדרואיד (Android) בלתי מוכר. במבט ראשון נראה היה שהנוזקה אינה רצינית, וכי מדובר בכלי ריגול סייבר פשוט מאוד מבחינה טכנולוגית. עם זאת, שם הקובץ לא היה שגרתי בכלל: Kurdistan.apk. החוקרים החליטו לחקור לעומק, ובנקודה מסוימת גילו גרסה עדכנית ומתוחכמת בהרבה של אותה אפליקציה.

חלק מהאפליקציות הזדוניות של ZooPark מופצות דרך אתרי חדשות ופוליטיקה פופולריים במזרח התיכון, כשהן מוסוות כאפליקציות לגיטימיות עם שמות כגון TelegramGroups ו-Alnahargypt.

לאחר ביצוע הדבקה, מספקת הנוזקה לתוקף יכולות משמעותיות, לרבות חילוץ של אנשי קשר, נתוני חשבון, רישום שיחות והקלטות של שיחות, תמונות המאוחסנות על כרטיס ה-SD, מיקום GPS, הודעות SMS, פרטים של אפליקציות מותקנות ונתוני גלישה ולחיצות ונתוני מקלדת.

בנוסף, יש לנוזקה כמה יכולות דלת אחורית, לרבות שליחה שקטה של SMS, ביצוע שקט של שיחות והפעלת פקודות shell. יכולת זדונית נוספת כוונה כנגד אפליקציות מסרים מידיים, כגון טלגרם (Telegram), IMO, ו-ווטסאפ (WhatsApp), דפדפן כרום (Chrome) ואפליקציות אחרות. היא מאפשרת לנוזקה לגנוב את בסיסי הנתונים הפנימיים של האפליקציות המותקפות. עבור הדפדפן לדוגמה, המשמעות תהיה שהסיסמאות שהוא מאחסן עבור אתרים אחרים – תהיינה בסכנת חשיפה.

על פי תוצאות החקירה, הגורמים שמאחורי הפעילות הזו נמצאים במצוד אחר משתמשים פרטיים במצרים, ירדן, מרוקו, לבנון ואיראן. בהתבסס על הנושאים החדשותיים שהתוקפים השתמשו, כדי לפתות את הקורבנות להתקין את הנוזקה, ניתן לזהות, בין היתר, קורבנות בקרב תומכים כורדים וחברים בסוכנות ה-Relief and Works של האו"ם – אשר ממוקמת בעמאן.

על פי חוקרי ענקית האבטחה הרוסית, "יותר ויותר אנשים משתמשים במכשירים הניידים שלהם כאמצעי תקשורת מרכזי ולעיתים אף יחיד. שחקנים במימון מדינה בהחלט שמו לב למגמה זו, והם בונים את מערך הכלים שלהם, כך שהוא יהיה יעיל כדי לעקוב אחר משתמשים ניידים. ה-ZooPark APT, אשר מבצע מעקב פעיל אחר מטרות במדינות במזרח התיכון, הוא דוגמה לכך, ולבטח הוא לא הדוגמה היחידה".

בסך הכל, חוקרי קספרסקי הצליחו לזהות לפחות ארבעה דורות של קוד זדוני למטרות ריגול הקשור ב-ZooPark – קמפיין הפעיל מאז 2015 לפחות. לא ידוע בוודאות מי עומד מאחורי הקוד הזדוני ZooPark. עם זאת, בהתבסס על מידע זמין לציבור, חלק מתשתית הפיקוד והשליטה הקשור ב-ZooPark, רשום על שם משתמשים איראנים.

תגובות

(0)