מחקר: היעד הבא של הרעים – לתקוף בסייבר מערכות ניהול בניינים

"הסיבה: מדובר במתקפות פשוטות יחסית לביצוע, שאינן דורשות משאבים יקרים ויש להן פוטנציאל פגיעה עצום", אמרה אליסה קוסטנטה, מנהלת מחלקת המחקר בפורסקאוט

דלתות בבתי חולים שננעלות מעצמן ומיזוג אוויר שמתחלף מקירור לחימום. זה נשמע כמו תרחישי בלהות הלקוחים מסרטי פעולה, אבל על פי מחקר של פורסקאוט, זה רק עניין של זמן עד שהם יהפכו למציאות.

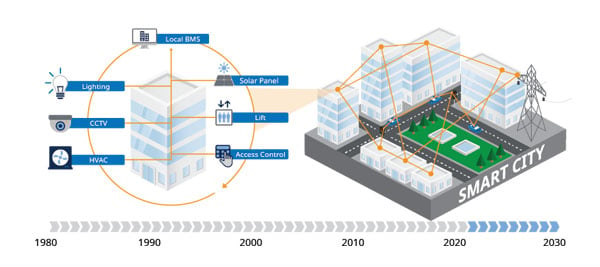

צוות המחקר של פורסקאוט ערך באחרונה מחקר ממוקד על מערכות אוטומציה של בניינים, שבמסגרתו פותח דגם אבטיפוס של נוזקה, המתמקד בפגיעויות הקיימות במערכות אלה. מטרת המחקר הייתה להגביר את המודעות לבעיה שבחברה מאמינים שתהפוך למשמעותית מאוד בשנים הקרובות.

המחקר בחן שני תרחישים אפשריים, במסגרתם תוקפים עושים שימוש בנוזקה כדי לפגוע במערכות אלה. בתרחיש הראשון, התוקפים מבצעים שינוי בטמפרטורה בבניין, או פוגעים במכשירי בקרת אקלים, חימום, אוורור ומיזוג אוויר (HVAC). פגיעה כזאת עלולה לגרום, למשל, להשבתה של מרכזי נתונים גדולים, המשמשים לאחסון ועיבוד נתונים רגישים, כגון מידע פיננסי. הנוזקה עלולה לשמש גם לפגיעה בעובדים במקומות עבודה, בהם מערכות בקרת אקלים הן חיוניות, כגון מכרות ומנהרות.

התרחיש השני עסק בפגיעה במערכות בקרת גישה פיזית – מערכות שמעניקות, או מונעות, גישה לאזורים מסוימים בבניינים או במתקנים אסטרטגיים, כגון שדות תעופה, בתי חולים, בסיסי צבא ומתקנים מסווגים. תוקף שמשיג גישה לרשת אוטומציה של מתקן שכזה עלול לשלוט בדלתות כדי להשיג גישה לאזורים אסורים, או למנוע את הגישה מאנשים מורשים.

"אף על פי שעדיין לא ראינו נוזקה שתוכננה במיוחד עבור בניינים חכמים, משפחות הנוזקות התוקפות מערכות בקרה תעשייתיות (ICS) חוו צמיחה אדירה בעשור האחרון. לדוגמה, Industroyer ,TRITON ובאחרונה גם GreyEnergy. המתקפות הללו עלולות להיות הרסניות", אמרה אליסה קוסטנטה, מנהלת מחלקת המחקר בפורסקאוט. "אנחנו מאמינים שנוזקה ייעודית, שתפותח נגד בניינים חכמים, היא רק עניין של זמן".

מקור: פורסקאוט

החולשות שנמצאו במחקר מאפשרות לתוקף מרוחק להפעיל קוד על מכשיר המטרה, לדוגמה בקר לוגי (PLC), ולקבל שליטה מלאה עליו. ממצאי המחקר פורסמו בטרם דווחו ליצרן הרלוונטי. חולשה אחת שנמצאה במכשירים שנבדקו טמונה ב-Hardcoded secret. מדובר בפונקציית הצפנה, שעושה שימוש בשורה שמקודדת לתוך המכשיר, על מנת להצפין סיסמאות משתמשים. חולשה זו מאפשרת לתוקף להשיג הרשאות גישה של משתמשים קיימים. חולשה נוספת היא מסוגBuffer Overflow, שמובילה להפעלה של נוזקה מרוחקת על ה-PLC, שמאפשרת לתוקף להשתלט על המכשיר.

"גם אם שתי בעיות אלה אינן פרצות יום אפס על פי הגדרה, כי הן מוכרות על ידי הספק וקיים להן עדכון, וגם אם הן משפיעות על גרסאות ישנות בלבד של סביבת התוכנה שפועלת ב-PLC – הן עדיין מהוות איום רציני", אמרה קוסטנטה. "זאת סיבה המשותפת למכשירי ICS, אינטרנט של הדברים ולמערכות ניהול בניינים: בשוק נמצא מספר עצום של מכשירים הניתנים לניצול, מכיוון שהם לא עברו עדכון".

מעבר לפרצות שדווחו, החוקרים גילו בעיות חמורות בהגדרות בתחנות עבודה המשמשות לניהול מכשירי אוטומציה. הפרצות אפשרו לחוקרים לבצע הפעלה של קוד מרחוק, ולבסוף גם להשיג הרשאות אדמין עבור מערכת ההפעלה. "מטרידה מאוד העובדה כי פרצות אלה, שהן פשוטות לאיתור ולתיקון, וגם פשוטות מאוד לניצול לרעה, עדיין קיימות במערכות הללו", ציינה קוסטנטה.

לסיכום, היא אמרה ש-"המחקר מדגיש את הצורך להפוך את מערכות האוטומציה לעמידות יותר למתקפות סייבר באמצעות פתרון ניטור רשת יעיל. אנחנו צופים שכבר בעתיד הקרוב יהפכו מערכות אוטומציה של בניינים ליעד פריצה של קבוצות האקרים. הסיבה: מדובר במתקפות פשוטות יחסית לביצוע, שאינן דורשות משאבים יקרים ויש להן פוטנציאל פגיעה עצום".

תגובות

(0)