אסוס לא לבד: עוד מחשבים ברחבי העולם בסכנת הדבקה

מעבדת קספרסקי זיהתה חברות נוספות, בעיקר בתחום הגיימינג, שנפלו קורבן ל-ShadowHammer - אחת ממתקפות שרשרת האספקה המתוחכמות ביותר שזוהו בסייבר

המתקפה הגדולה על מחשבי אסוס – הרבה יותר רחבה: קספרסקי, שחשפה לפני כחודש כי עשרות אלפי מחשבים הודבקו בנוזקה שפעלה על תוכנת עדכון של החברה והעמידה יותר ממיליון ממחשביה בסכנת הדבקה, חושפת כעת כי פוטנציאל הנזק גדול משחשבו בתחילה.

מדובר ב-ShadowHammer – מתקפה ברמת תחכום גבוהה, שבתחילה נתגלה כי על הכוונת שלה נמצאים רוב מחשבי אסוס, אולם כעת מתגלה כי היא פועלת גם על רכיבי תוכנה של חברות נוספות.

בתחילה נתגלתה הנוזקה בפריצה לרכיב ASUS Live Update Utility, שנמצא ברוב המחשבים מתוצרתה. מחקר ראשוני הראה כי התוקפים הצליחו לשנות את מקור רכיב התוכנה, המאוחסן בשרתי החברה המרכזיים – ומשם יורד למחשבי המשתמשים. בתרחיש רגיל, שינוי של הקוד ברכיבי תוכנה מסוג זה אמור לשבור את החותמת הדיגיטלית, אך במקרה של אסוס, החתימה נותרה שלמה. הדבר הצביע על מתקפת שרשרת אספקה מתוחכמת, המזכירה את אירועי ShadowPanda ו-CCleaner מבחינת תחכומה. הפעילות תחת חתימה תקפה אפשרה לנוזקה להישאר נסתרת זמן רב.

כעת גילו חוקרי קספרסקי דוגמיות דומות של נוזקה עם חתימה בינארית תקפה אצל חברות נוספות, מרביתן בתחום הגיימינג. בין החברות הללו ניתן למצוא את Electronics Extreme, הכותבים של משחק זומבים בשם Infestation: Survivor Stories, חברת Innovative Extremist, שמספקת שירותי תשתית IT ורשת, אך גם פעילה בתחום פיתוח המשחקים, וכן Zepetto – חברה דרום קוריאנית שפיתחה את משחק הווידיאו Point Blank.

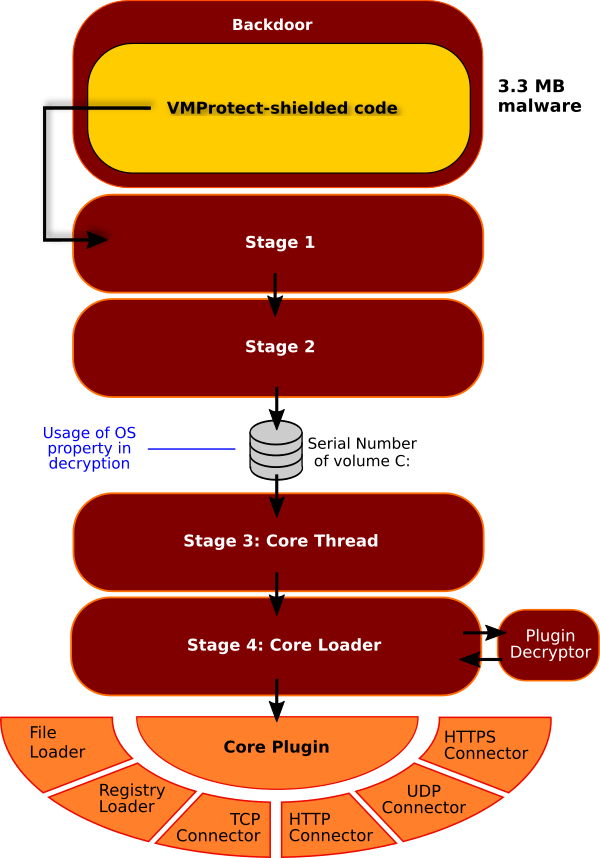

כך בוצעה המתקפה. מקור: קספרסקי

על פי החוקרים, התוקפים החזיקו בגישה לקוד המקור של פרויקטים של החברות הללו או שהם הצליחו להזריק נוזקה בזמן הקומפילציה (ה-ההדרה) של הפרויקט, והמשמעות היא שהייתה להם גישה לרשתות הפנימיות של החברות.

בארבעת המקרים שנחשפו, התוכנה הפרוצה החדירה למערכות הקורבן מטען זדוני פשוט מאוד. המטען מסוגל לאסוף מידע אודות המערכת, כולל שמות משתמשים, תצורת המחשב וגרסת מערכת ההפעלה. הקוד הזדוני גם מסוגל להוריד מטען זדוני נוסף משרתי הפיקוד והשליטה.

בשונה מהמקרה של אסוס, במקרים הנוספים שהתגלו, רשימת הקורבנות הפוטנציאלית לא הוגבלה לכתובות MAC ספציפיות. מהמחקר גם עלה כי בין 600 כתובות ה-MAC שהופיעו בנוזקה של אסוס נכללה לפחות כתובת אחת של מתאם את'רנט וירטואלי, שמשותפת לכל המשתמשים של אותו המכשיר – עובדה המרחיבה את הרשימה ליותר מ-600 קורבנות אפשריים.

יצוין כי החוקרים זיהו שלושה קורבנות נוספים: חברת משחקי וידיאו נוספת, חברת אחזקות גדולה וחברת תרופות.

אחד מאפיקי ההדבקה המסוכנים והיעילים ביותר

מתקפת שרשרת אספקה היא אחד מאפיקי ההדבקה המסוכנים והיעילים ביותר, והיא מנוצלת בתדירות הולכת וגדלה במהלך השנים האחרונות, במסגרת פעילויות מתקדמות – כפי שקרה במקרים של ShadowPad ו-CCleaner. המתקפה מנצלת חולשה מסוימת במערכת המשמשת במחזור חיי מוצר, בתפר שבין אנשים, ארגונים, חומרים ומשאבים אינטלקטואליים, בין אם מדובר בשלב הפיתוח הראשוני או במשתמש הקצה. גם כאשר התשתית של יצרן מסוים מאובטחת, במתקפה שכזו, פירצה אצל הספקים שלו מובילה לחבלה בשרשרת האספקה, ומשם לדליפת נתונים הרסנית ובלתי צפויה.

"קו משותף לכל המקרים שצוינו הוא שהתוקפים הצליחו להשיג תעודות תקפות ולפגוע בסביבות הפיתוח של הקורבנות", אמרו חוקרי קספרסקי. "על מנת להימנע ממתקפות שכאלה, אנחנו ממליצים לספקי תוכנה להכניס בקרה נוספת לתהליכי הפיתוח שלהם, שתסרוק את התוכנה אחר נוזקה שהוזרקה אליה – גם לאחר שהקוד נחתם דיגיטלית. כדי למנוע מתקפות שכאלה יש צורך בציידי איומים ברמת מומחיות גבוהה".

תגובות

(0)