העברת עובדים ונותני שירותים לעבודה מרחוק בצורה מאובטחת

כתב: עידן פסקל, מנהל פעילות ישראל בפורטנוקס.

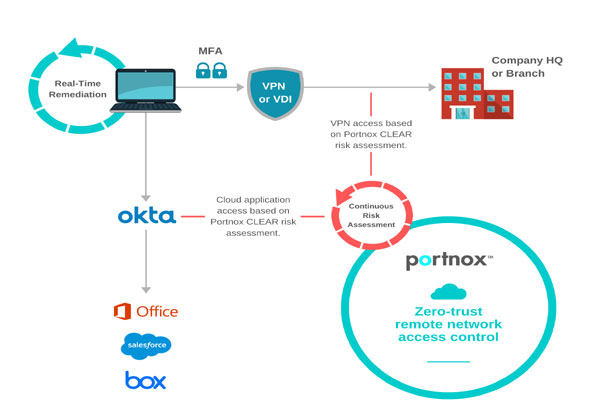

בימים אלה, כשעבודה מרחוק הפכה להיות הכרח, כלל הארגונים במשק נדרשים לעבור לשיטת עבודה מרוחקת – כפתרון VPN או כפתרון VDI. אשר על כן, על צוותי ה-IT להיערך בהתאם וליישם פתרון עבודה מרחוק שייתן מענה לכלל העובדים. כאשר נדרש לספק לעובדים אפשרות התחברות מרחוק, יש להשלים אותו עם פתרון אבטחתי הולם, שיאפשר עבודה סדירה לצד הגנה על הארגון ומשאביו, שכן לא נרצה לוותר או להחליש את רמת אבטחת המידע הארגונית הקיימת.

לצורך זה פרסמו מערך הסייבר הלאומי של ישראל, הממשל האמריקני וגופים נוספים מסמך הנחיות, שמגדיר כיצד צריך להיראות חיבור מרחוק. המשותף לגופים האלה הוא הדרישה להוסיף נדבך אבטחת מידע נוסף על החיבור המוצפן.

את הדרישות אפשר לחלק לשתי קבוצות עיקריות: קבוצה אחת היא הדרישה להשלמת החיבור באמצעות אמצעי אבטחה שמהווה אימות נוסף עבור המשתמש בעת החיבור (MFA). הקבוצה השנייה מורכבת ממספר דרישות, שעיקרן לוודא שהתחנה איתה מתחברים עומדת בסטנדרטים הארגוניים. למשל, בדיקות Compliance (קרי, Posture assessment) על התחנה, הכוללות בדיקה שתוכנת האנטי וירוס מעודכנת ומופעלת ואפילו, במידת הצורך, תיקון (Remediation) התקן הקצה כך שהוא יעמוד בדרישות הסף להתחברות.

מה יש לקחת בחשבון כשמגדירים בקרת גישה מאובטחת?

קיימים שלושה מרכיבים מרכזיים שאותם יש לקחת בחשבון בעת הגדרת בקרת גישה מאובטחת לרשת הארגונית:

- הרשאות לאפליקציות (Application Access) – ניהול הרשאות ברמת האפליקציה, שעיקרן למי מותר לגשת ולאן. הרשאות אלה כוללות אפליקציות המותקנות בתוך הרשת הארגונית ו/או אפליקציות בענן. השיטה הנפוצה ביותר למימושן היא באמצעות חיבור VPN, שלרוב מתבסס על קבוצות והרשאות קיימות ב-Active Directory הארגוני. ישנה אפשרות נוספת, והיא באמצעות VDI, שמאפשר גישה מרחוק, באופן וירטואלי, לשולחן העבודה.

- אימות למשתמש (Authentication) – בסופו של יום, מטרת ה-VPN היא לבצע חיבור מרוחק ולכן, אבטחת החיבור באמצעות אימות רב שלבי (MFA) הינה חובה בעת ביצוע גישה מרחוק. ללא שימוש במנגנון זה, הארגון כולו חשוף לפריצה והחיבור מרחוק מהווה "גשר" פוטנציאלי לתוקפים לחדור אל תוך הארגון. לכן, התקן הקצה ממנו מתחברים הוא בעל סיכון גבוה לארגון. שימוש באימות רב שלבי (MFA) באמצעות מגוון תצורות – טוקנים, הודעות SMS או התראות (פושים) – מוסיף רובד הגנה משמעותי מאוד מעבר לסיסמה של המשמש ולפיכך, גם אם זו נגנבת, הארגון לא נמצא בסיכון.

- תחנת הקצה, שנקראת גם נקודת הקצה או התקן הקצה – זו יכולה להיות בדמות מכשיר ארגוני, דוגמת מחשב נייד בבעלות החברה, או אפילו מכשיר אישי-ביתי של המשתמש. במיוחד בעתות משבר, יותר ויותר מעסיקים מאפשרים לעשות שימוש בציוד ביתי של העובדים (BYOD), כאשר למעשה, אותם ארגונים נותנים לעובדים גישה למשאבים ארגוניים, למרות השימוש בהתקן שלא מגיע מתוך הארגון.

המטרה של הארגון היא לשמור על רמה אחידה של אבטחת מידע, ללא תלות בזהות ההתקן הקצה. כלומר, גם אם הוא שייך לארגון וגם במקרה של התקן פרטי, שבאמצעותו נעשה החיבור מרחוק אל המשאבים הארגוניים. בכל מקרה, נרצה לוודא שנשמרת רמת האבטחת המידע הבסיסית – כלומר, תוכנות מסוימות פעילות ומעודכנות ולעומתן, לא נאפשר גישה אם נעשה שימוש בתוכנות אחרות (למשל Peer to Peer).

דוגמה פופולרית נוספת היא הרצון לוודא שכל עוד מתקיים החיבור המרוחק אל הארגון, לא מתקיים במקביל חיבור אל התקן חיצוני USB בתחנת הקצה.

מקור: פורטנוקס

גישה מרחוק לרשת באמצעות הפתרון מבוסס הענן NAC – Network Access Control

פתרון ה-NAC של Portnox Clear הינו פתרון ענן ייחודי, שמשלים את שכבת האבטחה לפתרונות חיבור מרוחק (VPN) וניהול משתמשים (VDI).

באמצעות יכולות ייחודיות לניטור סיכונים מתמשך על תחנות הקצה וההתקנים (AgentP) נשמרים ונאכפים עקרונות אבטחת המידע שאותם הזכרתי לעיל, ללא תלות במיקום הפיזי של תחנת הקצה, בין אם היא נמצאת בתוך הארגון או מחוצה לו, ובבעלות עליה, או בין אם היא של החברה או של העובדים (BYOD).

על ידי יישום ממשק ה-Clear AgentP, כלל התחנות הופכות להתקנים מאובטחים ומאומתים, שעומדים במדיניות האבטחה הארגונית, וכל זאת באמצעות ביצוע פעולות אכיפה בהתאם להגדרת המדיניות הארגונית, המשתנה בהתאם לצרכי הארגון.

למידע נוסף אודות פתרון לגישה מרחוק באמצעות NAC – Network Access Control של פורטנוקס, שניתן כעת ללא עלות לתקופה של שלושה חודשים, לחצו כאן.

בעקבות אירוע עבודה מרחוק בעידן הקורונה

בעקבות אירוע עבודה מרחוק בעידן הקורונה