נתגלתה פרצת אבטחה קריטית בפלטפורמת השיתופיות Teams

חוקרי סייברארק חשפו פרצת אבטחה ב-Teams של מיקרוסופט, החושפת ארגונים המשתמשים בכלי השיתוף לגניבת נתונים נרחבת, לחשיפה ולניצול של הרשאות משתמש ואף למתקפות כופרה ורוגלה ● לאחר שיתוף פעולה עם חוקרי סייברארק, שחררה מיקרוסופט תיקון דחוף לחולשה לפני כמה ימים

בעקבות משבר הקורונה והתרחבות העבודה מהבית, השימוש בבפלטפורמת השיתוף Teams של מיקרוסופט יותר מהכפיל את עצמו, והגיע ליותר מ-44 מיליון משתמשים מדי יום ברחבי העולם.

החולשה שנמצאה חושפת ארגונים המשתמשים בכלי השיתוף לגניבת נתונים נרחבת, לחשיפה ולניצול של הרשאות משתמש ואף למתקפות כופרה ורוגלה.

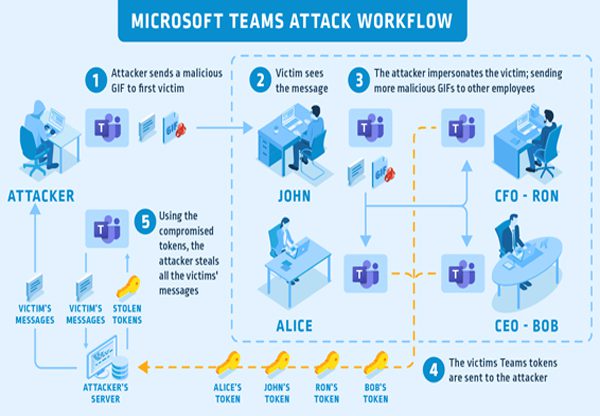

באמצעות שליחת קובץ תמונה, GIF או כל אימג' אחר, שהתוקף שולח בשיחת Teams, מאפשרת הפרצה לגנוב את כל הנתונים הקשורים לחשבון של המשתמש, ובאמצעותו לחדור בקלות גם לחשבונות נוספים ולקבוצות נוספות בארגון, תוך התחזות לכל משתמש שהתוקף יבחר.

בנוסף, באמצעות החולשה יכול התוקף לבצע כמעט את כל הפעולות כמו המשתמש: לשלוח בשם המשתמש המותקף זימונים לעובדים אחרים ולקבל גישה לכל הזימונים שלו בלוח השנה.

הגישה למשתמשים אחרים מאפשרת לתוקף להתחזות לכל משתמש אחר בחברה – מעובד IT, דרך סמנכ"ל הכספים ועד למנכ"ל – ולשלוח בשמם הודעות לעובדים אחרים. כך, הוא יכול, למשל, לבקש מהמשתמשים להוריד תוכנה זדונית, או עדכון, לבקש שיעשו איפוס סיסמה ועוד – כל אלה יאפשרו לו להרחיב את אחיזתו ברשת הארגונית גם מחוץ ל-Teams ולהגיע למידע רגיש אם ירצה.

אסף הכט ועומר צרפתי, חוקרים במעבדות סייברארק, ממליצים למשתמשים לגלות ערנות כלפי תמונות GIF שנשלחות פתאום ב-Teams, כמו גם להיזהר מבקשות מוזרות ומאנשים שהמשתמש טרם דיבר איתם בארגון. בנוסף, מומלץ לא לשתף מידע סודי או רגיש ב-Teams, לרבות סיסמאות.

לדברי הכט וצרפתי, "בימים של עבודה מרחוק, כשחברות מסתמכות על טכנולוגיות כמו זום, Teams ואחרות – כדי להישאר מחוברות לעובדים, לקוחות ושותפים – מועבר בפלטפורמות האלה יותר מידע מאי פעם. כך, חולשת האבטחה שנחשפה עלולה הייתה לסכן מידע רגיש, הרשאות ושיחות עסקיות".

סייברארק דיווחה למיקרוסופט על החולשה שמצאה, ולאחר שיתוף פעולה עם חוקרי סייברארק, שחררה מיקרוסופט תיקון דחוף לחולשה לפני כמה ימים.

ממיקרוסופט נמסר, כי ״הסוגייה המתוארת טופלה תוך שיתוף פעולה עם נציגי סייברארק תחת הליך מקובל במקרים אלה – Coordinated Vulnerability Disclosure. לא ראינו שימוש בטכניקה המתוארת בשטח. יחד עם זאת, ננקטו צעדים מתאימים כדי לשמור ולהגן על לקוחותינו".

תגובות

(0)