"הגנה מפני סייבר על רכיבים מקושרים דורשת חשיבה פורצת דרך"

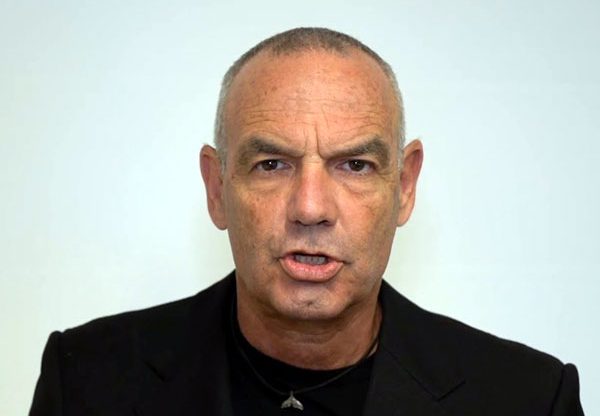

"במתקפה על רכיבי IoT לא יעזרו הכלים המוכרים לניטור הרשת ומערכות המחשוב של הארגון, אלא דרושים כלים מסוג אחר", אמר ארז קריינר, מנכ"ל סייבר ריידר, ולשעבר בכיר בשב"כ וראש רא"ם

"כאשר מדברים על הגנה מפני תקיפות סייבר בסביבות אינטרנט של הדברים נדרשת חשיבה פורצת דרך, מחוץ לקופסה, מעבר לחשיבה הרגילה של הגנה על מחשבים", כך אמר ארז קריינר, מנכ"ל סייבר ריידר, ולשעבר בכיר בשב"כ וראש רא"ם. הוא דיבר בוובינר ICS Cybersec של אנשים ומחשבים, שנערך לפני ימים אחדים.

לדבריו, "הגנה על רכיבים שמקושרים באמצעות האינטרנט של הדברים היא מורכבת יותר, עקב ריבוי הפריטים שחשופים לתקיפה. נשאלת השאלה איך מגנים עליהם. כאן לא יעזרו הכלים המוכרים לניטור הרשת ומערכות המחשוב של הארגון, אלא דרושים כלים מסוג אחר, שיודעים למשל לזהות את הפולסים החשמליים על התקנים, כלים שיודעים להגן על בקרים. הגנה רק על מערכת ה-SCADA לא מספיקה במקרים אלה".

קריינר ציין שהאתגר בזיהוי אירוע חריג בארגון הוא לדעת לאבחן האם מדובר בתקלה פנימית או בתקיפה זדונית, שנועדה לפגוע בארגון ובאנשיו. "היכולת לאבחן זאת קיימת בכל תחום, בכל מקום שבו אדם יכול לגרום נזק".

"אולם", הסביר, "תקיפות סייבר על רכיבי אינטרנט של הדברים יכולות להיעשות על מגוון רחב של מכשירים: החל ממכונת הקפה במשרד, דרך המזגן, מערכות הבקרה שמזרימות מים לארגון ועד לשיבוש של אספקת המים לאזרחים או תשתיות פיננסיות של המדינה".

צילום ועריכת וידיאו: אורי אלון

לתת את הדעת לשרשרת האספקה

לדברי קריינר, כאשר מדברים על הגנה על רכיבים שקשורים זה עם זה, צריך לתת את הדעת לשרשרת האספקה שלהם. "וקטור החדירה של התוקף בשרשרת אספקה זו רחב ביותר – החל משלבי הייצור של הרכיבים, עבור דרך כל תחנות הביניים ועד לרכיב הכי קטן, שממוקם בכלל רחוק מהארגון. כל אחד מהם חשוף לתקיפה שיכולה לגרום לנזק רב", אמר.

הוא ציין שחשוב להבחין בין תקיפות על מכשירים ביתיים לתקיפות על ארגונים. "תוקף שפועל בזירה הביתית, הרמה שלו שונה מתוקפים שפועלים בארגונים גדולים", ציין קריינר. "בכל הנוגע לתוקפי ארגונים, נקודת המוצא חייבת להיות שהאיכות שלהם גבוהה והם ינסו בכל דרך לממש את המשימה שלהם", אמר.

תגובות

(0)