מתקפת הענק: נחשפו חשבונות מייל של בכירי משרד האוצר האמריקני

ההאקרים ביצעו צעד מורכב בתוך אופיס 365 כדי ליצור טוקן מוצפן, שגרם למערכת שבמשרד האוצר לחשוב בטעות שההאקרים הם משתמשים לגיטימיים - כך גילתה מיקרוסופט

ההאקרים הרוסים שתקפו מאות ארגונים בארצות הברית ועשרות גופים פדרליים הצליחו לחדור גם למערכת המייל של בכירי משרד האוצר האמריקני – כך דיווח אמש (ב') הניו-יורק טיימס.

על פי העיתון, עשרות חשבונות מייל של משרד האוצר נפגעו, כולל אלה באגף בו פועלים הבכירים ביותר במשרד. ההאקרים השיגו גישה למערכת הדוא"ל של המשרד בחודש יולי, על ידי עריכת מניפולציה על מפתחות תוכנה פנימיים. הפרצה התגלתה על ידי מיקרוסופט, שמפעילה חלק ניכר מתוכנות התקשורת של המשרד.

חוקרי אבטחה במשרד האוצר בוושינגטון עדיין לא יודעים את ההיקף וכל הפעולות שננקטו על ידי האקרים, או איזה מידע נגנב בדיוק. רון וויידן, סנאטור דמוקרטי מאורגון, חבר בוועדת המודיעין של הסנאט, אמר כי "ברגע שההאקרים הרוסים השתמשו בעדכון התוכנה של אוריון, פלטפורמת ניהול הרשת של סולארווינדס, על מנת לחדור למערכות משרד האוצר, הם ביצעו צעד מורכב בתוך מערכת אופיס 365 של מיקרוסופט. זאת, כדי ליצור טוקן (אסימון) מוצפן, שמזהה מחשב ספציפי ומאשר לו להתחבר לרשת". הטוקן רימה את המערכת, כך שהיא "סברה" בטעות שההאקרים הם משתמשים לגיטימיים. המשמעות, ציינו מומחי אבטחה, היא שההאקרים הצליחו להיכנס למערכת של האוצר ללא צורך לנחש שמות משתמשים וסיסמאות.

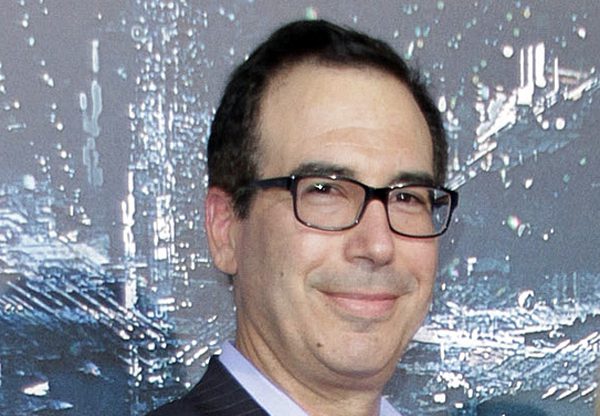

שר האוצר האמריקני: "אין פריצה למערכות המסווגות"

סטיבן מנוצ'ין, שר האוצר של ארצות הברית, ניסה להמעיט בהשפעת התקיפה. בהופיעו אתמול (ב') ברשת CNBC מנוצ'ין אמר כי "משרד האוצר מטפל בנושא בראש סדר העדיפויות שלו. בשלב זה אנחנו לא רואים פריצה למערכות המסווגות שלנו. למערכות הלא מסווגות שלנו – הייתה גישה כלשהי. בצד הטוב של הסיפור אומר כי לא נגרם נזק, וגם לא ראינו כמויות גדולות של מידע שנגנב".

בשבוע שעבר פורסם כי מיקרוסופט הסתבכה בבדיקות סביב מתקפת הסייבר הענקית, בשל הקשר בין הנוזקה לאופיס 365 ול-Azure Active Directory. על פי הדיווחים, שני קורבנות מרכזיים בקמפיין הסייבר נפרצו דרך חשבונות אופיס 365. ההאקרים עקבו במשך חודשים אחרי המיילים שנשלחו באמצעות אופיס 365 בחשבון של מנהל התקשורת והמידע הלאומי (ה-NTIA) שבמשרד המסחר האמריקני, ולאחר מכן פרצו לרשת הארגונית שלו. מרכז מחקר האבטחה של מיקרוסופט פרסם אז שההאקרים הצליחו לייצר טוקן שמייצג חשבון בעל פריבילגיות גבוהות ב-Azure Active Directory. ההאקרים יכולים גם לקבל הרשאות ניהול של ה-Azure Active Directory, תוך שהם משתמשים באישורים גנובים או פגומים. מיקרוסופט ציינה שהדבר סביר במיוחד אם החשבון המדובר לא מוגן על ידי אימות רב גורמי (MFA).

"לאחר שהתוקף צבר דריסת רגל משמעותית בסביבה המקומית, הוא ביצע שינויים בהגדרות Azure Active Directory כדי להקל על גישה לטווח הארוך", ציינה הענקית מרדמונד. "או אז, הוא יכול להשתמש בהרשאות הניהול שלו כדי להעניק הרשאות נוספות. צפינו גם בהאקרים שמוסיפים אישורי סיסמה או אישורים אחרים לתהליכים לגיטימיים – מה שמאפשר להם לקרוא תוכן דואר מאקסצ'יינג' אונליין באמצעות Microsoft Graph או Outlook REST".

מיקרוסופט מסרה כי היא תיקנה את הפרצה שההאקרים מנצלים, אך לא התייחסה לשאלה האם הם ניצלו את הגישה שהשיגו כדי לפרוץ למשרד האוצר או למערכות אחרות. מיקרוסופט לא הגיבה לפניית העיתונות הטכנולוגית בנושא.

תגובות

(0)