חשיפה: האיראנים תקפו חברות IT ישראליות

קלירסקיי הישראלית חשפה היום (ג') כי קבוצת התקיפה האיראנית "החתלתולים הסיאמיים" הקימה תשתית לביצוע ההונאה שהופעלה על מחפשי עבודה, באמצעות התחזות לחברה ישראלית אשר שימשה לפיתוי עובדי מחשוב לקבלת הצעות למשרות

קבוצת האקרים איראנית תקפה חברות ישראליות רבות, כולל חברות IT, כך חושפת היום (ג') קלירסקיי (ClearSky) הישראלית.

קבוצת התקיפה האיראנית החתלתולים הסיאמיים, המכונה גם Hexane/Lyceum, החלה לפעול לפני שלוש שנים. לפי חוקרי חברת הגנת הסייבר הישראלית, הקבוצה התמקדה בעבר בתקיפת חברות תשתית, נפט, גז וחברות טלקום באפריקה. ב-2019 היא החלה לפעול גם במזרח התיכון. ברבעון הראשון השנה התמקדה הקבוצה בתקיפות של חברות בתוניסיה.

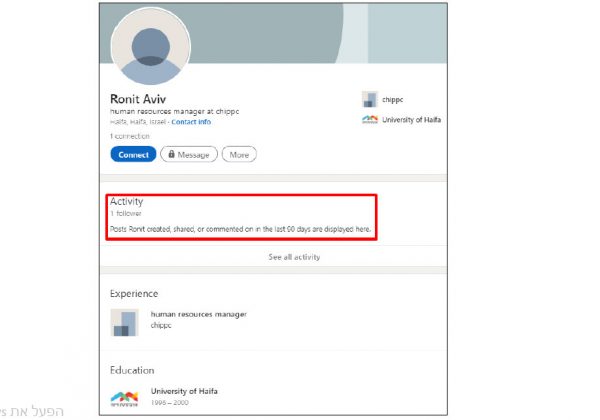

במאי השנה זיהו חוקרי קלירסקיי כי קבוצת החתלתולים הסיאמיים החלה לתקוף חברות בישראל. הקבוצה הקימה תשתית התחזות לחברת מחשוב ותקשורת ישראלית, שכללה אתר מתחזה להגשת הצעות עבודה, כולל פרופילים בלינקדאין של עובדים ממחלקות משאבי האנוש של החברה. זאת, על מנת לפתות עובדי חברות IT בישראל, המעוניינים להחליף ולשדרג את מקום עבודתם – ולהדביק את המחשב, שממנו הם פונים לקבלת פרטים על הצעות העבודה המפתות. ביולי 2021 החוקרים זיהו גל נוסף של תקיפות, שהתבצע מול חברות ישראליות.

ההתחזות בתקיפה הראשונה – למנהלת בתחום ה-HR ב-ChipPc, חברת טכנולוגיה ישראלית. צילום: קלירסקיי

מסמכי פישינג ובהם נוזקת DanBot

לפי החוקרים, "הקבוצה פועלת לקיבוע אחיזה ברשת המותקפת, לצורך השגת יכולת פעולה מתמשכת, בלא הפרעה". וקטור החדירה לחברות המותקפות הוא בעיקר באמצעות משלוח מסמכי פישינג, הטומנים בחובם נוזקה לעובדים.

חברות סייבר נוספות שחקרו את פעילות הקבוצה, מצאו דמיון בין הפעילות של קבוצת החתלתולים הסיאמיים, לבין הפעילות של שתי קבוצות תקיפה איראניות – APT33 ו-APT34. לאחר קיבוע האחיזה במחשבים המותקפים, הקבוצה משתמשת בנוזקת DanBot, הפועלת להשתלטות מרחוק על המחשב המותקף באמצעות סוס טרויאני, RAT. כך יכולים ההאקרים לשלוט במחשב ולהוריד ולהעלות קבצים אל המחשב המותקף.

בגל הנוסף של המתקפות, שבוצע בחודש שעבר, שדרגו ההאקרים את כלי התקיפה של הקבוצה – נוזקת Milan – לנוזקה Shark.

"אנו מעריכים", כתבו חוקרי קלרסקיי בדו"ח, "כי מתקפות אלו, והמיקוד של ההאקרים בחברות IT ובחברות תקשורת, הם אמצעי של הקבוצה לביצוע קמפיין מודיעין וריגול, המבוסס על תקיפת שרשרת אספקה בישראל. המטרה של הקבוצה היא חדירה לחברות IT, אשר דרכן הן יוכלו 'לדלג' לרשתות של לקוחות אותן חברות".

התחזות ל-G Software – חברת טכנולוגיה גדולה מגרמניה. צילום: קלירסקיי

שלב ראשון לפני ביצוע מתקפות נזק – כופרה או הרס?

בדו"ח מפרטים החוקרים את אופן הפעולה ושלבי ביצוע התקיפה של החתלתולים הסיאמיים. כך, בשלב הראשון, הוקמה התשתית לביצוע ההונאה של מחפשי העבודה, עם איתור ובחירת החברה הישראלית שתשמש לפיתוי עובדי מחשוב לקבלת הצעות עבודה. אז אותר עובד מאגף משאבי אנוש, אליו ניתן להתחזות בחברה זו, ולאחר מכן הוקם אתר פישינג המתחזה לחברה. לאחר מכן הותאמו קבצי פיתיון, התואמים לחברה אליה מתחזים ואז הוקם פרופיל זדוני ברשת לינקדאין, המתחזה לגורם ממחלקת ה-HR. בשלב השני ההאקרים איתרו יעדים פוטנציאליים למתקפה – עובדים שרצו לשדרג, או להחליף את מקום עבודתם. אלה קיבלו הודעה על "הצעת עבודה מפתה", עם הפנייה של הקורבן לאתר החברה המתחזה, בו מוצעת משרת החלומות. המותקף מצא באתר המתחזה פרטים על משרות בישראל, צרפת ובריטניה. כאשר הוא ניגש לקבלת פרטי המשרה, הוצגו לו קישורים לשני קבצי פיתיון. לאחר שהקורבן הוריד את אחד מקבצי הפיתיון השונים, המחשב או השרת אליהם הורדו הקבצים הודבק בנוזקה, המהווה דלת כניסה אחורית למחשב.

לינקים פתייניים שהלחיצה עליהם מייצרת דלת אחורית במחשב המודבק. צילום: קלירסקיי

החוקרים ציינו כי "קמפיינים מסוג זה מבוצעים על ידי קבוצות תקיפה שונות, דוגמת קמפיין 'משרת החלומות', אותו חשפנו בקיץ שעבר, שבוצע על ידי קבוצת לזרוס (Lazarus) מצפון קוריאה, וקמפיין של קבוצת התקיפה האיראנית OilRig (או APT34), שנערך ברבעון הראשון השנה במזרח התיכון".

חוקרי קלירסקיי סיכמו בציינם כי "ייתכן שאיסוף מודיעין הוא שלב ראשון לפני ביצוע מתקפות נזק – כופרה או הרס. התקיפות של קבוצת החתלתולים הסיאמיים מהוות וקטור משמעותי לביצוע תקיפות סייבר איראניות מול חברות בישראל בחודשים האחרונים".

תגובות

(0)