נחשפה חולשה באחד משירותי הענן של גוגל

לפי חוקרי טנאבל, החולשה מאפשרת להאקרים לפרוץ לנכסים פופולריים המכילים מידע רגיש, כמו שירותי אחסון, בניית תהליכים, דאטה ועוד ● לדברי החוקרים, החולשה עדיין קיימת ולא תוקנה במלואה, למרות צעדים שנקטה גוגל

נחשפה חולשה בפלטפורמת הענן של גוגל (Google Cloud), המאפשרת להאקרים לפרוץ לנכסים פופולריים המכילים מידע רגיש, כמו שירותי אחסון, בניית תהליכים, דאטה ועוד. את החולשה חשפו חוקרי טנאבל (Tenable).

החולשה, "ConfusedFunction", מאפשרת להאקרים לפרוץ לנכסים פופולריים המכילים מידע רגיש. זו חולשת הסלמת הרשאות בפלטפורמת הענן של גוגל, והיא מאפשרת ל"ישות" בענן, משמע – בעל גישה לארגון, להסלים את הרשאותיו לשירותים אחרים בארגון. מדובר בפעולה שלא הייתה אמורה להיות לו אליהם גישה אלמלא החולשה.

החולשה מאפשרת להאקרים לנוע רוחבית בארגון שפרצו אליו ולפרוץ לשירותים כמו שירותי אחסון, בנייה של תהליכים ומידע, ועוד. שירותים אלו מאוד פופולריים ומכילים מידע רגיש, ולכן נחשבים נכס להאקרים.

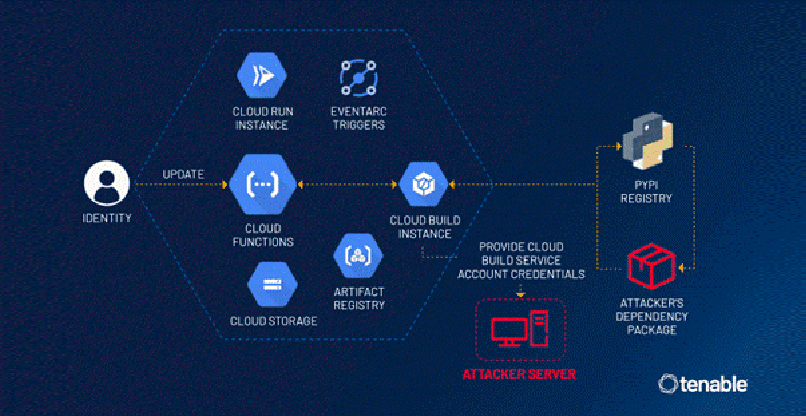

כאשר משתמש בענן של גוגל יוצר, או מעדכן פונקציה בענן, מופעל תהליך רב-שלבי מאחורי הקלעים. תהליך זה, בין היתר, מחבר בין חשבון שירות ברירת מחדל של Cloud Build למופע ה-Cloud Build שנוצר כחלק מהטמעת הפונקציה. תהליך זה מתרחש ברקע ובאופן שקוף למשתמשים. Cloud Build עושה אוטומציה לתהליך הבנייה, הבדיקה וההפצה של אפליקציות על גבי פלטפורמת הענן של גוגל. הוא מאפשר למפתחים להתמקד בקידוד במקום בניהול התשתיות, תומך בשפות תכנות שונות ומשתלב עם כלים פופולריים.

חשבון שירות ברירת המחדל של Cloud Build מעניק למשתמש הרשאות יתר. תוקף שמצליח להשיג גישה ליצירה, או לעדכון של פונקציה בענן יכול לנצל את תהליך הטמעת הפונקציה כדי להעלות את ההרשאות לחשבון שירות ברירת המחדל של Cloud Build, ולתקוף שירותים אחרים בענן באמצעות אותן ההרשאות.

חולשת ConfusedFunction. צילום: טנאבל

צוות המחקר של טנאבל פנה לחוקרי גוגל, שנקטו צעדים משמעותיים לשינוי הארכיטקטורה של שירות הענן שלהם, cloud function, הפגיע לחולשה. הצעדים הקטינו את הסיכון שהאקרים יעשו שימוש בחולשה כנגד ארגונים, אך לדברי החוקרים, "היא עדיין קיימת ולא תוקנה במלואה. זאת כיוון שהארכיטקטורה של השירות הפגיע לא ניתנת לשינוי במלואו".

ליב מתן, מהנדס מחקר בכיר ב-טנאבל, אמר, כי "החולשה מדגימה את התרחישים הבעייתיים העלולים להיווצר עקב מורכבות התוכנה ותקשורת בין שירותים בשירותי ספקי ענן. כדי לתמוך בתאימות לאחור גוגל לא שינתה את ההרשאות של חשבונות השירות של Cloud Build שנוצרו לפני יישום התיקון. המשמעות היא שהחולשה עדיין משפיעה על פעולות קיימות".

החוקרים המליצו ללקוחות הארגוניים לנקוט כמה פעולות באופן מיידי: יש לשים לב לכל Cloud Function בארגון, ולהחליף את הישות המוצמדת לשירות – שהיא בעלת הרשאות גבוהות – לישות עם ההרשאות הכי נמוכות שיכולות להינתן. כך ניתן יהיה לחסום ולמזער סיכונים ותקיפות אם האקרים יצליחו להגיע להרשאות אלו.

תגובות

(0)