"מכונית יד ראשונה מרופא" – רוסיה תוקפת דיפלומטים בסייבר

קבוצות תקיפה רוסיות מפתות דיפלומטים לקנות מכוניות - מבלי שהם יודעים שמדובר בפישינג ● Unit 42 של פאלו אלטו גילתה קמפיין נוסף, שפועל באופן זה החל ממרץ האחרון

גורמי איום רוסיים בסייבר, שפועלים באופן "פורה", השתמשו במודעות מכירה של מכוניות כפיתיון לפישינג, כדי להפיץ נוזקות בקרב דיפלומטים זרים – כך לפי מסמך שפרסמה באחרונה יחידת המחקר Unit 42 של פאלו אלטו.

הקמפיין החל לפעול במרץ האחרון על ידי Fighting Ursa – קבוצת תקיפה שקשורה למודיעין הצבאי הרוסי (APT28). בשנה שעברה מצאו החוקרים קבוצת איום רוסית אחרת שפעלה בשיטה דומה: Cloaked Ursa השתמשה במודעת מכירה של סדאן ב.מ.וו. כדי לפגוע בנציגויות דיפלומטיות באוקראינה.

חוקרי פאלו אלטו ציינו כי קמפיין זה לא קשור ישירות לקמפיין הנוכחי, אך הדמיון בטקטיקה מצביע על התנהגויות מוכרות של קבוצת Fighting Ursa. "התשתית שבה משתמשת הקבוצה לצורך התקיפה ממשיכה להשתנות ולהתפתח – ולכן האיום נותר בעינו", כתבו.

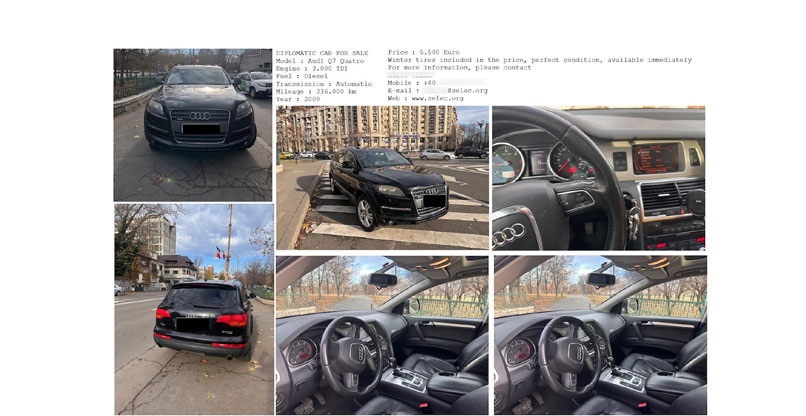

בהיבט הטכני, שחקן האיום כיוון לדיפלומטים באמצעות הודעת מייל למכירת מכוניות משומשות, שמפיצה לאחר מכן נוזקה לדלת האחורית של HeadLace. הקורבן, הסבירו חוקרי פאלו אלטו, מוריד קובץ ZIP, שמכיל לכאורה תמונות של רכב השטח של אאודי, Q7 Quattro, שמיועד לשימוש דיפלומטי. אלא שבפועל, הקבצים הם קבצי הפעלה, שסיומות ה-exe. שלהם מוסתרות כברירת מחדל ב-Windows. לתמונות של המכונית מצורפים מספר טלפון רומני ושם של איש קשר, שממוקם לכאורה במרכז אכיפת חוק בדרום מזרח אירופה – כדי להעניק למודעה אמינות נוספת. "Fighting Ursa אימצה את הטקטיקה שבה משתמשים גורמי איום רוסיים אחרים", ציינו החוקרים. "יש דמיון לפיתויים אחרים, שגורמים לכך שדיפלומטים נוטים ללחוץ על התוכן הזדוני".

כך פועלת שרשרת ההתקפה

שרשרת ההתקפה מתחילה בשימוש בשירות החינמי Webhook, כדי לארח דף HTML זדוני. לפי החוקרים, טקטיקה זו קשורה לעתים קרובות ל-APT28. לאחר החדרת הקובץ הנגוע, שמכיל את הדלת האחורית של HeadLace, ההאקרים משיגים גישה מתמשכת למערכות של הקורבן, ואז יש ביכולתם להביא לגניבת מידע, סיורים ברשת הקורבן וכן מעקבים. לדברי החוקרים, "הטקטיקה בקמפיין הזה מתאימה לקמפיינים של Fighting Ursa שתועדו בעבר, והדלת האחורית HeadLace היא בלעדית לשחקן האיום הזה".

לדברי שרון מידר, מנהלת מחלקת שירותי אבטחה מנוהלים ב-Unit 42, "פישינג שמופנה כלפי דיפלומטים באמצעות מכוניות למכירה נמצא בשימוש על ידי גורמי איום רוסים במשך שנים – כי הוא עובד. שיטה זו מאפשרת לשחקני איום לנהל ריגול ולאסוף מידע. דיפלומטים זרים זקוקים לרוב למכונית במדינה שבה הם עובדים, וכך הם מתפתים ללחוץ על התוכן הזדוני. אם השיטה מצליחה, הדיפלומטים מספקים לשחקני האיומים הרוסיים גישה לסודות מדינה ולמידע בעל ערך לרוסיה ולבעלות בריתה".

לקבוצת הפריצה APT28 יש היסטוריה ארוכה ונודעת לשמצה במבצעי ההתערבות בבחירות בארצות הברית ב-2016, מתקפות NotPetya ועוד פעולות תקיפה בסייבר בעלות פרופיל גבוה.

תגובות

(0)