יישום פתרונות "אפס אמון" במערכות תפעוליות

מתי יתאימו פתרונות אפס אמון להגנה על מערכות תפעוליות, ומתי לאו? דניאל ארנרייך, יועץ ומרצה בתחום אבטחת סייבר ל-OT עושה סדר בדברים

השימוש במונח "אפס אמון" (Zero Trust) החל לפני כשלושה עשורים, במטרה ליצור פתרונות התחברות מאובטחים בין אזורים שונים במערכות מידע (IT). מונח זה בא לתת מענה לחשש של מתכנני מערכות מידע לצורך מניעת חדירה של גורם עוין. כעבור 15 שנים, אנליסט של חברת פורסטר (Forrester), בשם ג'ון קינדרוואג, הגדיר את המונח "אפס אמון" ככזה שעובד על העקרון – לעולם אל תסמוך, בדוק תמיד ובתדירות גבוהה. בתהליך שהוגדר, הגורם שיוזם את ההתחברות נדרש להזדהות מחדש באמצעות גישה ל-Active Directory לפני כל גישה להעברת מידע.

מספר אירועי תקיפה סייבר ישירות נגד מערכות תפעוליות במטרה לגרום להשבתה, נזק או פגיעה בחיי אדם, הוא נמוך מאוד ביחס למספר אירועים מכוונים נגד מערכות מידע. לכן, ההגנה נדרשת בעיקר במטרה להבטיח את הרציפות התפקודית (Business Operation Continuity), שעלולה להיפגע בעקבות תקלה בחיישן, בקר או תקלת תוכנה

בשנים האחרונות ספקים של מגוון פתרונות מאובטחים שייכו את המונח למוצריהם. בנוסף, גם ספקי פתרונות מאובטחים למערכות תפעוליות (Operation Technology – ר"ת OT) שייכו למוצרים שלהם תאימות למונח זה, שיש בו שימוש בעיקר במערכות מידע.

פרקטיקת אבטחה נפוצה וחיונית אבל שלא מתאימה תמיד להגנה על OT. תפישת 'אפס אמון'. צילום: BigStock

הגנה על מערכות תפעוליות ברמות 0,1,2,3

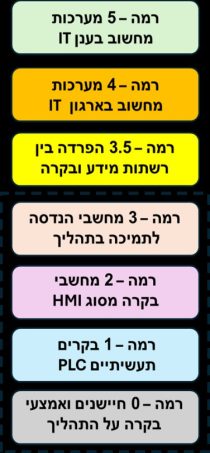

לפני שבוחנים לעומק נושא זה, חשוב להתייחס למודל השכבות במערכות המחשוב בארגון (Purdue Model). ברור כי עבור כל שכבה פתרונות האבטחה חייבים להיות שונים באופן מהותי. נפרט כאן מספר פתרונות אבטחה, כולל אלה שנוצרו על ידי חברות ישראליות, ונבחן האם ניתן או לא ניתן לשייך להם את המונח "אפס אמון".

הגנה בשכבה 0 (חיישנים): כאן נמצאים חיישנים המחוברים ישירות למכונות ייצור. רכיבים אלה לא ממוחשבים בדרך כלל, ואין להם גם יכולת הזדהות. אם מתכנן המערכת מעוניין לשדרג את האמינות התפעולית, הוא יכול להוסיף חיישן נוסף, מבוקר על ידי הבקר הקיים או בקר נפרד. לפעולה זו יש ערך רב, אבל לא ניתן לשייך אותה למונח הנ"ל.

הגנה בשכבה 1 (בקרים): המטרה כאן היא לוודא כי תוכנת הבקר לא שובשה באמצעות התחברות זדונית. פעולה זו דורשת חיבור של מערכת חיצונית, במטרה לבחון האם תוכנת היישום זהה לתוכנה שנבדקה בסבב קודם. החיבור לכלי החיצוני דורש הזדהות בכל פעם מחדש, ולכן ניתן להשתמש במונח הנ"ל.

הגנה בשכבה 2 (מחשבי בקרה): המטרה כאן לוודא באמצעות כלי אבחון חיצוני האם תוכנת היישום במחשב זהה לתוכנה שנבדקה בסבב קודם באמצעות כלים דיגיטליים. קישור כזה מתבצע ישירות לרשת הבקרה, ולכן דורש הזדהות מאובטחת בכל פעם מחדש. אם תהליך כזה מתבצע נכון, ניתן להשתמש במונח הנ"ל.

הגנה בשכבה 3 (מחשבי תמיכה בתהליך): מחשבים אלה לא משתתפים בתהליך התפעולי, אבל חשוב לוודא עבורם כי היישום לא שובש בזדון. המטרה היא לבחון באמצעות כלי דיגיטלי חיצוני האם התוכנה זהה לזו שנבדקה בסבב קודם. גם כאן, אם תהליך כזה מתבצע נכון – ניתן להשתמש במונח הנ"ל.

לסיכום, חשוב להדגיש כי מספר אירועי תקיפה סייבר ישירות נגד מערכות תפעוליות במטרה לגרום להשבתה, נזק או פגיעה בחיי אדם, הוא נמוך מאוד ביחס למספר אירועים מכוונים נגד מערכות מידע. לכן, ההגנה נדרשת בעיקר במטרה להבטיח את הרציפות התפקודית (Business Operation Continuity), שעלולה להיפגע בעקבות תקלה בחיישן, בקר או תקלת תוכנה. יישום פתרונות מותאמים לכל אחד מרמות 0 עד 4 כפי שהוסבר לעיל, היא הדרך הנכונה להבטיח את הרציפות התפקודית במערות תפעוליות ולזהות פגיעה באמצעות תקיפות סייבר.

כותב המאמר הוא יועץ ומרצה בתחום אבטחת סייבר למערכות תפעוליות ויו"ר הכנס השנתי &AI IIoT ICS Cybersec 2025 OT מבית אנשים ומחשבים, שיערך ב-8-1-2025

תגובות

(0)