מערך ה-IT של RSA נפרץ – סכנה למידע של מיליוני לקוחות החברה

הפריצה אירעה לתשתיות המיחשוב המטפלות ב-SecurID - מנגנון האימות והזיהוי הכפול של RSA, חטיבת האבטחה של EMC ● יועצי אבטחה ומומחים ברחבי העולם העריכו, כי מדובר ב-"בעיה חמורה" עבור הלקוחות, המונים מיליונים רבים של עובדים ● מנהל אבטחת מידע באחד הארגונים הגדולים בארצות הברית: "אנחנו חוששים שאין ל-RSA מושג איזה מידע אודות הלקוחות נגנב ממערך המיחשוב שלהם" ● ארט קוביילו, מנכ"ל RSA: בכוונתנו לספק "תמיכה, תהליכים וכלים על מנת לצמצם את הבעיה"

RSA, חטיבת האבטחה של ענקית האיחסון EMC, הודיעה בסוף השבוע, כי חוותה פגיעה ממתקפה מורכבת של האקרים. מהחטיבה נמסר, כי בעקבות הפגיעה, קיים חשש ליעילות של מוצרי אבטחה שלה, המוטמעים בקרב מערכות מיחשוב של ארגונים מסחריים וממשלות ברחבי העולם.

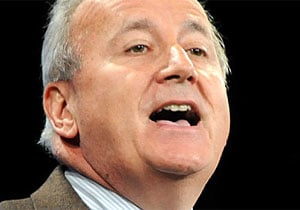

הפריצה אירעה לתשתיות המיחשוב המטפלות במנגנון האימות והזיהוי הכפול שלה, SecurID. ארט קוביילו, מנכ"ל RSA, הודיע הן באתר החברה והן לרשות לניירות ערך האמריקנית (SEC), כי המתקפה היא מסוג APT (ר"ת Advanced Persistent Threath – פריצה מתקדמת ומתמשכת) וכי ההאקרים הצליחו לשים ידם על נתונים הקשורים למוצר המבצע אימות של זהויות משתמשים באמצעות התקני דיסק-און-קי. קוביילו אישר, כי עקב המתקפה האמורה, ייתכן שהיעילות של מוצר ה-SecureID עלולה להיפגע אם הארגונים שהם לקוחות החברה, יחוו בעצמם מתקפה נרחבת. הוא ציין, כי בכוונת החברה לספק "תמיכה, תהליכים וכלים על מנת לצמצם את הבעיה".

יועצי אבטחה ומומחים ברחבי העולם העריכו בסוף השבוע, כי מדובר ב-"בעיה חמורה" עבור לקוחות RSA, המונים מיליונים רבים של עובדים.

המלצות להגנה מפני פריצה

RSA מיעטה למסור פרטים אודות המהות הטכנולוגית של המתקפה שהיא חוותה. למרות זאת, היא הוסיפה להודעה שורת המלצות ללקוחותיה, ביניהן להנחות את העובדים שלא להשתמש ביישומי רשתות חברתיות; להעמיק את הבדיקה לאימות, לגישה ולהרשאות, הנעשה על ידי מנהלי הרשתות בארגונים; להנחות שוב את העובדים שלא לפתוח אי-מיילים המגיעים מכתובות חשודות או בלתי ידועות להם; ולהורות להם לא לשתף פעולה עם שיחות טלפון העשויות להתגלות כ-"הנדוס אזרחי" (Social Engineering), משמע – שיחות המשמשות לגניבת פרטים אישיים וארגוניים. עוד המליצה החברה להגביר את הבקרה הנעשית ב-SIEM, מרכזי ניהול האבטחה הארגוניים.

מומחי אבטחה בעולם בסוף השבוע ציינו, כי הדאגות העיקריות הן אודות מהות וכמות המידע שההאקרים הצליחו לשים עליו יד בפריצה למערך המיחשוב של RSA; האם וכמה יש ברשותם את המספרים הסידוריים של ההתקנים החיצוניים של הלקוחות; והאם יש ברשותם מידע אחר שבאמצעותו הם יכולים לחולל נזקים לאותם לקוחות.

SecureID מספק הגנה חזקה יותר לאבטחת מידע באמצעות הצפנה – ולא רק סיסמה. הוא מיושם לרוב באמצעות דיסק-און-קי המספק, באופן מחזורי ובכל זמן מה, מספר זיהוי הנוסף לסיסמת המשתמש. מספר הזיהוי מיוצר על בסיס אלגוריתם שפותח ב-RSA ולכל התקן יש גם מספר ייחודי לו, המזהה אותו מול המערכת.

"RSA היו מעורפלים ודלים בתשובותיהם"

העובדה ש-RSA הותירה את המידע אודות עומק הפריצה וכמות המידע שנפרץ עמום הביאה ללקוחות תסכול וחששות. אחד ממנהלי אבטחת המידע של ארגון ענק בארצות הברית אמר ל-InformationWeek, כי "המנכ"ל שלי חושש שאין ל-RSA מושג איזה מידע אודות הלקוחות נגנב ממערך המיחשוב שלהם, וכתוצאה מכך – מה ידוע לפורצים עלינו ועל לקוחותינו. זה מותיר להאקרים 'מרחב מחייה' של פעילות בתחום ההנדוס האנושי כלפי העובדים שלנו, באופן שהם לא ממש יכולים להתגונן מפניה". הוא ציין, כי אנשי RSA יצרו עימו קשר, אולם לא היו בידיהם פרטים נוספים מעבר לאלה שפורסמו. "הם בעיקר היו מעורפלים ודלים בתשובותיהם", אמר.

ג'ון פסקטורה, ממנהלי תחום אבטחת המידע בגרטנר (Gartner) העולמית, אמר כי "המדובר בבעייה חמורה וכפולה, הן ל-RSA והן ללקוחותיה. העובדה שהם לא מפרטים את מהות ועומק הפריצה ורק מציינים שיש חשש לירידה ביעילות בשימוש המוצר – היא נקודת חולשה עבורם, זהו עניין רציני ביותר". הוא ציין, כי ההתקנים המוצפנים של RSA יקרים ביותר, ולקוחות אינם אוהבים את השימוש בהם, "אך תמיד הם היוו תחליף ראוי לשימוש בסיסמאות. אלא שכעת, אם טכנולוגיית האבטחה המסופקת היא בבעיה בעצמה, הרי הכאב הצפוי ללקוחות הוא גדול יותר מאשר השימוש שהיה במוצר ובתועלות האבטחה שנבעו ממנו עד היום".

ג'ון פסקטורה, ממנהלי תחום אבטחת המידע בגרטנר (Gartner) העולמית, אמר כי "המדובר בבעייה חמורה וכפולה, הן ל-RSA והן ללקוחותיה. העובדה שהם לא מפרטים את מהות ועומק הפריצה ורק מציינים שיש חשש לירידה ביעילות בשימוש המוצר – היא נקודת חולשה עבורם, זהו עניין רציני ביותר". הוא ציין, כי ההתקנים המוצפנים של RSA יקרים ביותר, ולקוחות אינם אוהבים את השימוש בהם, "אך תמיד הם היוו תחליף ראוי לשימוש בסיסמאות. אלא שכעת, אם טכנולוגיית האבטחה המסופקת היא בבעיה בעצמה, הרי הכאב הצפוי ללקוחות הוא גדול יותר מאשר השימוש שהיה במוצר ובתועלות האבטחה שנבעו ממנו עד היום".

פסקטורה התייחס בביטול לטענת RSA שלפיה המתקפה היא מסוג APT – כזו המזוהה בעיקר עם האקרים סינים. "טענת RSA לוקה בחוסר כנות. מדובר בתרגיל תקשורתי שנועד להפנות את הזרקור מהבעיה עצמה, מהכישלון של RSA להגן על מערכותיה שלה. כל חברת אבטחה התמודדה עם מתקפות מסוג זה בעבר, כמה וכמה פעמים".

לדברי אביבה ליטן, אנליסטית בכירה לעולם הבנקאות ואבטחת המידע בגרטנר העולמית, "האקרים הצליחו להוכיח בעבר, כי ביכולתם לפענח הצפנות וליצור את הקשר הנדרש בין הרכיבים השונים העובדים זה מול זה בצורה מוצפנת ברשתות תקשורת ארגוניות. הפריצה הנוכחית רק מחריפה את המצב".

דון גריי, מנהל האבטחה ב-Solutionary, אמר, כי כעת, על הלקוחות להיזהר מפני טלפונים ואי-מיילים שבהם יציעו להם לבצע "אתחול" או "עדכון" להתקנים החיצוניים שלהם.

פול קוצ'ר, נשיא Cryptography Research, ציין ש-"המקרה מעלה תמיהות לגבי החיוניות והיכולת של RSA להגן על המידע המצוי אצל הלקוחות, ומביא למחשבות מחודשות על עבודה במודל זה. מדובר בבעיה חמורה עבור RSA. יהיו להם זמנים קשים בקרוב, כשהם ינסו לשכנע את לקוחותיהם להמשיך ולהשתמש בהתקנים".

ניק פרקוסו, סגן נשיא בכיר ב-Trustwave's SpiderLabs, אמר, כי ניתן להפיק מידע ולהסב נזק באמצעות הפריצה. "הדבר קשה, אולם לא בלתי אפשרי. תלוי מהם מידת ועומק המידע המצוי בידי הפורצים". לדבריו, "השאלה היא האם הם הצליחו להגיע לרמה של ליבת הקבצים של האלגוריתמים. ואם כן – האם על בסיס נתונים אלה הם מסוגלים לבצע פעולות אצל הלקוחות, על יסוד הקשר בין מספר ההתקן ובין המשתמש שלו".

דיוויד שוץ, יועץ אבטחה ב-Intrepidus Group, כתב בבלוג שלו, כי SecurID מוטמע בקרב 25 אלף לקוחות ארגוניים ומשמש לזיהוי של 40 מיליון התקנים חיצוניים שבהם המנגנון מוטמע באופן פיזי ועוד 250 מיליון שבהם הוא עובד בתצורת תוכנה. "המינוח בהודעה של RSA שהפריצה תביא 'לצמצום היעילות בשימוש במוצר' הוא חמור ביותר, עם השלכות משמעותיות", כתב. "רבים מהם משתמשים במוצר לטובת קבלת מיילים מרחוק וכניסה לאתר הארגון שלא מהעבודה".

חפשו טוב טוב כי יש פיתרון קרוב לכולם וזה בדוק