אל תאשימו את בקרי ה-PLC בעקבות תקיפת סייבר

לנוכח הדיווח על פגיעה איראנית בתשתית מים וביוב בארה"ב, עולה השאלה האם האשם הוא בבקרי PLC שמעורבים בתהליך, או שמא לגורם האנושי יש את המילה האחרונה ואת האחריות על הגנת הסייבר

לאחרונה דיווחנו על תקיפת סייבר על תאגיד מים וביוב בארה"ב בעיירה אלקיפאפא (Aliquippa Water Utility), שיש בה כ-10 אלף תושבים. בתקיפה זו נפגע התהליך התפעולי של המתקן, בעקבות שיבוש פעולת הבקרים מסוג PLC.

בכתבות שפורסמו בנושא הוזכר כי החברה השתמשה בבקרים של היצרן הישראלי יוניטרוניקס (Unitronics). על פי הדיווחים, בקרים אלה נמצאים בשימוש נרחב במספר גדול של תאגידי מים וביוב בעולם.

במרבית הבקרים בעולם לא כלולים אמצעים מתקדמים להתגוננות מפני תקיפות סייבר. התפקיד של הגנת סייבר מוטל על מתכנני המערכות ולא על יצרני הבקרים

בכתבות שפורסמו בנושא הוזכר כי התקיפה בוצעה על ידי קבוצת תקיפה איראנית בשם סייבר אוונג'רס (Cyber Av3ngers), שביצעה בעבר הלא רחוק תקיפות דומות על מספר מתקנים בישראל.

העובדות שפורסמו נכונות, והחברה גם פרסמה הנחיות לעדכונים שמטרתם להקטין את הסיכון.

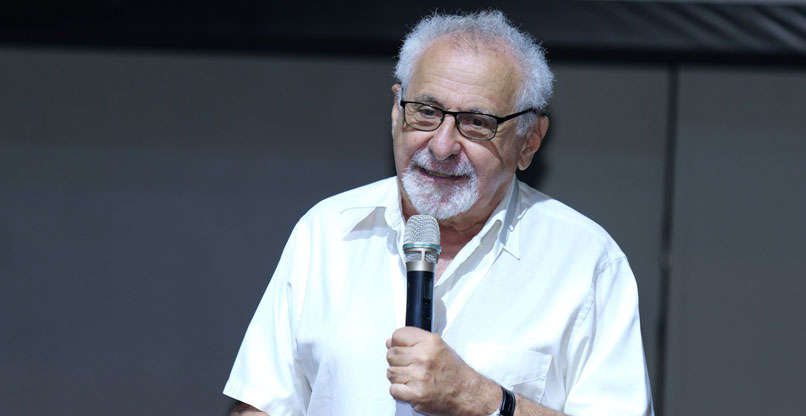

בארצות הברית חוו מתקפות סייבר איראניות עליהן. תשתיות מים. צילום: עיבוד ממוחשב כאילוסטרציה. מקור: שאטרסטוק

כידוע בקרי PLC של כל היצרנים בעולם, תוכננו ונבנו במטרה להבטיח פעולה בטוחה, אמינה ועבודה בזמינות גבוהה (Safety-Reliability-Availability – SRA) ובמרבית הבקרים בעולם לא כלולים אמצעים מתקדמים להתגוננות מפני תקיפות סייבר. התפקיד של הגנת סייבר מוטל על מתכנני המערכות ולא על יצרני הבקרים.

כדי לעמוד באתגרים אלה, חשוב להתייחס לסיכונים הבאים:

- האם מערכות השליטה ובקרה חשופות לגישה לא מאובטחת מרשת אינטרנט ציבורית? אם כן, יש כאן בעיה חמורה ברמה של מתכנני המערכת ודרושה התייחסות מיידית כדי להקשיח את הגישה.

- האם הארגון או חברת התחזוקה מקפידים לשנות את הסיסמה עבור מערכות הבקרה? אם לא, נדרש לבצע פעולה זו באופן מיידי ולהקצות סיסמה חזקה עבור כל אזור תפעולי של המערכת.

- האם הבקרים נעולים כנדרש בפני שינויים שניתן לבצע בהם דרך רשת התקשורת? אם כן, יש כאן בעיה תפעולית חמורה והארגון נדרש לתקן מייד את נהלי התחזוקה, שבהם נדרש לבצע נעילה.

- האם הארגון מאפשר גישה מרחוק למערכת ללא אמצעי הגנת סייבר מתאימים? אם כן, הארגון נדרש מיידית לשנות את נהלי העבודה, למזער את הפעולות אלה ולשקול התקנה של מערכות גישה מאבטחות (Secure Remote Access-SRA).

- האם במערכת יש הכנה למעבר להפעלה ידנית במקום בקרה אוטומטית בעת חשד לאירוע? אם אין פתרון כזה, הארגון נדרש לבצע שינויים במערכת על מנת להשבית פעולות אוטומטיות שמבוצעות בתקשורת.

- האם בוצע סקר סיכונים בשנה האחרונה במטרה לזהות פרצות אבטחה? אם סקר כזה, שאמור לכלול בחינה של הגנה פיזית והגנה אלקטרונית לא בוצע, הארגון נדרש לבצע סקרים כאלה באמצעות גורם חיצוני.

- האם עובדי הארגון עברו בשנה האחרונה הדרכה לגבי זיהוי ותגובה לאירועי סייבר? אם לא, נדרש לבצע מיידית הדרכה זו עבור כל העובדים המעורבים בתהליך התפעולי ובתחזוקה של המערכות.

- האם הארגון מחזיק במלאי בחלקי חילוף קריטיים ומחזיק העתקים אמינים של התוכנות (Golden Image). אם לא, הארגון נדרש להתייחס לנושא ולהיערך בהתאם, באמצעים עצמיים או באמצעות חברת תחזוקה.

לסיכום, מערכות מים, חשמל, אנרגיה ועוד, מבוקרות דרך רשת תקשורת, כולל רשתות אלחוטיות. מערכות אלה במרבית הארגונים לא מוגנות כנדרש, והדבר מאפשר לתוקפים לבצע חדירה לרשת הבקרה ולגרום לנזק. כידוע, הגנת סייבר על מערכות תפעוליות מבוצעות במקביל על ידי מספר מסלולים: הגנה פיזית והיקפית, קביעת, יישום והקפדה על נהלים לאבטחת סייבר, ביצוע קישור מאובטח בין אזורי במחשוב הארגון, שדרוג מערכות טכנולוגיות לבקרה ותקשורת והדרכות לעובדים. תפקידה של ההנהלה להקפיד על נושאים אלה ולהקצות את המשאבים הנדרשים למטרה של אבטחת סייבר.

הכותב הוא פעיל בחברת SCCE, יועץ, מרצה לאבטחת סייבר למערכות שליטה ובקרה (שו"ב) וגם חבר במספר ועדות תקינה ISA 62443 שכותבות פרקים חדשים ועדכניים בנושא אבטחת סייבר. החל משנת 2016 הוא גם מכהן כיו"ר הקבוע של כנסי ICS-Cybersec, OT ו-IIoT המאורגנים על ידי אנשים ומחשבים

תגובות

(0)