הכשל בעדכון של קראודסטרייק – מה אנחנו לומדים מהאירוע?

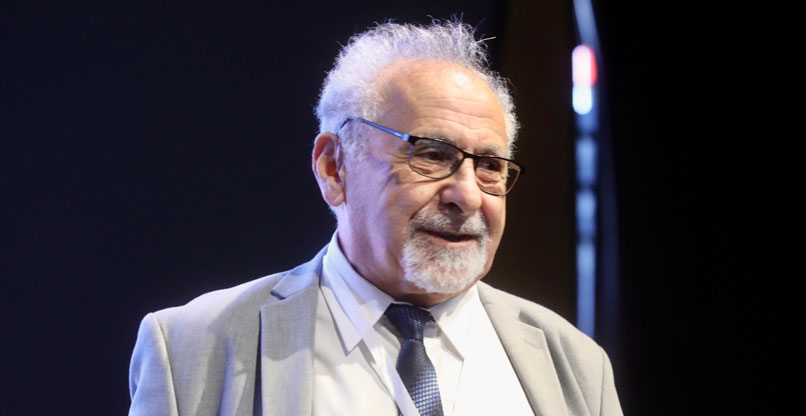

דניאל ארנרייך בטור עקב תקלת ה-IT העצומה שאירעה ביום ו', בגלל עדכון תוכנה של קראודסטרייק - מה הן מסקנותיו ומה על כל מנהל מערכות מידע ומנהל אבטחת סייבר בארגון ללמוד מהמקרה החמור?

תקלת ה-IT העצומה שאירעה ביום ו' אחרון הפתיעה את העולם, בעיקר בגלל ההיקף הכשלים ומגוון התחומים בהם התרחשה ההשבתה. בהמשך התגלה כי מערכות חיוניות בעולם הושבתו בגלל עדכון תוכנה שהוציא הספק. מדובר כאן על מערכת אנטיוירוס מ"הדור הבא", וזה אומר שאמצעי זה לא רק משווה חתימות של תוכנות זדוניות, אלא גם מבצע זיהוי אנומליות, נתמך בינה מלאכותית, מבצע ניתוח התנהגות ומנתח גם מערכי נתונים גדולים באירגונים וגם נתונים שנשמרים בענן.

חיישני פלקון (Falcon Sensors) של חברת קראודסטרייק (Crowdstrike) הם הסוכנים (Agents) המותקנים בכל מכשיר כדי לאסוף ולנתח נתונים לצורך ניתוח התנהגותי. יש צורך במידע מסוג זה השמור במערכת ההפעלה, והחיישנים יכולים גם לקרוא את המידע וגם להשפיע על קבצי מערכת ו/או תהליכים. חשוב להדגיש כי על מנת שמערכת זו תהיה יעילה, היא חייבת לעדכן באופן קבוע קבצי תצורה של החיישן כדי שיוכלו לזהות התנהגויות תוקף שנצפו בעת הבחינה של המערכת.

ניתן לתקן את הבעיה על ידי עדכון חוזר והפעלה מחדש, בקלות יחסית, אבל במקרים מסוימים, בהם המערכת אצל הלקוח מפעילה תוכנת הצפנה להגנה על נתוני המערכת, תהליך התיקון דורש פעולות ידניות וגם מסורבלות. אם יש בארגון כ-1,000 מערכות מושפעות, זו אכן משימה קשה.

העדכון שגרם להשבתה של המערכות, שינה באופן לא תקין קבצים. קוד העדכון הכיל שגיאה לוגית וגרם לקריסה של המערכות המושפעות, המבוססות על חלונות (Windows) של מיקרוסופט (Microsoft).

כפי שכבר פורסם, ניתן לתקן את הבעיה על ידי עדכון חוזר והפעלה מחדש, בקלות יחסית, אבל במקרים מסוימים, בהם המערכת אצל הלקוח מפעילה תוכנת הצפנה להגנה על נתוני המערכת, תהליך התיקון דורש פעולות ידניות וגם מסורבלות. אם יש בארגון כ-1,000 מערכות מושפעות, זו אכן משימה קשה.

While the Crowdstrike outage is not itself strictly a cyberattack, it has opened the door for threats via social engineering.

Crowdstrike article "Falcon Sensor Content Issue from July 19, 2024, Likely Used to Target CrowdStrike Customers": https://t.co/AFmS5WyPCD

— TheWorldFoundry 🐘 peoplemaking games (@abrightmoore) July 20, 2024

חשוב להדגיש כי כנראה לא הייתה תקיפה על מערכות מידע ו-IT. ברור לכולנו כי טעויות קורות, אבל שאלה טובה לספק היא, מדוע תקלה זו לא נתגלתה בעת הבדיקות, לפני שחרור הגרסה?. גם חשוב לציין כי בעיה זו לא קשורה לשימוש בבינה מלאכותית (AI) או בענן (Cloud). אמנם כפי שפורסם, מערכת חישנים זו משתמשת בשניהם, אבל זה לא היה חלק מהבעיה.

לאור המצב, שאמצעי הגנה זה דורש גישה למשאבים רגישים במערכת, חשוב לראות באירוע זה סוג של אזהרה; כל אמצעי הגנה שמותקן במערכת ומעורב באופן ישיר בהליך, מוסיף מורכבות ויכול לגרום למערכת להיות פגיעה יותר. מנהלי מערכות מחשוב חייבים לשאול את הספקים שלהם האם עקב תקלה במערכת שלהם קיים סיכון של פגיעה ברציפות תפקודית או פגיעה בנתונים הנשמרים. שאלה נוספת היא האם לאפשר למערכת שלכם לבצע עדכונים אוטומטיים (גם בלילה), או לבצע אותם רק בהתאם לאישור של גורם מוסמך בארגון ותחת השגחה. נכון, הנזק כבר נעשה, אבל חובתו של כל מנהל מערכות מידע ומנהל אבטחת סייבר בארגון ללמוד מכך.

הכותב הוא יועץ ומרצה בתחום אבטחת סייבר למערכות תפעוליות ויו"ר הכנס השנתי ICS CyberSec⁹ 2025, המאורגן על ידי אנשים ומחשבים.

הכנס הקרוב יארח מרצים מישראל ומחו"ל ויתקיים בלאגו ראשל"צ, ב-8 בינואר 2025. להרשמה ופרטים נוספים – לחצו כאן.

תגובות

(0)