שומר החומות הסתיים – ההאקרים הערבים ממשיכים לתקוף

חברי קבוצת MoleRATs תקפו רשתות ממשלתיות במזרח התיכון - כך עולה ממחקר שפרסמה היום (ב') פרופפוינט ● בעבר תויגה הקבוצה כתומכת בחמאס, אולם פרופפוינט ציינה שהיא לא יכולה לקשר אותה לארגון זה או אחר

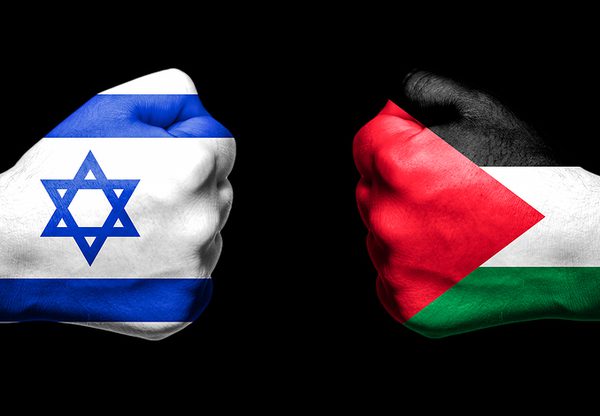

כמה ימים לאחר שמבצע שומר החומות הסתיים והשקט המתוח שב לשרור בין ישראל לחמאס, האקרים דוברי ערבית חידשו את מאמציהם ותקפו רשתות ממשלתיות במזרח התיכון – כך עולה ממחקר שפרסמה היום (ב') פרופפוינט. מהחברה לא נמסר ארגונים מאילו מדינות נפלו קורבן לתקיפה, והיא אף סירבה למסור את זהות הקורבנות.

קבוצת האקרים המכונה MoleRATs (חולדות סוכנות חשאיות – כפירוש המילה Mole) שלחה לארגוני היעד מסמך PDF שבו חבויות נוזקות, בכיסוי של מסמך ובו דיווח על פגישת מנהיגי החמאס עם ממשלת סוריה. הנוזקה מסוגלת לגשת לקבצים ולצלם צילומי מסך ממחשב הקורבן, וזאת כחלק מקמפיין ריגול.

מומחים ציינו שמאמצי התקיפה בדיגיטל של ההאקרים תומכי החמאס, או פלסטין, נערכים במקביל למתקפות הטילים והרקטות של הארגון על יישובי ישראל, ושלא תמיד יש תיאום בין הפעילויות שבשני הממדים – הקינטי והקיברנטי.

יש בהקשר של המתקפה הזאת שני דברים לא ברורים: מדוע חברי הקבוצה לא פעלו במשך יותר מחודשיים, ממרץ האחרון, ומדוע הם חידשו אותה בתחילת יוני. האנליסטים של פרופפוינט ציינו שייתכן שהסיבה ליציאה לחופשה היא חודש הרמדאן והסיבה לחזרתם דווקא בתחילת יוני היא המערכה האחרונה ברצועת עזה. אולם, איש מהאנליסטים לא יכול היה לאושש את ההשערות או אחת מהן ב-"רמה גבוהה של ודאות".

אחת מקבוצות הפריצה בסייבר האופורטוניסטיות במזרח התיכון

מומחי אבטחה קבעו בעבר ש-MoleRATs היא אחת מקבוצות הפריצה בסייבר האופורטוניסטיות יותר במזרח התיכון, ולעתים קרובות היא תופסת כותרות בהקשר של סכסוכים אזוריים. פעמים רבות, דפוס הפעולה שלה פשוט למדי, ונועד לשכנע קורבנות ללחוץ על קישורים הנדמים להיות תמימים, ובפועל מכילים נוזקה מסוג רוגלה.

החוקרים ציינו כי חברי קבוצת ההאקרים תומכים, ככל הנראה, ב-"התנגדות" – פעילות צבאית-טרוריסטית בדרך למימוש היעד של מדינה פלסטינית. בעבר, חוקרי קלירסקיי הישראלית קישרו בין MoleRATs לחמאס. לעומתם, חוקרי פרופפוינט ציינו שאין בידיהם ראיות שקושרות את הקבוצה לארגון זה או אחר.

אחת הפעולות של MoleRATs אירעה אחרי שצבא ארצות הברית התנקש בינואר אשתקד בחיי קאסם סולימאני, מפקד כוח קודס של משמרות המהפכה האיראניות. או אז, חברי הקבוצה שלחו מיילים זדוניים ליעדים המתיימרים לדעת פרטים על הלווייתו של הגנרל. קמפיין דיוג החנית (Spearphishing) האחרון של MoleRATs השתמש בגרסה מעודכנת של כלי פריצה, ונחשף בדצמבר האחרון על ידי חוקרי סייבריזן. כאז כן כעת, התוקפים משתמשים בפלטפורמת שיתוף הקבצים הפופולרית דרופבוקס כדי לשאוב נתונים מהקורבנות.

תגובות

(0)