הלהיט החדש של ההאקרים – פלטפורמת דיסקורד

על פי חוקרי סופוס, פושעי הסייבר עושים שימוש גובר בפלטפורמת הצ'ט הפופולרית, כדי להפיץ ולשלוט בנוזקות המכוונות למשתמשים בשירות

פושעי סייבר עושים שימוש גובר בפלטפורמת הצ'ט הפופולרית דיסקורד (Discord), כדי להפיץ ולשלוט בנוזקות המכוונות למשתמשים בשירות, כך עולה ממחקר חדש של סופוס (Sophos).

על פי חוקרי האבטחה של ענקית הגנת הסייבר, השימוש לרעה בפלטפורמת הצ'אט דיסקורד צמח בהיקפים גדולים בשנה האחרונה. איומי הסייבר שנחשפו כוללים נוזקות לגניבת מידע, רוגלות, דלתות אחוריות וכופרות ש"התעוררו לתחייה", דוגמת mischiefware – המונעות מהקורבן גישה למידע שלו.

140% יותר נוזקות ברשת דיסקורד

חוקרי סופוס ניתחו יותר מ-1,800 קבצים זדוניים, שזוהו על ידם ברשת ניהול התוכן (CDN) של דיסקורד. מהמחקר עולה כי מספר כתובות ה-URL המארחות נוזקות ברשת של דיסקורד זינק ברבעון השני של 2021 ב-140% בהשוואה לתקופה המקבילה בשנת 2020.

עוד עלה מהמחקר כי הנוזקות לרוב מסתוות ככלים וכרכיבים הקשורים למשחק, כגון מודיפיקציות המאפשרות לשחקנים להשבית יריב, או לקבל גישה לתכונות פרימיום בחינם. הדבר קורה בדרך כלל במשחקים פופולריים כמו מיינקראפט, פורטנייט ו-GTA. בנוסף, נמצאו גם אופציות זדוניות, שהוצעו לגיימרים כדי לבדוק משחק בגרסת בטא.

לפי המחקר, תוכנות הגונבות מידע הן האיום הנפוץ ביותר, המהווה יותר מ-35% מכלל הנוזקות שנצפו. יותר מ-10% מהן בדיסקורד שייכות ל-Bladabindi – משפחת דלתות אחוריות גונבות מידע. החוקרים מצאו גם כמה נוזקות שחוטפות סיסמאות, כולל לוגרים של אסימון אבטחה שנבנה במיוחד כדי לגנוב חשבונות דיסקורד. במקרה אחר, החוקרים מצאו גרסה שונה של מתקין מיינקראפט, שמתקין מוד בשם Saint. זו רוגלה, המסוגלת ללכוד הקשות ותמונות מסך, כמו גם תמונות ישירות מהמצלמה.

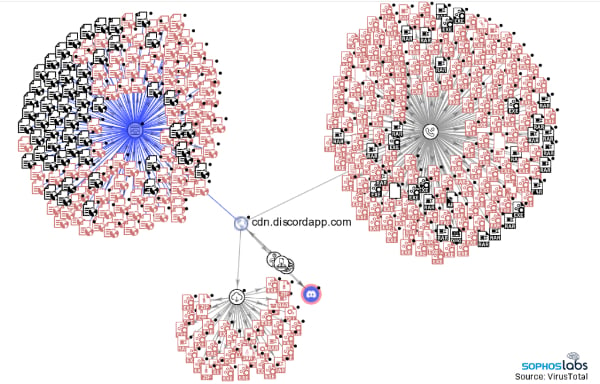

האיומים ברשת ניהול התוכן (CDN) של דיסקורד. אילוסטרציה: סופוס

נוזקות ישנות שהתוקפים הקימו לתחייה

עוד נמצאו כופרות לשימוש חוזר, דלתות אחוריות, חבילות זדוניות של אנדרואיד ועוד. הקבצים כללו כמה סוגי כופרות לחלונות, המופצות על ידי תוקפים החוסמים גישה לנתונים, אך אינם דורשים כופר ולא מציעים לקורבן מפתח פענוח תמורת תשלום.

הנוזקות של אנדרואיד כללו דלתות אחוריות, דרופרים ונוזקות פיננסיות, שנועדו לגנוב גישה לחשבונות בנק מקוונים ולקבל גישה למטבעות קריפטו. חוקרי סופוס הבחינו גם כי קובץ המפורסם כ-multitool for FortNite, הטעין דלת אחורית של Meterpreter, ומצא עותקים רבים של גונבה זדונית הנמצאת בשימוש נרחב והמכונה Agent Tesla – אחרי הצבתה, היא מאפשרת גישה מרחוק למחשב הקורבן ומשמשת כפלטפורמה להעברת נוזקות אחרות.

כך, החוקרים מצאו נוזקה שיכולה לגנוב תמונות פרטיות מהמצלמה במכשיר נגוע, כמו גם כופרות עתיקות יומין, מ-2006, שהתוקפים הקימו אותן לתחייה, כדי למנוע מהקורבן גישה למידע שלו. אולם הם לא מצאו דרישות כופר, או מפתחות פענוח.

ברמה הטכנית, החוקרים מצאו כמה נוזקות המשתמשות בצ'אט-בוטים של ממשק תכנות היישומים (API) של דיסקורד, כדי לתקשר באופן סמוי עם שרת הפיקוד שלהם ולקבל ממנו הוראות הפעלה. הם גם חשפו קבצים הקשורים להתקנתן של גרסאות לא תקינות של תוכנות מסחריות פופולריות, כגון Adobe Photoshop, וכלים שכביכול מאפשרים למשתמש גישה לתכונות בתשלום של Discord Nitro – גרסת הפרימיום של הפלטפורמה.

"רשת הפצה עולמית, קבועה וזמינה – עבור מפעילי נוזקות"

שון גלאגר, חוקר איומים בכיר בסופוס. צילום: סופוס

לדברי שון גלאגר, חוקר איומים בכיר בסופוס, "דיסקורד מספקת רשת הפצה עולמית, קבועה וזמינה – עבור מפעילי נוזקות. במקביל, היא גם משמשת עבור העבריינים כמערכת העברת הודעות, שניתן לשלב בערוצי השליטה והבקרה של הנוזקות שלהם – באותה דרך שבה תוקפים עושים שימוש בשירותים, כמו טלגרם. בסיס המשתמשים העצום של דיסקורד מספק גם סביבה אידיאלית לגניבת מידע אישי והרשאות שונות, באמצעות שיטות של הנדסה חברתית".

גלאגר סיים בציינו כי "פושעי הסייבר הבינו כי חברות משתמשות יותר ויותר בפלטפורמת דיסקורד לצרכי תקשורת פנימית, או בשימוש קהילות, כפי שהן עושות בערוצים כמו סלאק, מה שמספק לתוקפים קהל יעד חדש ומשתלם. זאת, במיוחד כשצוותי אבטחה לא תמיד יכולים לבדוק את התעבורה המוצפנת אל דיסקורד וממנה – כדי לראות מה קורה ולהתריע במידת הצורך".

תגובות

(0)