מהם אתגרי האנליסטים והחוקרים בעולם אבטחת המידע?

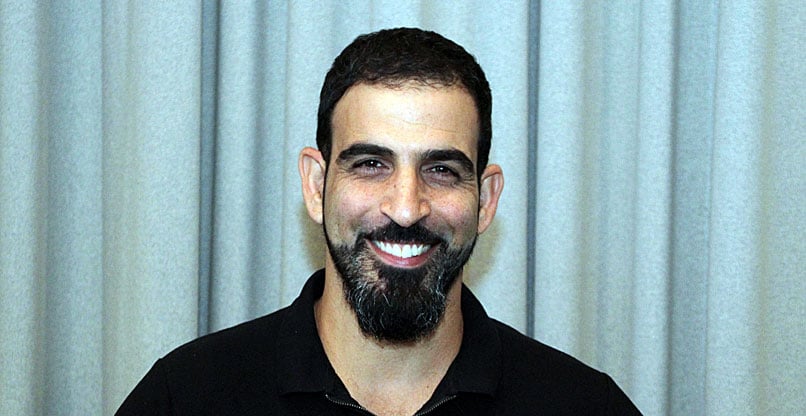

הטכנולוגיות החדשות מציבות אתגרים לא רק לאנשי אבטחת המידע שמבצעים את ההגנה, אלא גם לחוקרים אותם ולאלה שתפקידם להתריע על מתקפות פוטנציאליות ● אלעזר בירו מ-נס מסביר על אותם אתגרים וכיצד ניתן לענות עליהם

"אנחנו נמצאים בעולם שבו הדיגיטליזציה והענן הולכים וקונים אחיזה, שלא לומר 'שולטים'. אלה מביאים איתם סיכונים אבטחתיים – מהרשת הארגונית, מחיבורי USB, מתקפות פישינג ועוד. אל מול כל זה ניצב סופרמן – האנליסט. הוא אמור לקרוא את הסיכונים, את המפה הטכנולוגית, ולנתח אירועים. אלא שהוא לא באמת סופרמן – לפעמים מדובר באדם שרק סיים קורס בתחום, והוא צריך להתמודד עם אירועים וטכנולוגיות שהוא לא מכיר ועם דאטה שהוא לא ראה מעולם. איך הוא עושה את זה? מהם האתגרים שלו ואיך הוא עונה עליהם?"

בשאלות אלה דן אלעזר בירו, מנהל חטיבת שירותי סייבר מנוהלים ב-Ness CyberControl, בדבריו באירוע שערכו ביום ה' האחרון נס ומיקרוסופט במטה של הענקית מרדמונד בהרצליה.

בירו מנה כמה כלים ומתודולוגיות שכדאי שיהיו לכל ארגון שיש בו SOC (מרכז לטיפול באירוע סייבר) או שמציע MSSP (שירותי סייבר מנוהלים), ודברים שהוא צריך לעשות בשגרה: "מוצרי ניטור, אוטומציה, דשבורדים, אימון, אופטימיזציה, SOP's (סטנדרטים לפרוצדורות ניהוליות – י"ה), יכולות מודיעין, ציד איומים ותגובות לאירועים, מומחים, יצירת דו"חות ואפשרויות להתמודד מול הרגולציה".

הוא פירט על מה שהוא קרא ניהול אירוע סייבר בצורה בוגרת: "המידע הראשוני על אירוע סייבר מגיע בדרך כלל ממודיעין של הארגון, ממערכת הניטור שלו או מדיווח ממשתמש קצה. משם הטיפול בכך עובר ל-SIEM (מערכת לניהול אירועי סייבר – י"ה), ומשם למערכת ניהול ה-Ticketing. ארגון שמטמיע SOC כמו שצריך להטמיע אותו חוסך זמן חקירה של אירוע מסוים על ידי האנליסט בעשרות דקות ויותר. לאחר מכן, האירוע עובר לבחינה – אוטומטית או על ידי אנליסט. אם מדובר בהתרעת שווא האירוע נסגר, ואם זה אירוע אמיתי – חוקרים אותו, מוציאים דו"חות ועושים את הדברים הנוספים שצריכים לעשות. במידה שמדובר באירוע שמתפתח ונעשה חמור יותר, מתחילה חקירה מעמיקה יותר, של אנליסטים שיש להם כישורים מתקדמים. כאן יכולה כבר להיות מעורבות של ההנהלה".

"מיקרוסופט עושה את מה שציינתי כאן טוב יותר מאלה של כל חברה אחרת", אמר, "בין אם מדובר בהגנה על 365 ובין אם על הענן שלה, Azure. כשהמוצרים של מיקרוסופט נמצאים בכל אחד משלבי האירוע, זה מאפשר לראות ולנתח אותו טוב יותר, 'לקרוא' סיפור שלם. למיקרוסופט יש גישה הוליסטית, והיא יודעת לעבוד בריבוי עננים, תוך חיבור להרבה מוצרים משלימים".

"אבטחת סייבר היא לא טכנולוגיה, אלא תהליכים", ציין. "טוב שיש לארגון את הטכנולוגיה, אבל הוא צריך לדעת להטמיע אותה ולעשות תהליך און בורדינג, שבו יורדים לעומק אודות הארגון והתרבות הארגונית".

במה צריך להתמקד?

בירו מנה כמה נקודות שעל הארגון, ובפרט על אנשי הטכנולוגיה והאבטחה שבו, להתמקד בהן: "האחת היא ניטור אבטחה בענן. הענן הופך את המעקב אחרי מה שקורה למורכב יותר, כי קשה להבין מי עשה מה. הנקודה השנייה היא מודיעין איומים, שהוא קריטי לאנליסטים, משום שפעמים רבות הוא משלים לתמונת מצב מלאה, בוודאי כשמדובר בהאקרים שלוחי מדינות. עוד נקודות הן תגובות לאוטומציה ואורקסטרציה, שימוש בלמידת מכונה ובבינה מלאכותית במינון נכון, ניתוח התנהגות משתמשים, תכנון ותרגול של תגובה לאירועים, אימון ופיתוח כישורים מתמשכים, ומדידה של עובדי הארגון והמערכות שלו – האם אפשר להשתפר? האם יש טכנולוגיה שאפשר לוותר עליה כי היא לא נותנת ערך מוסף מספק? וכדומה".

קטיה שרעבי, מנהלת פעולות אבטחה ב-Ness CyberControl. צילום: ימית זעפרני

קטיה שרעבי, מנהלת פעולות אבטחה ב-Ness CyberControl, ערכה למשתתפי האירוע היכרות עם מערכת סנטינל של מיקרוסופט. "זוהי מערכת SIEM ו-SOAR (מערכת לאוטומציה, אורקסטרציה ותגובה לאירועי סייבר – י"ה) מבוססת ענן, בעלת יכולות ייחודיות לה", הסבירה. "היא מאפשרת לנטר משתמשים, מערכות, רכיבים ותשתיות און-פרמיס ובענן. יש לה דאטה קונקטורים, שמאפשרים לא רק להתחבר ולבצע בקלות אינטגרציה למספר רב של מערכות, אלא יש לה גם את הערך של הקונטקסט, התוכן. ברגע שמחברים רכיב חיצוני למערכת מקבלים ערך הרבה יותר גבוה".

לדבריה, "סנטינל מציעה דשבורד אינטראקטיבי ו-ויזואלי – היא מציגה מפה, תרשימים ועוד. בפן של האינטראקטיביות, ניתן לבצע בה עוד שאילתות וחיפושים, מעבר לאלה הראשוניים – והכול באותו דשבורד. איך שמחברים את המערכת כבר יש סט של חוקים מוכנים לשימוש, שנותנים המון מקורות לאותם סוגים של מתקפות. פשוט צריך להפעיל את החוקים".

"המערכת יודעת ללמוד את כלל הרשת הארגונית ואת ההתנהגויות של הישויות שפועלות בה. היא יודעת להציף ולהתריע על אנומליות, ולעשות קורלציה בין כמה אירועים שקרו ברכיבים שונים ברשת הארגונית. כמו כן, סנטינל מזהה מתקפות שמבוצעות במספר שלבים, מתקפות מורכבות יותר", הוסיפה שרעבי.

"באשר לציד איומים", אמרה, "אנליסטים רוצים להיות פרו-אקטיביים, לדעת מה קיים ברשת והם לא זיהו אותו. בסנטינל יש כלי ציד איומים עם מגוון שאילתות מוכנות מראש, שנכתבו על ידי מומחי מיקרוסופט ויכולות לתת מענה למה שהאנליסטים מחפשים. היא כוללת גם יכולות חיקור של האירוע, באמצעות דשבורד שברגע שפותחים אותו ניתן לראות את כל מה שקורה בזמן אמת. המטרה של המערכת היא להוריד משימות מצוותי האבטחה ולבצע אותן באופן אוטומטי, ואז הם יכולים לעבוד על ציד איומים ועל חקירות של אירועים יותר מורכבים".

מה בנוגע לתשלום? שרעבי ציינה ש-"ברירת מחדל בסנטינל היא תשלום לפי צריכה, Pay as you go. התשלום מתבסס על נפח המידע שמכניסים למערכת. היא מציעה חיסכון של עד 65% בעלויות. כמו כן, סנטינל מאפשרת לאסוף מידע ממקורות לוג מסוימים ומטבלאות ספציפיות ללא עלות. הפתרון אף מאפשר להוריד את כמות הלוגים, ובכך להפחית בעלויות, ולמרות זאת, לא לפגוע בערך האבטחתי. כמו כן, לא חייבים לשמור את כל הלוגים אלא רק את המידע הרלוונטי לארגון, וניתן לעשות זאת במערכת לתקופת זמן ארוכה. עוד אפשר לנהל ולטייב את העלויות על ידי בחירת הפלייבוקים, מתוך רשימה של תוכניות שבהן ניתן לנקוט כשקורה אירוע סייבר בארגון".

תגובות

(0)