מחקר: קבוצות הכופרה משתפות ביניהן פעולה וידע

חוקרי סופוס חשפו זיקה בין קבוצות הכופרה Hive, Royal ו-Black Basta - שלא הייתה ידועה עד כה

ניתוח שורה של מתקפות כופרה שאירעו באחרונה, מעלה חשד כי קבוצות ההאקרים המפעילות את הכופרות – משתפות ביניהן פעולה וידע, כך לפי מחקר של סופוס (Sophos).

המחקר, בעל השם Clustering Attacker Behavior Reveals Hidden Patterns (קיבוץ התנהגויות תוקפים מגלה דפוסים נסתרים) – חושף גילויים חדשים על שיתוף פעולה בין קבוצות כופרה מובילות, ובהן Royal.

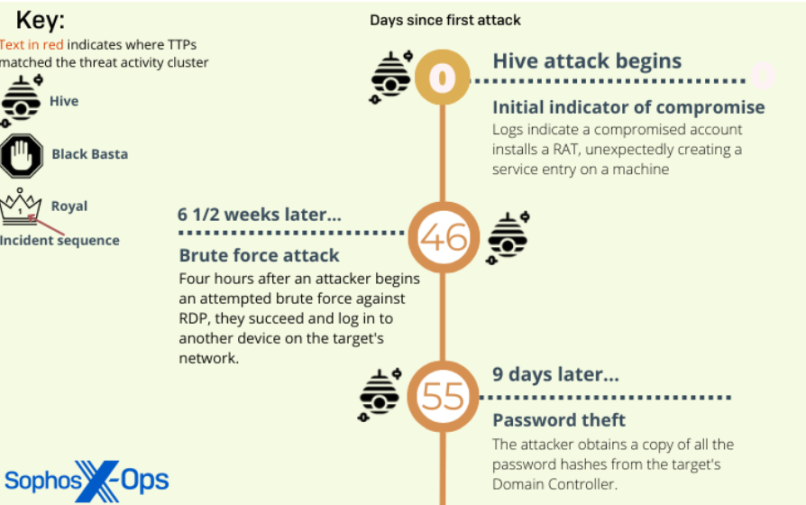

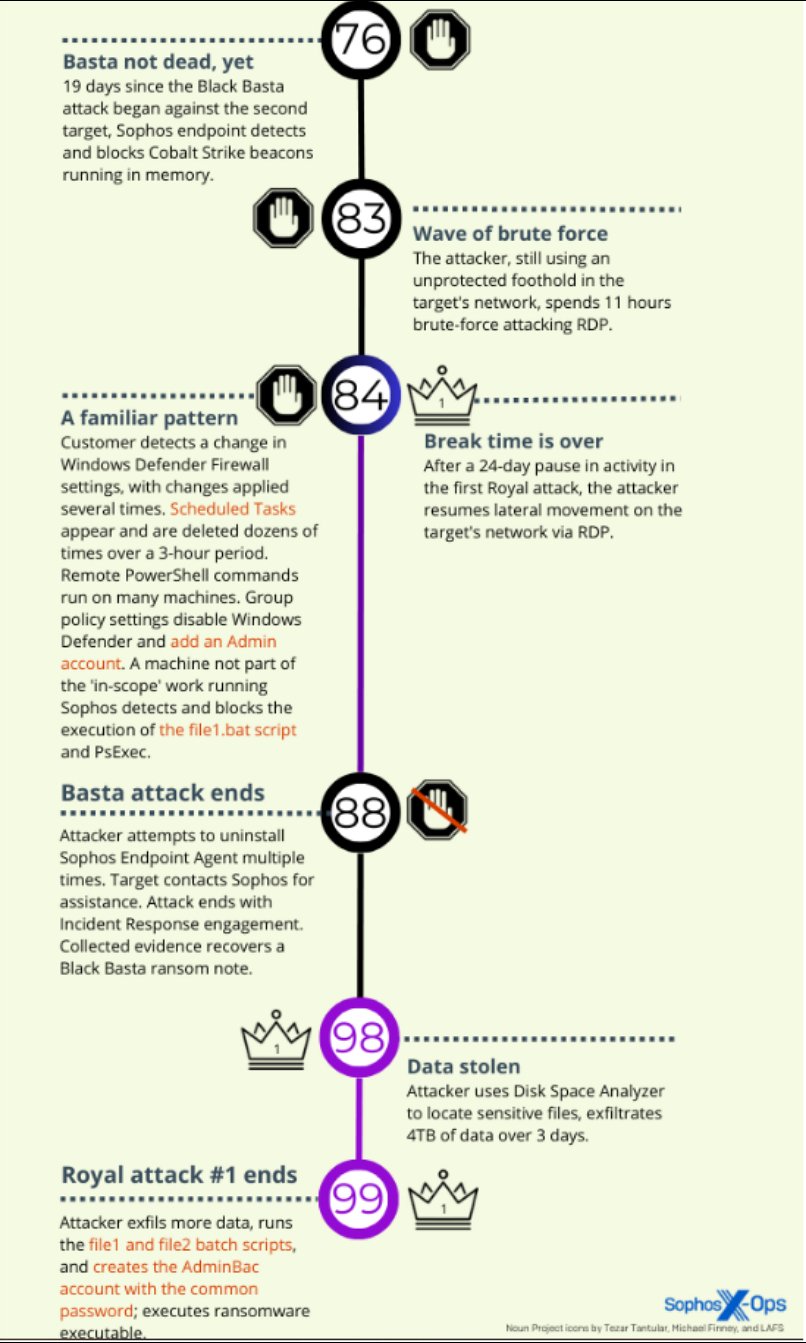

בינואר 2023, החל צוות Sophos X-Ops לחקור שורה של מתקפות כופרה שהתרחשו במשך תקופה של שלושה חודשים: מתקפה אחת של קבוצת Hive, שתי מתקפות של קבוצת Royal ומתקפה אחת של קבוצת Black Basta. קבוצת הכופר Royal ידועה כקבוצה סגורה, שלא מחפשת שיתופי פעולה באופן גלוי ברשת האפלה. אולם ניתוח יסודי של המתקפות העלה בקרב החוקרים חשד כי שלוש קבוצות הכופרה הללו משתפות ביניהן פעולה, או לכל הפחות מחליפות ידע וניסיון.

דמיון בשיטות הפעולה גם בפרטים הקטנים ביותר

לדברי החוקרים, "כיוון שמתקפת כופרה כשירות פועלת במודל מיקור חוץ, לא נדיר למצוא דמיון מסוים בטקטיקות, שיטות ותהליכים (TTP) בין מתקפות כופרה שונות. מה שמיוחד בממצאים החדשים הוא שיש דמיון בשיטות הפעולה גם בפרטים הקטנים ביותר. זה מעלה חשד כי קבוצת Royal נשענת על שיתופי פעולה יותר ממה שהערכנו עד כה. הזיקה הסמויה שהתגלתה בין קבוצת Royal לקבוצות כופרה אחרות, ממחישה את חשיבותן של החקירות הפורנזיות שלנו".

כל המתקפות שנחקרו השתמשו באותם שמות משתמשים וסיסמאות כדי להשתלט על המערכת המותקפת, בכולן הושתל הקוד הזדוני באמצעות קובץ 7z, שנשא את שם הארגון המותקף ואותם סקריפטים וקבצים שימשו להרצת הפקודות הזדוניות במערכות המותקפות.

מתקפת הכופרה הראשונה שנחקרה בוצעה על ידי קבוצת Hive בינואר 2023. לאחריה נחקרו שתי מתקפות של קבוצת Royal בפברואר ובמרץ 2023 ומתקפה נוספת של קבוצת Black Basta, גם היא במרץ 2023. בסוף ינואר, הצליחה ה-FBI להסתנן אל שורות קבוצת הכופר Hive, בתרגיל עוקץ מתוחכם – אשר הוביל לפירוקה. לפי החוקרים, "לא מן הנמנע כי חלק מהקבוצות שעליהן נשענה פעילותה של קבוצת Hive ולפתע מצאו עצמן מחוסרות עבודה, חברו אל קבוצות Royal ו־Black Basta – ומכאן הדמיון הגדול בין המתקפות".

בשל הדמיון הרב בין ארבע מתקפות הכופר הללו, החליטו חוקרי סופוס לעקוב אחריהן כאשכול איומים אחד. "אשכול איומים הוא כלי שימושי לצורך שיוך אירוע סייבר לקבוצת תקיפה מסוימת, אך התמקדות יתרה בזהות התוקפים מחטיאה את המטרה. ההיכרות לפרטי פרטים עם דרכי הפעולה של קבוצות תקיפה מסוימות מסייעת לצוותי הזיהוי והתגובה המנוהלים לפעול בצורה תכליתית ומהירה יותר. היא גם מסייעת לשפר את יעילותם של אמצעי אבטחת הסייבר האוטומטיים בארגון. מרגע שידועות שיטות הפעולה, זהות התוקפים פחות חשובה; אין זה משנה אם במתקפה מעורבת קבוצת Royal, Black Basta או כל קבוצה אחרת, כל עוד יש בידי הארגונים את הידע והאמצעים לסכל מתקפות דומות בעתיד", הסבירו.

תגובות

(0)