אפליקציות זדוניות מתחזות לטלגרם וסיגנל

לפי ESET, הן מופעלות על ידי קבוצת תקיפה נגד משתמשים באירופה ובארצות הברית ● בין היכולות שלהן: הדלפת מידע מהמכשיר, כגון רשימת אנשי הקשר, יומני השיחות, אפליקציות מותקנות וריגול

האקרים פיתחו אפליקציות זדוניות, שמתחזות לטלגרם וסיגנל, ומפעילים אותן נגד משתמשים באירופה ובארצות הברית – כך לפי מחקר חדש של ESET.

חוקרי ענקית אבטחת המידע זיהו שני קמפיינים פעילים, שמכוונים נגד משתמשי אנדרואיד, כשהתוקפים משויכים לקבוצת התקיפה GREF, שפועלת בחסות סינית. אחד הקמפיינים מבוצע באמצעות אפליקציה שנקראת FlyGram, והוא פועל החל מיולי 2020, והשני מבוצע באמצעות אפליקציית Signal Plus Messenger, והחל לפעול ב-2022.

לפי ESET, כדי שהאפליקציות הזדוניות יגיעו לטלפונים של היעדים שלהם, ההאקרים הפיצו את קוד הריגול של BadBazaar לאנדרואיד באמצעות החנויות של גוגל וסמסונג, כמו גם אתרים ייעודיים, תוך שהם מתחזים לטלגרם ודינגל, שהן אפליקציות לגיטימיות לצ'ט מוצפן. התוקפים הצליחו להטמיע את היכולות באפליקציות המזויפות באמצעות שינוי הקוד הפתוח ביישומונים והוספת קוד זדוני אליהן. יש לציין ש-Signal Plus Messenger היא המקרה המתועד הראשון של ריגול אחרי התקשורת של קורבן דרך אפליקציית סיגנל.

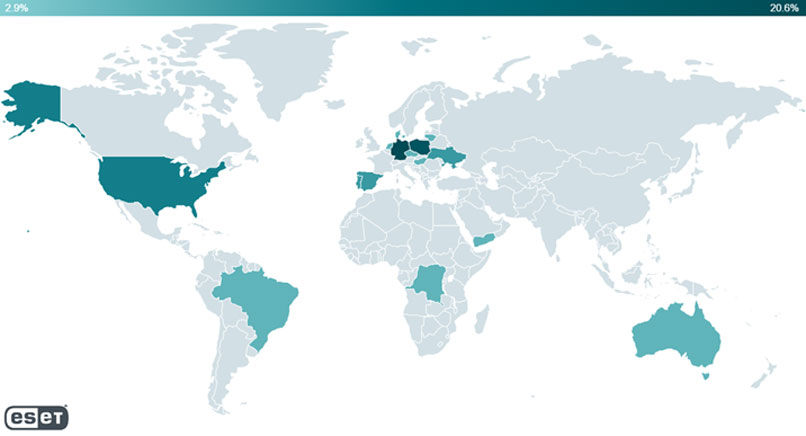

המדינות שבהן ההאקרים הפילו קורבנות. במקרה הזה, ישראל, למרבה השמחה, לא במפה. מקור: ESET

מ-ESET נמסר שאלפי משתמשים הורידו את יישומוני הריגול. נתוני הטלמטריה של החברה זיהו אותם במכשירי אנדרואיד בחלק ממדינות האיחוד האירופי, בארצות הברית, באוקראינה ובמקומות נוספים ברחבי העולם. שתי האפליקציות הוסרו מ-Google Play מאוחר יותר.

איך זה עובד?

לוקאס סטפנקו, מחוקרי ESET שחשפו את הקמפיין, אמר כי "קוד זדוני ממשפחת BadBazaar הוחבא בגרסאות הנגועות של אפליקציות סיגנל וטלגרם, המספקות לקורבנות חוויה של אפליקציה רגילה אך כוללות פעילות רקע של ריגול". לדבריו, "המטרה העיקרית של BadBazaar היא הדלפת מידע מהמכשיר, ובכלל זה רשימת אנשי הקשר, יומני השיחות ורשימת האפליקציות המותקנות, וריגול אחרי הודעות בסיגנל באמצעות קישור חשאי בין אפליקציית Signal Plus Messenger למכשיר של התוקף, שהיא שיטת ריגול ייחודית". החוקרים ציינו בהקשר זה כי "לא ראינו ניצול לרעה של פונקציית 'חיבור מכשיר', כפי שנעשה כאן, בנוזקות אחרות. זו הדרך היחידה שבה התוקף יכול לקבל את תוכן ההודעות בסיגנל".

באפליקציית הטלגרם המזויפת, FlyGram, הקורבן נדרש להתחבר באמצעות חשבון הטלגרם הלגיטימי שלו, כפי שהוא נדרש לעשות באפליקציית טלגרם הלגיטימית. לפני סיום ההתחברות, FlyGram מתחילה לתקשר עם שרת השליטה והבקרה, ו-BadBazaar מקבלת את היכולת להדליף מידע רגיש מהמכשיר. FlyGram יכולה לגשת לגיבויים של טלגרם, אם המשתמש הפעיל אפשרות ספציפית שהתוקפים הוסיפו. ב-ESET יודעים לומר שלפחות 14 אלף חשבונות הפעילו את האפשרות הזאת.

עוד מציינים חוקרי ענקית האבטחה כי ייתכן ששרת הפרוקסי של התוקף באמצעות אפליקציית הטלגרם המזויפת יכול לתעד מידע היקפי (מטה-דאטה) בהיקף מסוים, אך הוא לא יכול לפענח את ההצפנה של הנתונים וההודעות שהועברו בטלגרם עצמה. בניגוד ל-Signal Plus Messenger, ל-FlyGram אין יכולת לקשר בין חשבון הטלגרם של המותקף לבין מכשיר התוקף, או ליירט את התקשורת המוצפנת של הקורבנות.

תגובות

(0)