האקרים משתמשים בכלי פרסום ברשת כדי לייעל מתקפות

חטיבת הסייבר של HP חשפה שיטת תקיפה חדשה: "קורבנות פר קליק" ● מתריעה מפני עלייה בניסיונות תקיפה שמבוצעים באמצעות קובצי PDF ויישומי Office

פושעי סייבר משתמשים בשיטות חדשניות לניתוח ולייעול המתקפות על משתמשים והדבקת נקודות קצה, בעזרת שימוש בכלי פרסום ברשת. השימוש בשיטת "קורבנות פר קליק" נועד להגברת היעילות של ניסיונות התקיפה; חלה עלייה בהפצת נוזקות באמצעות קבצי PDF; כך לפי מחקר חדש של HP.

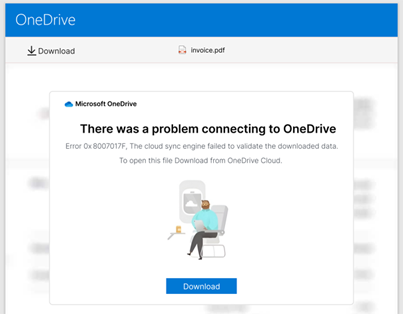

דוגמה של הודעת שגיאה מזויפת. צילום: HP

לפי חטיבת HP Wolf Security, נוזקה בשם DarkGate מנצלת כלי פרסום וניתוח ברשת לטובת ייעול ניסיונות פריצה: קובצי PDF זדוניים, המתחזים להודעות שגיאה של OneDrive, מפנים משתמשים לתוכן ממומן, המועלה על פלטפורמת פרסום ברשת. הוא מוביל לנוזקה DarkGate. "על ידי שימוש בפלטפורמות פרסום", נכתב, "פושעי סייבר מסוגלים לנתח אילו פיתיונות מייצרים יותר קליקים שמדביקים את המשתמשים. יתר על כן, פושעי הסייבר משתמשים ב-CAPTCHA (מבחן-שאלה שנועד לוודא כי המשתמש הוא בן אנוש, י.ה.), כדי למנוע מארגז החול לסרוק נוזקות ולעצור התקפות על ידי קליקים של בני אדם בלבד. הנוזקה מאפשרת לפושעי סייבר גישה לרשתות מהדלת האחורית, וחושפת את הקורבנות לסיכונים של גניבת נתונים ומתקפות כופרה".

לפי הדו"ח, "Discord ו- TextBin משמשים לאחסון קבצים זדוניים: פושעי סייבר משתמשים באתרי אינטרנט לשיתוף קבצים וטקסט לגיטימיים להעברת קבצים זדוניים. באמצעות האתרים, שלעיתים קרובות מקבלים את אמונם של ארגונים, התוקפים מסוגלים להתחמק מסורקים נגד נוזקות ולהיוותר לא מזוהים".

עוד עולה מהדו"ח, כי חלה עלייה של 7% בשימוש בקובצי PDF כנוזקות, מ-4% בלבד ברבעון הראשון וברבעון השני של 2023 – ל-11% ברבעון האחרון של אותה שנה. דוגמה בולטת היא הנוזקה WikiLoader, שמועברת באמצעות קובץ PDF מזויף. זו מערימה על משתמשים ומתקינה נוזקות אחרות, כגון Ursnif.

לפי חוקרי האבטחה של HP, יש גידול בניסיונות תקיפה באמצעות פקודות מאקרו ליישומי Office: לפחות 84% מניסיונות הפריצה כללו גיליונות אלקטרוניים, ו-73% מהניסיונות שכללו מסמכי Word – ניצלו פגיעויות ביישומי Office. במקביל, ציינו, "התקפות באמצעות פקודות מאקרו עדיין מתאפשרות עבור שימוש בנוזקות פשוטות, כמו Agent Tesla ו-XWorm".

"קובצי ארכיון הם סוג הקבצים הנפוץ ביותר להעברת נוזקות", ציינו. "30% מניסיונות התקיפה בוצעו באמצעות קובצי ארכיון. אלה מהווים את כלי המתקפה הפופולרי ביותר של נוזקות – זה הרבעון השביעי ברציפות".

עוד נכתב, כי לפחות 14% מניסיונות התקיפה דרך דוא"ל שזוהו עקפו סורק שער דוא"ל אחד או יותר. דואר אלקטרוני (75%), הורדות דפדפנים (13%) ואמצעים אחרים, כמו כונני USB (12%) נמצאו מובילים כאמצעים הפופולריים ביותר להחדרת נוזקות.

אנשי צוות המחקר סיכמו בכותבם, כי "פושעי סייבר הופכים מיומנים יותר בהבנה של איך משתמשים וארגונים עובדים. לדוגמה, העיצוב של שירותי ענן פופולריים נמצא תמיד בתהליך של ליטוש, כך שכאשר מופיעה הודעת שגיאה מזויפת, היא לא בהכרח תעורר אזעקה, גם אם משתמש לא ראה אותה בעבר. כיוון ש-GenAI מייצרת תוכן זדוני משכנע עוד יותר, בעלות מועטה עד בלא עלות, ההבחנה בין אמיתי לזיוף הופכת קשה יותר".

"פושעי סייבר מיישמים אותם הכלים שארגון עשוי להשתמש בהם כדי לנהל מסע פרסום שיווקי. הם עושים זאת כדי לייעל את המתקפות ואת ההשפעה של הנוזקות. ארגונים חייבים לפעול לפי עקרונות אפס אמון, ובנוסף, לבודד ולהכיל פעילויות מסוכנות, כמו פתיחת קבצים מצורפים לדוא"ל, לחיצה על קישורים והורדות דפדפן".

תגובות

(0)