האקרים איראניים תקפו ארגוני תעופה וביטחון בישראל ובמזרח התיכון

הממצא מגיע ממחקר חדש של חוקרי מנדיאנט-גוגל ● במסגרת התקיפה שנחשפת במחקר הנוכחי, עלה שנעשה שימוש בתוכן שמקושר באופן ישיר למלחמה עם חמאס, כולל התחזות לתנועת "Bring Them Home Now"

זוהתה פעילות ריגול מצד קבוצת סייבר איראנית.

חוקרי איומי המודיעין של מנדיאנט (Mandiant) מבית גוגל קלאוד (Google Cloud) – אופיר רוזמן, חן אבגי וג'ונתן לת'רי – כתבו כי קבוצת התקיפה פעילה לפחות מאז יוני 2022 והקמפיין נותר פעיל נכון לפברואר 2024. לדבריהם, "הקבוצה תוקפת את מגזרי התעופה, החלל והביטחון במדינות במזרח התיכון, בפרט בישראל ובאיחוד האמירויות, וייתכן שגם את טורקיה, הודו ואלבניה".

"המודיעין שנאסף על גופים אלה", הסבירו החוקרים, "רלוונטי לאינטרסים האסטרטגיים של איראן, ועלול להיות מנוצל לצורכי ריגול וכן לפעולות קינטיות (פעולות התקפיות בעולם הפיזי)".

החוקרים שייכו את הפעילות לקבוצה האיראנית ששמה UNC1549. זו קשורה לקבוצת Tortoiseshell, שזוהתה בעבר עם משמרות המהפכה.

"הקישור הפוטנציאלי של הפעילות למשמרות המהפכה האיראניות משמעותי, בפרט על רקע מלחמת חרבות ברזל, ולאור המתיחות האחרונה עם איראן", הסבירו. "Tortoiseshell", ציינו, "ניסו בעבר לפרוץ לשרשראות אספקה של ארגונים ביטחוניים, על ידי פריצה לספקיות IT העובדות עם ארגונים אלה ולקבלני משנה מהמגזר הביטחוני".

מחקר שפורסם באחרונה על ידי מיקרוסופט ו-OpenAI, העלה כי מדינות "ציר הרשע בסייבר" – סין, רוסיה, איראן וצפון קוריאה – עובדות עם מודלי שפה גדולים (LLMs) כדי לשפר את פעילות הסייבר ההתקפית שלהן. אחת הקבוצות שעשתה שימוש שכזה היא Tortoiseshell (או בעברית – שריון צב), ושמותיה הנוספים הם סופת החול של ארגמן, חתלתול אימפריאליסטי ו-Yellow Liderc.

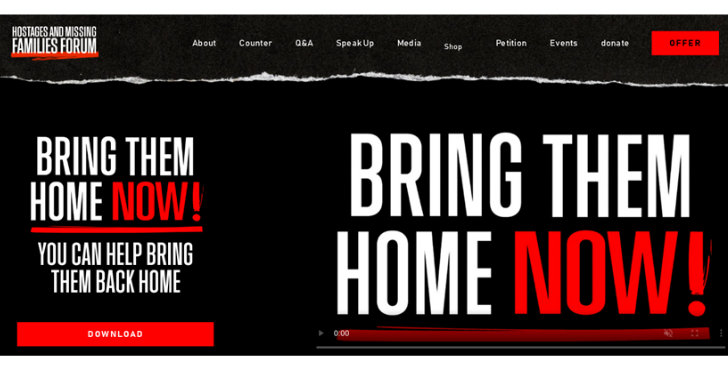

אתר מזויף, המתחזה לתנועת "Bring Them Home Now". צילום: מנדיאנט

ההאקרים התחזו לתנועת "Bring Them Home Now"

במסגרת התקיפה שנחשפת במחקר הנוכחי, עלה שנעשה שימוש בתוכן שמקושר באופן ישיר למלחמה עם חמאס, כולל התחזות לתנועת "Bring Them Home Now", שקוראת להשבת החטופים הישראלים משבי החמאס.

בין היתר, הקבוצה השתמשה באתר שמתחזה ל-"Bring Them Home Now", כדי להפיץ נוזקה בשם MINIBUS. בעת התקנת הנוזקה, מוצג למשתמש תוכן מזויף – תמונה של מחאה להשבת החטופים – שנועד ליצור לגיטימיות בעיני המשתמש ולהסוות את הפעילות הזדונית. כך, ההאקרים עשו שימוש באתר מזויף שכתובתו: birngthemhomenow[.]co[.]il.

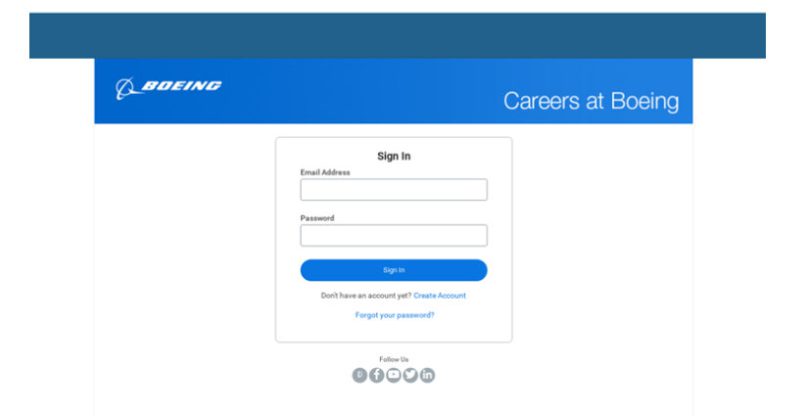

מלבד תוכן שקשור למלחמה עם חמאס, הקבוצה משתמשת בהצעות עבודה מזויפות, כדי להפיץ את הנוזקות שלה – בפרט בקרב ארגונים מתחומי הביטחון והטכנולוגיה. כך לדוגמה, הקבוצה השתמשה באתר שמתחזה לחברת בואינג (Boeing) כדי להפיץ את הנוזקה MINIBIKE, וגם כדי לגנוב סיסמאות באמצעות עמודי התחברות (Login) מזויפים.

דף התחברות מזויף שמתחזה לחברת התעופה בואינג. צילום: מנדיאנט

החוקרים ציינו כי MINIBUS היא נוזקה מתקדמת יותר טכנולוגית מאשר MINIBIKE. לדבריהם, "נוזקת MINIBUS הוחבאה בתוך אתרים מזוייפים של דורשי עבודה – 1stemployer[.]com; ו-careers-finder[.]com.

פרס תבנית דומה לאתר הקודם של UNC1549. אתר הגיוס המזויף של ההאקרים. צילום: מנדיאנט

באתרים אלה נכתב כי "לאחר ששקלנו את הרקע, הקריירה והשכלה שלכם, אנו מציגים בפניכם חברות המחפשות את הכישורים והמומחיות המצוינים שלכם". הצעות העבודה המזויפות היו של תפקידים הקשורים לטכנולוגיה, ביטחון והגנה, במיוחד בתחום התעופה, תעופה וחלל, וכן הדמיה תרמית. עוד נעשה שימוש באתר מזויף של DJI, הענקית הסינית המתמחה בייצור רחפנים.

לפי החוקרים, הקבוצה משתמשת במגוון שיטות להסוואת הפעילות שלה: הראשונה, הנדסה חברתית. זו כוללת שליחת הודעות ומיילי פישינג והפצת אתרים מזויפים להורדת הנוזקות MINIBIKE ו-MINIBUS.

על MINIBIKE כתבו החוקרים כי "זו נוזקה מותאמת אישית, שנכתבה בשפת C++, והיא בשימוש מאז יוני 2022 לפחות. לאחר התקנת הנוזקה, היא מספקת פונקציונליות מלאה של דלת אחורית".

עוד נעשה שימוש נרחב ביותר בתשתית הענן של מיקרוסופט (Azure) – שתקשורת מולם עשויה להיראות כמו פעילות לגיטימית. שיטה נוספת היא שימוש בתשתית שממוקמת בישראל ובאיחוד האמירויות – כלומר במדינות של הארגונים שהקבוצה תוקפת – מה שעשוי להקשות על זיהוי של פעילות זדונית של הקבוצה מול אותם גופים.

החוקרים – שאיתרו שימוש של חברי הקבוצה ב-125 תתי-מתחמים בענן של מיקרוסופט – הוסיפו כי "כל השיטות שהופעלו נועדו לכך שהמשתמשים התמימים יורידו, בסופו של דבר, את הנוזקות".

לגבי יכולת ההתחמקות, חוקרי מנדיאנט ציינו כי "ההאקרים עשו מאמצים שלא להתגלות, בין השאר על ידי שימוש בפיתיונות המותאמים לתשתית ענן – מה שעלול להקשות על אנשי האבטחה של הארגונים שהותקפו – למנוע, לזהות ולהפחית את הפעילות ההתקפית".

החוקרים סיימנו בציינם כי "בחלוף הזמן מאז 2022, כלי התקיפה של הקבוצה התפתחו, הם עושים שימוש נרחב בתשתיות ענן רבות. יש לקבוצה שיטות ייחודיות – אותן לא ראינו בפעילות סייבר של קבוצות איראניות אחרות".

תגובות

(0)