איך נפרצה תיבת המייל הפרטית של יו"ר קמפיין הבחירות של קלינטון?

תשובה לשאלה זו ניתנה בסוף השבוע האחרון בסבב נוסף של הדלפות תכתובות מיילים, אותן פרסם אתר ויקיליקס ● היכונו לדרמה

כיצד הצליחו האקרים לפרוץ לתיבת המייל הפרטית של ג'ון פודסטה, יו"ר קמפיין הבחירות של הילרי קלינטון, מועמדת המפלגה הדמוקרטית לנשיאות ארצות הברית? כיצד הצליחו ההאקרים לשים ידם על המהלכים הפנימיים והאינטימיים ביותר של התנהלות מטה הבחירות של המועמדת?

תשובה לשאלה זו ניתנה בסוף השבוע האחרון, בסבב נוסף של הדלפות תכתובות מיילים, אותן פרסם אתר ויקיליקס (WikiLeaks), כך עולה מתחקיר שביצע אתר החדשות האמריקני, The Smoking Gun.

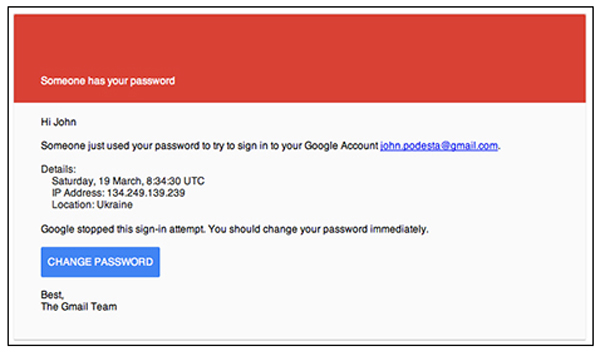

ביום שבת, 19 במרץ השנה, פודסטה קיבל הודעה לכתובת המייל הפרטית שלו, המנוהלת ב-Gmail. ההודעה נראתה כמו הודעה רשמית מטעם גוגל (Google) אך בפועל הייתה הודעת פישינג ממוקדת (spear phishing). היא הזהירה את פודסטה שהסיסמה שלו לתיבת הדואר דלפה לגורם חיצוני, ושאותר ניסיון כניסה לתיבה ממקור בעל כתובת IP באוקראינה. עוד נמסר בהודעה כי "עליך לשנות את הסיסמה באופן מיידי".

הודעת הפישינג שנשלחה ליו"ר קמפיין הבחירות של קלינטון. מקור: צילום מסך מתוך The Smoking Gun

הודעת המייל המזויפת, שפנתה לפודסטה במילים "Hi John", כללה גם תיבת טקסט כחולה בולטת עם הכיתוב "CHANGE PASSWORD", שעליה יש להקליק.

מנהלת הלשכה של פודסטה, שרה לאת'אם, ביקשה הנחיות מאיש IT במטה הבחירות של קלינטון. לאחר שבדק את האימייל, צ'ארלס דה-לבן, איש המחשוב, הודיע במייל למנהלת לשכת פודסטה ולמנמ"רית קמפיין הבחירות, ש"מדובר במייל לגיטימי. ג'ון צריך לשנות את הסיסמה שלו באופן מיידי, ולוודא שמופעל אימות משני גורמים, 2FA, בחשבון שלו". הוא צירף בהודעה גם לינק לדף שינוי סיסמה אותנטי של גוגל, והוסיף כי "זה נחוץ והכרחי לבצע פעולה זו באופן מיידי (ASAP)".

לאת'אם העבירה את המייל עם ההנחיות לפודסטה ולעוזרת אחרת של פודסטה, בעלת גישה למייל הפרטי שלו. לאת'אם כתבה לעוזרת כי "ההודעה מ-Gmail היא אמיתית", והורתה לה לשנות את הסיסמה של פודסטה כי היא "אינה רוצה לנעול אותו מחוץ לתיבת המיילים שלו".

אלא שבמקום לגשת ללינק שסיפק איש ה-IT, נראה שפודסטה או העוזרת שלו, לחצו על תיבת "שינוי הסיסמה" שעל ההודעה המזויפת. הלינק הוביל למה שנראה כמו דף אינטרנט לגיטימי של גוגל, אלא שהוא היה אתר מזויף, אותו הקימו האקרים כדי לגנוב את פרטי הכניסה לתיבת הדוא"ל של המטרה – במקרה זה, פודסטה. הלינק לדף ה-Gmail המזויף הכיל URL ארוך עם סיומת .tk, המציינת שהדומיין של האתר המזוייף נרשם בטוקלאו – איים באוקינוס השקט השייכים לניו זילנד.

דה-לבן, איש המחשוב, לא הגיב לפרשה שהתפרסמה בוויקיליקס, אך רמז את דעתו בציוץ שפרסם בטוויטר (Twitter): "אל תלחץ על כלום אף פעם. מחק את חשבון האימייל. תעבור לגור ביער".

במועד סמוך לפריצה לדוא"ל של פודסטה, נשלחו הודעות פישינג ממוקדות נוספות לחשבונות ה-Gmail הפרטיים של עשרות בכירים ופעילים במטה הבחירות של קלינטון, ביניהן הודעות זהות, עם אותה כתובת IP אוקראינית. זו מובילה לקייב סטאר (Kyivstar), חברת התקשורת הגדולה באוקראינה. עוד מציינים ב-Smoking Gun כי חוקרי רשויות אכיפת החוק האמריקניות מעריכים שמאחורי מתקפת הפישינג המתוחכמת עמדו גופי ביון רוסיים.

לימור גרוסמן, מומחית סייבר, ומנהלת השיווק והמכירות של Q-Log

לדברי לימור גרוסמן, מומחית סייבר ומנהלת השיווק והמכירות של Q-Log, המספקת מערכת ארגונית להדמיה ולתרגול של מתקפות פישינג, "איש אינו חסין מפני מתקפת פישינג, ובפרט כזו המבוצעת על ידי האקרים מתוחכמים. זה נכון מהמנכ"ל ועד לאחרון העובדים בארגון. כולם עלולים ליפול קורבן למתקפת פישינג, שמנצלת את נקודת התורפה האנושית, ויכולה לגרום נזק משמעותי, לעיתים אפילו בלתי הפיך, לארגון".

לדברי גרוסמן, "אנחנו עדים לגידול במתקפות פישינג – הן כמותי, והן בתחכום ובמורכבות המתקפות. הדרך להתמודד בצורה אפקטיבית עם מתקפות סייבר אלה היא בהגברת המודעות של מנהלים ועובדים, תרגול הארגון בצורה מסודרת לאורך כל השנה. יש להביא לכך שהארגון יידע לזהות את הסימנים המאפיינים סוג של מתקפה ואיך להימנע ממנה".

גרוסמן הוסיפה כי "חשוב לזכור שהמתקפות בכלל, והממוקדות בפרט, כמו במקרה זה – יכולות להגיע ממגוון פלטפורמות ולא רק באמצעות דוא"ל. לכן חשוב לתרגל את כלל העובדים בארגון בתרחישים של מתקפות שמקורן בהודעות SMS, גלישה באינטרנט, התחברות לנקודות גישה אלחוטיות (Wi-Fi), אפליקציות סלולר, מדיה נתיקה ועוד".

תגובות

(0)