פושעי סייבר ניצלו רכיב של צ'ק פוינט לביצוע מתקפות

ההאקרים ניצלו רכיב בתוכנת האנטי וירוס ZoneAlarm של צ'ק פוינט, בגרסאות ישנות, שערכו קמפיינים בסייבר, כדי לעקוף את אמצעי האבטחה של Windows ● ההמלצה: לעדכן לגרסה החדשה

רכיב בתוכנת האנטי וירוס ZoneAlarm של צ'ק פוינט נוצל על ידי שחקני איומים, שערכו קמפיינים בסייבר, כדי לעקוף את אמצעי האבטחה של Windows.

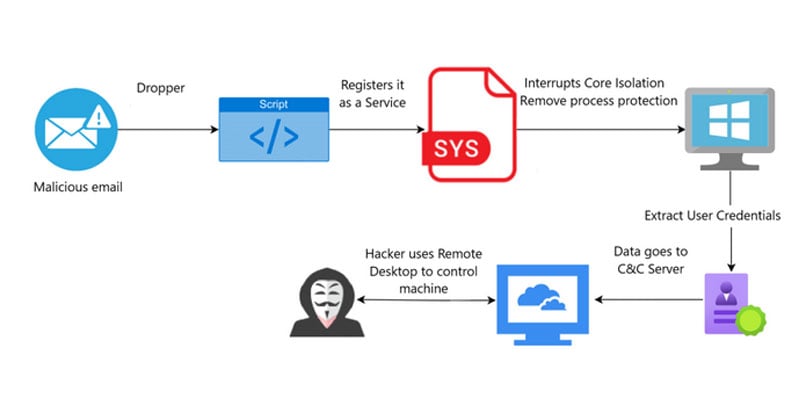

את המתקפה חשף נימה באגרי, חוקר אבטחה מאוסטין, טקסס, ומייסד ונאק סקיוריטי (Venak Security). המתקפה החדשה היא מסוג BYOVD (ר"ת Bring Your Own Vulnerability Driver). במתקפה זו, "שחקני האיום ניצלו נקודות תורפה ב-vsdatant.sys, שהוא קובץ מערכת, המהווה חלק מ-ZoneAlarm של צ'ק פוינט", כתב החוקר.

כמו בפתרונות אבטחה רבים להגנת נקודות קצה, ל-vsdatant.sys יש הרשאות ליבה (Kernel privileges) ברמה גבוהה – "מה שמאפשר לרכיב לגשת ולשנות רכיבי מערכת רגישים, ליירט קריאות מערכת ואולי אף לעקוף אמצעי אבטחה. כל אלה מעניקים לו רמה גבוהה של שליטה על מערכת ההפעלה", נכתב. "כיוון שהדרייבר (מנהל ההתקן) הוא לגיטימי ויש לו חתימה חוקית, פתרונות אנטי וירוס וזיהוי ותגובה של נקודות קצה (EDR) יסמנו, בדרך כלל, כל פעילות שבו ככזו שהיא בטוחה. בהינתן שני התנאים הללו, מתקפת ה-BYOVD תהיה מוצלחת".

מקור: ונאק סקיוריטי

באגרי ציין כי לגרסה vsdatant.sys 14.1.32.0, מ-2016, יש כמה נקודות תורפה, אך הוא לא פירט מה הן. לדבריו, "שחקני האיומים ניצלו את הפגיעויות הללו כדי לעקוף את תכונת שלמות הזיכרון (Memory Integrity) של Windows, שנועדה להגן על תהליכי מערכת קריטיים – על ידי בידודם בסביבה וירטואלית. פעולה זו מקשה על התוקפים לפרוץ או להזריק נוזקה".

"ברגע שההאקרים עקפו את ההגנות הללו, הייתה להם גישה מלאה למערכת, הם הצליחו לגשת למידע רגיש כגון סיסמאות משתמש ואישורים אחרים. הנתונים האלה נקצרו על ידם לאחר מכן, והם שפתחו את הדלת לניצול נוסף", ציין באגרי. לדבריו, התוקפים גם יצרו חיבור מרוחק (RDP) למערכות הנגועות – מה שמאפשר להם לשמור על גישה מתמשכת למחשבי הקורבנות.

הגרסה האחרונה של vsdatant.sys אינה פגיעה

באגרי כתב שהגרסה האחרונה של vsdatant.sys אינה פגיעה, והציע ללקוחות פתרון ZoneAlarm של צ'ק פוינט לעדכן לגרסה זו.

במחקרו לא צוין כמה ארגונים נפגעו, מה היה היקף המתקפות ומהי זהות התוקפים.

מצ'ק פוינט נמסר בתגובה כי "מנהל ההתקן הפגיע שאליו מתייחס הדו"ח מיושן ולא נמצא עוד בשימוש בגרסאות הנוכחיות של המוצרים שלנו. משתמשים שמריצים את הגרסאות העדכניות ביותר של ZoneAlarm או Harmony Endpoint לא מושפעים מהפגיעות, כיוון שהם כוללים מנהלי התקנים מעודכנים, שמטפלים בבעיה זו. לאחר בדיקה יסודית, אנחנו מאשרים כי גרסאות ששוחררו בשמונה השנים האחרונות אינן פגיעות לבעיה זו. להגנה מלאה, אנחנו ממליצים למשתמשים לוודא שהם מריצים את הגרסה העדכנית ביותר שלנו, שכוללת אמצעי הגנה משופרים מפני התקפות בסגנון BYOVD".

האם בגרסה של שנת 2021 החולשה הייתה קיימת?

עוד לא הצלחתי להבין מדוע כאשר האנטי וירוס של מיקרוסופט בעצמו הוא לא רע בכלל, מדוע צריך חברות חיצוניות ומוצרים משלימים שלא משלימים כלום ולא מוסיפים כלום אלא רק מעמיסים