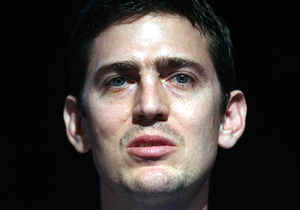

צור תדהר, צ'ק פוינט: "בחמש שנים האחרונות קפצה כמות הנוזקות ב-700%"

"בכל יום יש אירוע סייבר וכל יישום מגיע כיום עם פגיעויות", אמר תדהר, מהנדס מכירות בכיר בחברה ● לדבריו, "המענה למציאות הזו הוא הגנה רב שכבתית" ● הוא פירט שבע שכבות הגנה: פיירוול, התקן IPS, אנטי וירוס, אנטי בוט, איומי הענן, הגנה מפני מתקפות DDoS ושירותי אבטחה

"בחמש השנים האחרונות קפצה כמות הנוזקות ב-700%, בכל יום יש אירוע סייבר וכל יישום מגיע כיום עם פגיעויות. המענה למציאות הזו הוא הגנה רב שכבתית", כך אמר צור תדהר, מהנדס מכירות בצ'ק פוינט (Check Point).

תדהר דיבר בכנס Infosec 2013. הכנס, בהפקת אנשים ומחשבים, נערך אתמול (ד') במרכז הכנסים אבניו שבקריית שדה התעופה. הנחו אותו פלי הנמר, מייסד ויזם אנשים ומחשבים, ויהודה קונפורטס, העורך הראשי של הקבוצה, והשתתפו בו מאות מקצועני אבטחה.

לדברי תדהר, יש בהגנה הרב שכבתית שבע שכבות. "בשכבה הראשונה נמצא הפיירוול, שיוצר סגמנטציה ברשת, לא רק של כתובות IP, אבל מאפשר זיהוי ממשי של המשתמש, כדי לשלוט בגישה שלו למידע. בשכבה השנייה נמצא התקן ה-IPS, שמספק ניהול טלאים לפי פרופילים מומלצים. ה-IPS מוודא שהחולשות של היישומים לא ינוצלו ומגן גם על משתמשי הקצה. השכבה השלישית היא האנטי וירוס, שלמעשה מנקה 'רעשים' אבל לא לוכד את כל האיומים על המידע".

"מעליה נמצא האנטי בוט. בעת מתקפות בוט, הבוט מחכה להוראות ממרכז השליטה והבקרה של התוקפים ומפיץ את עצמו ברשת. בין היתר, בוטים מסוגלים לגנוב סיסמאות מהמחשב, להריץ דואר זבל בכמויות גדולות וליצור click fraud. ה-Anti-Bot 'מבין' את התנהגות הבוט ומסוגל להתמודד עם כל האיומים הללו. הוא עושה זאת, בין היתר, על ידי יצירת חתימות התנהגות של משתמש ולא של קובץ. ניתן לחסום מחשב כך שיהיה ניתן לטפל באיום בצורה מבוקרת", אמר תדהר.

"השכבה החמישית היא ה-Threat Cloud. זהו ענן מיחשוב שמאפשר להכיר את האיומים ולתת להם מענה. החיבור לענן מאפשר לקבל את כל העדכונים על האיומים ולזהות מתקפות בעזרת רשת חיישנים של צ'ק פוינט ואמצעים אחרים. ניתן לזהות התקפה חדשה ברגע שבו היא מופיעה ומייד להפיץ את העדכון לגביה. כך, זיהינו 250 מיליון כתובות אינטרנט בעייתיות, 300 אלף אתרים עם נוזקות ו-1,000 כתובות אינטרנט בעייתיות בכל יום", ציין.

תדהר הוסיף, כי הנדבך השישי הוא הגנה מפני מתקפות מניעת שירות מבוזרות (DDoS), "הן בשכבת הרשת והן בשכבת היישומים. המוצר של צ'ק פוינט חוסם מתקפות מסוג זה ללא התערבות האדמיניסטרטור".

"השכבה השביעית היא של שירותי האבטחה", ציין. "האדמיניסטרטור הממוצע צריך סיוע כדי לדעת איך מתייחסים למכלול הדיווחים על פגיעות באבטחת מידע. המערכת מאפשרת לשלוח לוגים למומחי צ'ק פוינט, שינתחו אותם ויפיקו מענה בהתאם. כך ניתן לזהות, למשל, מתקפה על שרת מסוים ולוודא שהוא יהיה מוגן".

הוא סיכם באמרו, כי "הדרך של צ'ק פוינט היא לנהל אבטחת מידע באופן רב שכבתי – אך ממקום מרכזי יחיד".

הוא סיכם באמרו, כי "הדרך של צ'ק פוינט היא לנהל אבטחת מידע באופן רב שכבתי – אך ממקום מרכזי יחיד".

"זהות המשתמש – הגבול החדש של הסייבר"

דניאל ברונר, יועץ אבטחת מידע בכיר ב-CA ישראל, אמר ש-"זהות המשתמש הפכה להיות הגבול החדש של הסייבר".

לדבריו, "האבטחה המרבית על זהות המשתמש נמצאת כיום מאחורי מנגנון עני ביכולות ההגנה שלו". ברודנר ציין בהקשר זה יוזמה של הארגון האמריקני NSTIC (ר"תNational Strategy for Trusted Identity in Cyberspace), שלדבריו "מספקת מימון חלקי והדרכה מתאימה לארגונים, כך שיהפכו לספקי זהות אמינה ומוגנת למשתמשים, באמצעות מעין תעודת זהות דיגיטלית שאותה אפשר להציג ברשת בצורה פשוטה".

"צריך למצוא דרכים לוודא זהות בצורה זולה ומיטבית ולזהות סיכון שמופנה נגד משתמשים כגון ילדים", הוסיף ברודנר. "זה דורש תאימות וטכנולוגיות federation. אנחנו, ב-CA, יודעים לוודא שהזהות שמורה, לאתר סיכון ולתת גישה מתאימה למשאבים בארגון תוך כדי סיווג המידע".

תגובות

(0)