נחשפה רשת של האקרים שגנבו מאות אלפי שקלים מלקוחות בנקים בישראל

פושעי הסייבר, שפעלו ברבעון האחרון של 2015, הספיקו להעביר לחשבונם מאות אלפי שקלים, ופעולתם הופסקה כאשר הם זיהו כי חוקרי קספרסקי עוקבים אחר פעילותם

נחשפה נוזקה בנקאית שגנבה מאות אלפי שקלים מלקוחות בנקים בישראל. את הנוזקה חשפו חוקרי קספרסקי (Kaspersky Lab).

מטרת הנוזקה, ATM-Zombie, הייתה גניבת כספים מלקוחות בנקים גדולים בישראל. פושעי הסייבר שפעלו ברבעון האחרון של 2015, הספיקו להעביר לחשבונם מאות אלפי שקלים, ופעולתם הופסקה כאשר הם זיהו כי חוקרי קספרסקי עוקבים אחר פעילותם. גורמי האכיפה בישראל עודכנו בפרטי המקרה. זהות ההאקרים לא ידועה – הם דוברי רוסית וככל הנראה הם תושבי ארצות ברית המועצות לשעבר.

מומחי קספרסקי זיהו מאות קורבנות של הנוזקה ברבעון האחרון של 2015. דרך הפעולה העידה על איסוף מודיעין מתוכנן היטב: בהתקפה שולבו כמה גורמים, ביניהם קבצים זדוניים ושיתופי פעולה עם מעבירי כספים (money mules) ישראלים, אשר משכו את הכסף ושלחו אותו אל התוקפים. מדובר בשבעה-שמונה תושבי ישראל.

עידו נאור, חוקר בכיר במעבדת קספרסקי (GReAT), עמד בראש צוות החוקרים של ענקית האבטחה הרוסית. מחקירת דרך הפעולה של התוקפים, עולה כי הנוזקה משתמשת במאפיינים של הדפדפן, האחראים על הגדרת שרת מתווך (Proxy) בין מחשב הלקוח – לבין השרת אליו הוא מעוניין לפנות. מדובר בשימוש מוכר לצורכי בדיקות תעבורת רשת בארגונים. הפעילות של נוזקה שכזו ידועה לחוקרים והיא משתייכת למשפחת נוזקות מסוג Proxy-changer. שיוך הנוזקה נקבע בגלל היכולת שלה ליצור נתיב באמצע (מתווך), בין הדפדפן של הלקוח לשרת הבנק.

בראיון לאנשים ומחשבים אמר נאור כי "מוסדות פיננסיים בישראל ידועים ביכולותיהם הגבוהות למגר פעילות עוינת. הם מגובים במוצרים הנמצאים בחזית הטכנולוגיה, הם נותנים מקום לחדשנות טכנולוגית, במיוחד בתחום הסייבר – ואף פותחים את דלתם בפני סטארט-אפים, על מנת לנסות ולהגביר את יכולות ההגנה, הזיהוי והמיגור – בהתקפות בהן לא קיים מודיעין מוקדם על סוג התקיפה, או על מטרותיה. היכולות הגבוהות של מערכות ההגנה סייעו אף הן לעצור את המתקפה בשלביה הראשונים".

לתקוף את הלקוח הסופי

"במקרה זה, התוקפים הצליחו", ציין נאור, "כי הם תקפו את הלקוח הסופי – ולא את הבנקים עצמם. הם ניצלו את החוליה החלשה. מערכות ההגנה של הבנקים סייעו לעצור את ההתקפה בשלביה הראשונים". הבנקים שנפגעו, אשר עודכנו בפרטי המתקפה, פעלו על מנת לסכל את המתקפה, מה שהביא לעצירתה המוחלטת.

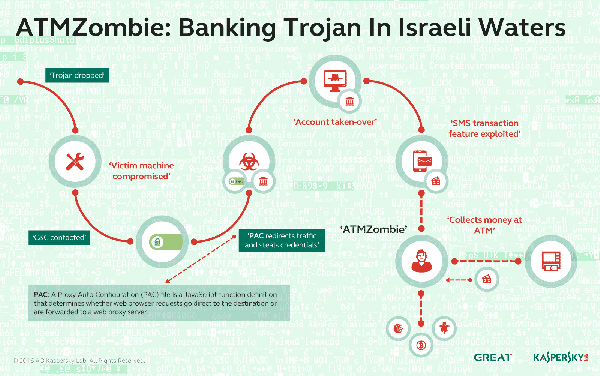

לדברי נאור, "הנוזקה שחשפנו נחלקת לארבעה שלבים: שלב ההדבקה; שלב ההמתנה לקורבן, שיתחבר לשרת הבנק וינותב לשרת עוין; שלב ההשתלטות על החשבון של הקורבן על ידי התוקף; ולבסוף, שלב גניבת הכסף והעברתו אל מחוץ לגבולות המדינה".

לגבי ההדבקה, ההערכה היא כי מדובר ב-spear phishing – מיילים שמטרתם למשוך את הקורא, דרך תוכן אישי, ללחוץ על לינק או להפעיל קובץ שהוצמד למייל – המכיל קריאה להורדה של הנוזקה. פעולה זו מפעילה את הנוזקה על מחשב הקורבן.

בשלב הבא, ההמתנה – לאחר הרצת הנוזקה, מחשב הקורבן מכיל את פרטי השרת המתווך בהגדרות הדפדפן, ואף מכיל תעודה דיגיטלית חתומה, על מנת שיוכל לתקשר עם שרת הבנק. ללא התעודה, שרתי הבנק ידחו את תעבורת המידע, מפני שהתווך בין הלקוח לשרת לא יהיה מוצפן.

זומבי – מושך כסף מהכספומט על פי קריאה

היה והחליט הקורבן להתחבר לחשבון הבנק שלו, המאפיינים בדפדפן ינתבו את הקורבן לשרת התוקף הנראה בדיוק כמו שרת הבנק. ניסיון ההתחברות של הקורבן יהיה ניסיון התחברות לשרת התוקף וכך יגנוב התוקף את הפרטים המזהים.

בשלב השלישי, ההשתלטות, מתחבר התוקף לחשבונו של הקורבן ומשתמש במודיעין שאסף על מנת להוציא כסף מהחשבון. הדרך בה בחר התוקף מעידה על דרך איסוף המודיעין ועל שימוש בגורמים פנים ארציים. במקרה זה בחר התוקף לנצל רכיב לגיטימי, המאפשר העברת כסף באמצעות הודעת טקסט. ההודעה נשלחת לאחר מילוי טופס באתר, טופס המכיל את פרטי המקבל, תעודת הזהות שלו, מספר הטלפון אליו ישלח אישור העברה בצורת קוד משתמש, סכום, תאריך משיכה ופרטים נוספים. מה שנדרש כעת הוא למשוך את הכסף מהכספומט.

גניבת הכסף – מכיוון שהתוקף הנמצא במרחב הפיזי מופעל מרחוק על ידי התוקף שפרץ את החשבון, נקרא הראשון "זומבי". הנוזקה נקראה על ידי חוקרי קספרסקי ATM-Zombie מפני שתפקידו של אותו "זומבי" – שהוא גם מעביר הכספים – הוא למשוך את הכסף מהכספומט על פי קריאה, ובינו ובין הנוזקה אין לכאורה חיבור ישיר.

בשלב האחרון של המתקפה, שולח התוקף פרטים אל ה"זומבי", וזה ניגש לכספומט הנקבע מראש ומושך את הכסף במזומן. לאחר המשיכה מעביר ה"זומבי" את הכסף אל התוקף דרך מדיום נוסף. החוקרים ציינו כי ישנן כמה דרכים להעביר את הכסף – ללא הותרת כל עקבות.

בועז דולב, מנכ"ל ומייסד ClearSky, אמר לאנשים ומחשבים כי "שיתוף פעולה בין הבנקים ובין חברות האבטחה מוביל לחסימה ולאיתור אפקטיביים של התקיפות המתבצעות בישראל. וקטור התקיפה מול לקוחות הבנק מדגיש פעם נוספת את הצורך בשימוש באמצעי הגנה אפקטיביים נגד תקיפות סייבר – גם ברמה האישית, שהיא החשופה ביותר כיום לתקיפות".

תגובות

(0)