חדש מההאקרים: רוגלת דלת אחורית שמנצלת את אאוטלוק

על פי ESET, מספר הקורבנות של קמפיין הריגול הנמשך זה שנים גדול ממה שחשבו עד כה ● בין הקורבנות: משרדי החוץ של גרמניה ושתי מדינות אירופיות נוספות וקבלן ביטחון גדול

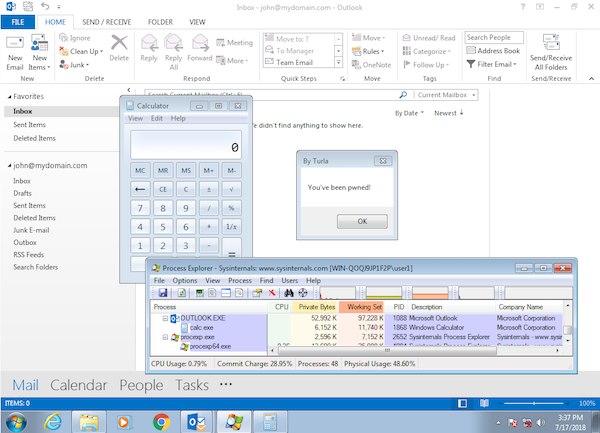

נחשפה נוזקה ישנה שבגרסתה החדשה משמשת כדלת אחורית המנצלת את תוכנת הדואר האלקטרוני אאוטלוק של מיקרוסופט.

את הגרסה החדשה של הנוזקה חשפו באחרונה חוקרי חברת אבטחת המידע ESET. החוקרים בחנו דלת אחורית ייחודית הנמצאת בשימוש קבוצת ההאקרים Turla. זו מוכרת גם בשמות Snake, Uroburos. קבוצת ההאקרים פעילה מאז 2008 ותקיפותיה מכוונות לממשלות, פקידי מדינה, דיפלומטים וצבאות. היא עושה שימוש בטכניקת תקיפה של APT, איום מתקדם עקבי.

הקבוצה נהגה לצותת לתעבורה רגישה של כמה רשויות בשלוש מדינות אירופיות לפחות. היא משתמשת בכלי זה כבר כמה שנים, וכעת חוקרי ESET חשפו כי רשימת הקורבנות גדולה יותר ממה שהיה ידוע עד כה. כך, במשרד החוץ של גרמניה השתילה קבוצת Turla את הדלת האחורית בכמה מחשבים והשתמשה בה לגניבת נתונים במשך כל 2017 ואף ייתכן כי מעבר לכך. שירותי הביטחון הגרמנים זיהו את הפריצה רק בסוף אותה שנה. בנוסף, הקבוצה השתמשה בדלת האחורית כדי לפתוח ערוץ גישה חבוי למשרדי החוץ של שתי מדינות אירופיות נוספות לפחות וכן לרשת של קבלן ביטחון גדול.

רמה גבוהה מאוד של חמקנות

הדלת האחורית שנותחה נוצרה בראשונה, כנראה, ב-2009. במהלך השנים יוצריה הוסיפו פונקציות שונות לכלי, מה שהביא אותו בסוף לרמה גבוהה מאוד של חמקנות. הגרסה האחרונה שהתגלתה מאפריל 2018 כוללת את היכולת להריץ סקריפטים זדוניים מסוג PowerShell ישירות בזיכרון המחשב, טקטיקה שיוצרי נוזקות עושים בה שימוש בשנים האחרונות.

הגרסאות העדכניות של הדלת האחורית מכוונות לתוכנת אאוטלוק של מיקרוסופט. גרסאות מוקדמות יותר כוונו גם לתוכנת המייל "!The Bat", בה משתמשים בעיקר במזרח אירופה. מפעילי Turla לא מנצלים פרצות בתוכנות קריאת PDF או באאוטלוק ככיוונים להתקפה. באופן חריג, הדלת האחורית מנצלת את פרוטוקול MAPI (ר"ת של Messaging Application Programming Interface) של אאוטלוק כדי לגשת לתיבות המייל של הקורבנות.

במקום להשתמש בתשתית פיקוד ובקרה רגילה המבוססת על פרוטוקול HTTP(S), הדלת האחורית מופעלת דרך הודעות באמצעות קבצי PDF שנוצרו במיוחד למטרה זו ומצורפים להודעות דואר אלקטרוני. כך ניתן לגרום למחשב הפרוץ לבצע מגוון פעולות, כאשר החמורה ביניהן היא חילוץ מידע מלווה באפשרות להורדת קבצים נוספים והפעלת תוכנות ופקודות נוספות. גם חילוץ הנתונים מתבצע באמצעות קבצי PDF.

הדלת האחורית לובשת צורה של דרייבר (DLL) שאותו ניתן למקם בכל מקום שהוא על הכונן הקשיח. היא מותקנת באמצעות כלי לגיטימי של מערכת ההפעלה Windows (RegSvr32.exe). הנוזקה הופכת את עצמה לקבועה במערכת באמצעות ביצוע שינויים במערכת ה-Registry של Windows. קבוצת ההאקרים משתמשת בטכניקה אמינה שנקראת "פריצת אובייקט COM" – המבטיח שבכל פעם שהקורבן מפעיל את אאוטלוק, הדלת האחורית מופעלת.

איך זה עובד?

בכל פעם שהקורבן מקבל או שולח הודעת דואר אלקטרוני הנוזקה יוצרת קובץ רישום שכולל נתונים אודות ההודעה ביניהם השולח, הנמען, הנושא ושמות הקבצים המצורפים. אחת לכמה זמן אותם קבצי הרישום מאוחדים יחד עם נתונים נוספים ומועברים למפעילי Turla באמצעות מסמך PDF שהוכן במיוחד ומצורף להודעת הדואר.

בנוסף, בכל פעם שהקורבן מקבל מייל, הדלת האחורית בודקת האם קיים קובץ PDF שעשוי לכלול הוראות מהתוקף. לנוזקה "לא אכפת" מי המפעיל שכן היא יכולה לקבל הוראות מכל אחד שיכול להצפין הודעות כאלה בתוך קובץ PDF. כך, מפעילי Turla יכולים לקבל שליטה מחדש על הדלת האחורית באמצעות שליחת הודעה מכל כתובת דואר אלקטרוני שהיא – אם כתובת הדואר שלהם נחסמת. רמת העמידות של הדלת האחורית הזאת לפגיעויות דומה לזו של נוזקות Rootkit – שיכולות להאזין לפקודות מהמפעילים שלהן באמצעות ציתות לתעבורת רשת נכנסת.

תגובות

(0)