האם אנחנו בדרך ל-WannaCry חדשה?

חוקרי אבטחה חשים דז'ה וו, לאחר שמיקרוסופט פרסמה אזהרה מפרצת אבטחה בשם BlueKeep, המהווה "סיכון ברמה קיצונית" למערכות Windows ● הדאגה עולה נוכח העובדה שסופוס הצליחה לפתח כלי שמנצל את הפרצה הזו

הנוזקת הבולטת והמזיקה ביותר שתקפה בשנתיים (פלוס) האחרונות הייתה WannaCry. אחרי השערות והערכות רבות, ארצות הברית האשימה בדצמבר 2017 את צפון קוריאה כמי שאחראית למתקפת הסייבר הענקית, שפגעה במאות אלפי מחשבים בעולם במאי באותה השנה. מתקפת הסייבר התפשטה לרוחב הגלובוס והסבה נזק כספי של מיליארדי דולרים. הייתה זו מתקפת הכופרה הגדולה בהיסטוריה, שהיורופול הגדיר כ-"חסרת תקדים": 300 אלף מחשבים מכ-150 מדינות נפגעו ממנה, לרבות מערכות IT בבתי חולים – דבר שגרם לדחיות ולביטולים של ניתוחים.

קצת יותר משנתיים לאחר מכן, מנהלי אבטחה חשים, בעגמומיות, דז'ה וו: באחרונה (בחודש מאי) פרסמה מיקרוסופט עדכון אבטחה והזהירה את משתמשי Windows מפרצה בעלת "סיכון ברמה קיצונית", כיוון שניתן לנצל אותה להדבקה בנוזקות המפיצות את עצמן, כמו שאירע במקרה של WannaCry. מדובר בפרצה המתויגת BlueKeep (או CVE-2019-0708). היא משפיעה על פרוטוקול שירותי הגישה לדסקטופ (RDP) ונמצאת בגרסאות הישנות של Windows – ויסטה, XP ,7 וגרסאות 2003 ו-2008 של Windows Server. על פי הענקית מרדמונד, מדובר בבעיית אבטחה קריטית, שמסכנת כמעט מיליון מחשבים שבהם מותקנות מערכות Windows ישנות.

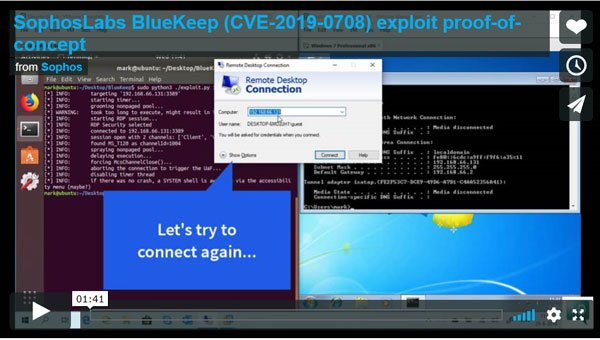

לפני ימים אחדים, צוות המחקר ההתקפי של סופוס פיתח כלי לניצול הפרצה, שיש לו משמעות חמורה, לאור ההתרעות שלפיהן הסיכון של כמה שרתי ה-RDP (בעלי פרוטוקול גישה מרחוק) ברשת שאינם מעודכנים עודנו גבוה מאוד. סופוס לא פרסמה לקהל הרחב ולא תפרסם את הוכחת ההיתכנות (ה-PoC), מתוך זהירות, אך הציגה וידיאו הדגמה, בתקווה שהוא יניע אנשים וארגונים לבצע עדכון דחוף של שרתים ונקודות קצה.

אנדרו ברנדט, חוקר ראשי בחברת האבטחה, אמר כי "אם מישהו יצליח לייצר נשק על בסיס הוכחת ההיתכנות הזו – כל מכשיר שעדיין מכיל את BlueKeep יהפוך בן רגע למטרה לפריצה עבור תוקפים, שיוכלו להזריק קוד זדוני או לבצע פעולות עוינות אחרות המתאפשרות על מחשב בשליטה".

הפרצה שהודגמה מבוצעת ללא קבצים כלל (Fileless) ומספקת שליטה מרחוק על המערכת מבלי להפעיל נוזקה. התקיפה גם לא דורשת הפעלה של Session במערכת המטרה.

הוצאת העדכונים לגרסאות הישנות – הוכחה עד כמה הפרצה קריטית

פיתוח BlueKeep החל באמצעות הנדסה לאחור שבוצעה על עדכון האבטחה האחרון שפרסמה מיקרוסופט. מיקרוסופט רואה בה פרצה קריטית, עד כדי כך שהיא נקטה בצעד יוצא דופן: פרסום עדכונים עבור גרסאות של מערכות ההפעלה שכבר הגיעו אל סוף חייהן ואינן מקבלות בדרך כלל עדכונים, כגון Windows XP.

בטכניקה שפיתחו אנשי מעבדות סופוס, לאחר הרצת קוד הפריצה התוקף יכול להריץ Command shell על מסך הכניסה ל-Windows. הדבר מתאפשר כתוצאה מהאפשרות להחליף קובץ הפעלה בשם utilman.exe (חלק ממערכת ההפעלה) ברכיב פקודות ה- shell – cmd.exe. הקוד של utilman אחראי בין היתר להפעלה ולנטרול של מאפייני הנגישות במערכת ההפעלה המיקרוסופטית. ניתן לגשת למאפיינים האלה באמצעות לחיצה על אייקון במסך הכניסה, אפילו עוד בטרם הזנת סיסמה. מאחר של-Utilman יש הרשאת גישה ברמת מערכת (System), באמצעות החלפתו התוקף מקבל את אותה רמת הרשאה ואת היכולת להריץ פקודות.

הכלי של סופוס

על היכולת להפעיל סביבת Command shell עם הרשאות System נכתב בבלוג של סופוס כי "זה אמנם גרוע, אבל הכלי בו עשה שימוש הצוות שלנו כדי להפעיל את הפרצה (rdpy framework) מאפשר גם לייצר אינטראקציה של RDP, כגון הדמיה של לחיצה על מקשים. במאמץ לא רב, תוקף יכול לבצע אוטומציה של שרשרת התקיפה המלאה, כולל הקלדה סינתטית של פקודות ל-Shell". האוטומציה הזו מאפשרת ליצור מתקפות שירוצו בקצב גבוה מול כל מערכת בעלת חיבור לרשת. המתקפה לא תפעל על מכשירים מעודכנים, אבל במקרים מסוג זה, התוקפים אינם בררניים, והם מסתמכים על כך שאחוז מסוים מהמכשירים יהיה פגיע.

סופוס ממליצה לעדכן את מערכות Windows בדחיפות ולסגור כל פיירוול שחושף RDP אל האינטרנט.

תגובות

(0)