צ'ק פוינט: מגמת ה-Sextortion – כופרות המין – צוברת תאוצה

מחקר של ענקית האבטחה הישראלית שופך אור על המתקפות, שבמסגרתן ההאקרים סוחטים את הקורבנות, באיום שאם הם לא ישלמו - הם יפיצו סרטונים אינטימיים שלהם

מגמת ה-Sextortion – כופרות המין – צוברת תאוצה, כולל בישראל. מדובר במתקפות שבהן ההאקרים גונבים סרטונים אינטימיים שבהם קורבנותיהם משתתפים, ודורשים מהם הרבה מאוד כסף עבור שחרורם. מדו"ח של ה-FBI IC3 (מרכז תלונות לפשעי רשת של הבולשת האמריקנית), בשנה שעברה חל זינוק של 242% בכופרות הללו, שרובן מגיעות בצורת אי-מיילים שכוללים איומים בסחיטה. הסכום שהמשתמשים היו מוכנים לשלם כדי לשחרר את הסרטונים שלהם עמד באותה השנה על 83 מיליון דולר.

מחקר חדש של צ'ק פוינט שופך אור על ה-Sextortion ומוצא שאיום נפוץ שבו משתמשים ההאקרים הוא: "צילמנו אותך דרך מצלמת המחשב בזמן שצפית בפורנו. אם לא תשלם כך וכך ביטקוין – נפיץ את הסרטונים שלך לכל אנשי הקשר שלך".

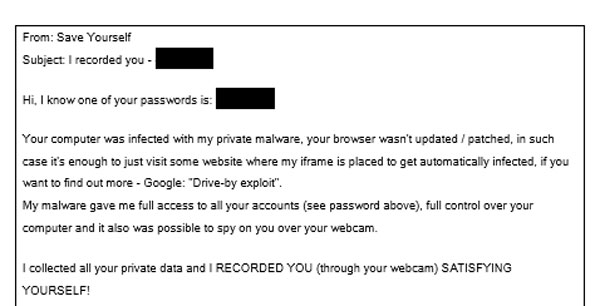

לאורך השנים המתקפות הללו הפכו ליותר מתוחכמות וההאקרים משתמשים בסיסמאות אמיתיות של חשבונות המייל האישי של הקורבנות שלהם. סיסמאות אלה נמצאות במאגרים גדולים בדארקנט.

דוגמה למייל סחיטה שנשלח במסגרת המתקפה

צ'ק פוינט ערכה מחקר גדול, במשך חמישה חודשים, בו היא התחקתה אחר קמפיין Sextortion גדול וניתחה את הנוזקה המרכזית שבה ההאקרים עשו שימוש. חוקריה מצאו כי הנוזקה משתמשת במחשבים של מאות אלפי אנשים כדי להפיץ את קמפיין הסחיטה הזה, מבלי שהם כלל מודעים לכך שהם מעורבים בקמפיין. מדובר ביותר מ-27 מליון מיילים של סחיטת Sextortion, שנשלחו באופן יומי על ידי אנשים פשוטים שהודבקו בנוזקה הזו, בלא ידיעתם. כלומר, מדובר ביותר מ-30 אלף מיילים לשעה. הסכום שהצטבר בקמפיין הסחיטה הזה במהלך חמשת חודשי המחקר של צ'ק פוינט עמד על כ-14 מטבעות ביטקוין – נתון השווה ליותר מ-115 אלפי דולרים.

נוזקה שהחלה בכריית מטבעות קריפטו

הנוזקה הזו – ששמה פורפיקס (Phorpiex), או Trik – פעילה כבר כמעט עשור. בעבר היא "התמחתה" בהפצת משפחות אחרות של נוזקות, כולל GandCrab, Pony ו-Pushdo, וניצלה את יותר מ-450 אלף המחשבים הנגועים בה בעיקר לטובת כרייה של מטבעות קריפטוגרפיים. אלא שבאחרונה היא הוסבה לשימוש לכופרות מין. פורפיקס משתמשת בבוט שעליו הותקנו כתובות המייל – כולן, כאמור, אמיתיות וגנובות – והיא עושה שימוש במחשבים הנגועים על מנת לשלוח דרכם את ההודעה עם הדרישה לקבלת כספים לכתובות הללו. לא זו בלבד שה-"מוען", כלומר – האדם שדרך חשבון המייל שלו נשלחת ההודעה – לא מודע לכך, אלא שההאקרים הוסיפו עוד דבר שמקשה עבורו את הגילוי: המשלוח לא נעשה דרך המייל האישי שלו.

פורפיקס, מציינים החוקרים של ענקית אבטחת המידע הישראלית, אף "הגדילה לעשות", והיא מתאימה כתובות מייל גנובות לסיסמאות שקשורות לכתובות הללו. בדרך זו, הקורבן שמקבל את מייל הסחיטה יכול לראות בתוכו את הסיסמה האמיתית שמשמשת אותו, או שימשה אותו בעבר.

תגובות

(0)