נחשפה גרסה חדשה של הכופרה Snatch

על פי חוקרי סופוס, ייחודיות הגרסה החדשה של הכופרה בת השנתיים היא ביכולתה לאתחל מחשבים אישיים למצב בטוח - כדי לעקוף הגנות

נחשפה גרסה חדשה של הכופרה Snatch. ייחודיותה של הגרסה החדשה, כך על פי חוקרי מעבדת סופוס, היא ביכולתה לאתחל מחשבים אישיים למצב בטוח – כדי לעקוף הגנות.

מעבדת סופוס

החוקרים מפרטים בדו"ח את השינוי שחל בשיטות ההתקפה של הכופרה Snatch, אשר נצפתה בראשונה בינואר 2018, לרבות היכולת לאתחל מחשב למצב בטוח במהלך ההתקפה – זאת בניסיון לעקוף הגנות מבוססות התנהגות, המסוגלות לזהות פעילות של כופרות. חוקרי סופוס מאמינים כי טכניקת המתקפה החדשה אומצה על ידי עברייני הסייבר לצורך התחמקות מהגנות.

על פי החוקרים, העבריינים מאחורי Snatch פועלים גם כדי לחלץ נתונים עוד לפני תחילת מתקפת הכופר. סוג כזה של התנהגות כבר נצפה אצל קבוצות אחרות של כופרות, כולל Bitpaymer. כתוצאה מהתנהגות זו, מתריעים החוקרים, עסקים אשר צריכים לעמוד בתקן GDPR, או בתקנת California Consumer Privacy Act, אשר תיכנס לתוקף בקרוב (עם תמיכה מסקרנת של מיקרוסופט כסנונית ראשונה לענקיות הטכנולוגיה), או ברגולציה אחרת, עלולים להיות מחויבים לדווח לרשויות החוק במקרה שנפלו קורבן לכופרה האמורה.

Santch – דוגמה למתקפה פעילה אוטומטית

Santch היא דוגמה למתקפה פעילה אוטומטית. ברגע שהתוקפים משיגים גישה לרשת באמצעות ניצול שירותים של גישה מרחוק, הם משתמשים בפריצת hand-to-keyboard כדי לבצע תנועה רוחבית בארגון ולגרום נזק. על פי סופוס, התוקפים משיגים גישה ראשונית באמצעות שירותי גישה מרחוק לרכיבי מחשוב שאינם מאובטחים, כגון RDP (ר"ת Remote Desktop Protocol).

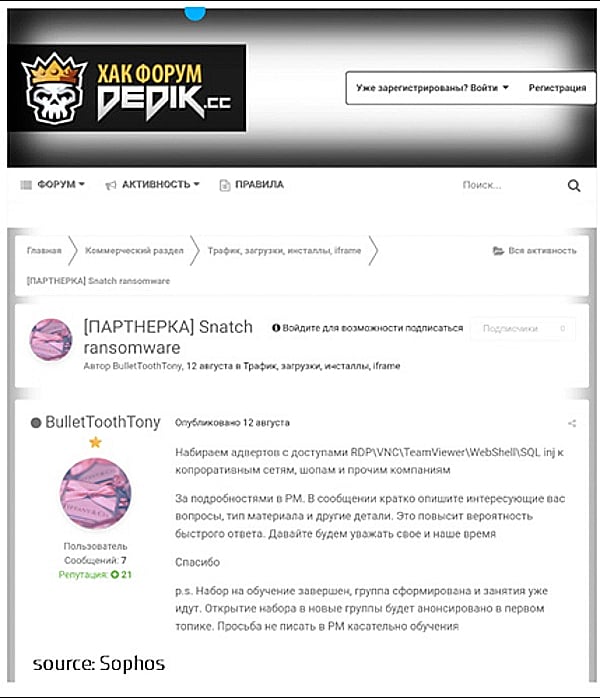

הדו"ח גם מציג דוגמאות לכך שהתוקפים שמאחורי Snatch גייסו בפורומים של הדארקנט משתפי פעולה בעלי מיומנות בניצול שירותים שכאלה לגישה מרחוק. כך, בצילום המסך מוצגת שיחה שהתנהלה ברוסית בפורום בדארקנט, במסגרתה נכתב "מחפש שותף אפילייט עם גישה ל- RDP/VNC/TeamViewer\WebShell\SQLinj ברשתות ארגוניות, חנויות וחברות אחרות".

שיחה שהתנהלה ברוסית בפורום בדארקנט, במסגרתה נכתב "מחפש שותף אפילייט עם גישה ל- RDP/VNC/TeamViewer\WebShell\SQLinj ברשתות ארגוניות, חנויות וחברות אחרות". צילום מסך: סופוס

חוקרי סופוס מסיימים את הדו"ח בכמה המלצות: הפעילו צוותים לניטור איומים מסביב לשעון; הפעילו בנקודות הקצה למידת מכונה, מזעור התקפות פעיל (active adversary mitigations) וזיהוי התנהגות; היכן שניתן, זהו וכבו שירותי גישה מרחוק החשופים לאינטרנט הציבורי; אם נדרשת גישה מרחוק, השתמשו ב-VPN עם אימות רב-שלבי, בקרת סיסמאות ובקרת גישה מדויקת.

זאת, בנוסף לניטור פעיל של הגישה מרחוק – כל השרתים בעלי גישה מרחוק הפתוחים לאינטרנט הציבורי צריכים לעבור עדכונים, להיות מוגנים באמצעות בקרי מנע (כגון תוכנת הגנה על נקודות קצה), ולהיות מנוטרים באופן פעיל אחר ניסיונות כניסה חריגים והתנהגות חריגה אחרת; על משתמשים הנכנסים לשירותי גישה מרחוק צריכות לחול הרשאות מגבילות עבור יתר הרשת הארגונית; מנהלים צריכים לאמץ אימות רב-שלבי ולהשתמש בחשבון אדמין נפרד מהחשבון הרגיל שלהם; נטרו באופן פעיל פורטים פתוחים של RDP באזורי ה-IP הציבוריים.

מעבדת סופוס פרסמה גם סרטון הסבר לגבי הממצא שלה.

תגובות

(0)