מחקר: פושעי הסייבר מתמקדים בשרשרת האספקה הדיגיטלית

על פי פורטינט, במחצית השנייה של השנה החולפת חלה עלייה גדולה, של פי 7, בהיקף מתקפות הכופרה העולמיות ● המגזרים שחוו הכי הרבה מתקפות היו הבריאות, השירותים המקצועיים, שירותי צריכה, המגזר הציבורי והשירותים הפיננסיים

בחודשים האחרונים ההאקרים ממנפים את שטח התקיפה המתרחב בלא הרף, כדי להשיק מתקפות סייבר בכל רחבי העולם. הפושעים הוכיחו עצמם כבעלי יכולת הסתגלות גבוהה, וערכו גלי מתקפות מתוחכמים ומשבשים. הם התמקדו בעובדים המרוחקים ובתלמידים שבבית וכן התמקדו בשרשראות אספקה דיגיטליות ובליבת הרשת, כך לפי מחקר חדש של פורטינט (Fortinet).

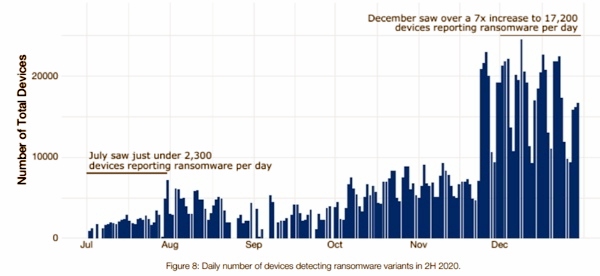

לפי מעבדות FortiGuard, גוף המחקר של החברה, במחצית השניה של השנה החולפת חלה עלייה גדולה, של פי 7, בהיקף מתקפות הכופרה, בהשוואה למחצית הראשונה של שנת 2020. המגמות האחראיות לגידול בפעילות זו: השילוב בין ההתפתחות של כופרות כשירות, RaaS; ההתמקדות בבקשות כופר גדולות ממטרות גדולות; האיום בחשיפת מידע גנוב, אם הדרישות לא ייענו. סוגי הכופרות הפעילים ביותר היו Egregor, Ryuk, Conti Thanos, Ragnar, WstedLocker, Phobos/EKING , וכן BazarLoader. המגזרים שחוו הכי הרבה מתקפות כופרה היו הבריאות, שירותים מקצועיים, שירותי צריכה, המגזר הציבורי ושירותים פיננסיים.

מספר יומי של מכשירים שאיתרו גרסאות כופרה במהלך המחצית השנייה של 2020. אינפוגרפיקה: פורטינט

האיומים גוברים בזמנים של בעיות גלובליות

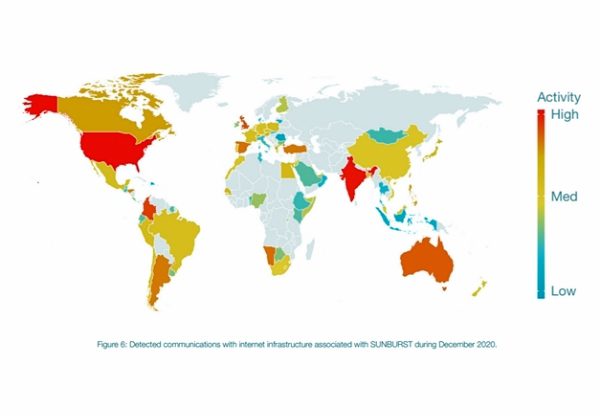

שרשרת האספקה מקבלת את הבמה המרכזית, ציינו חוקרי פורטינט. "למתקפות על שרשרת האספקה יש היסטוריה ארוכה, אך פרצת סולאר-ווינדס (SolarWinds) העלתה את הדיון לרמה חדשה. עם התפתחות המתקפה, הארגונים שהושפעו ממנה שיתפו כמות משמעותית של מידע. איתור של תקשורת עם תשתית אינטרנט המקושרת עם SUNBURST בדצמבר 2020 העלה כי מתקפת הענק היא גלובלית במהותה, כשהמדינות החברות ב-Five Eyes – ניו זילנד, ארה"ב, אוסטרליה, בריטניה וקנדה – היו בעלות שיעורי תעבורה גבוהים מאוד התואמים לסממני הפרצה הזדוניים של המתקפה.

פורטינט מדווחת על פרצת סולאר-ווינדס

על פי מעבדות FortiGuard, הפושעים מתמקדים בפעילות המקוונת שלכם: "בחינה של הקטגוריות השכיחות ביותר של נוזקות חשפה את הטכניקות הפופולריות ביותר של פושעי הסייבר כדי לבסס דריסת רגל בארגונים. יעד התקיפה הפופולרי ביותר היה פלטפורמות מיקרוסופט (Microsoft), באמצעות מסמכים הנמצאים בשימוש אנשים רבים בעבודתם. גם דפדפני האינטרנט המשיכו להיות בחזית, עם מתקפות מבוססות HTML ואתרי פישינג מלאים בנוזקות וסקריפטים זדוניים המחדירים קוד, או מנתבים משתמשים לאתרים זדוניים". לדברי החוקרים, איומים אלה גוברים בזמנים של בעיות גלובליות או פעילות מסחר מקוון משמעותית. "עובדים, שנהנים לרוב משירותי סינון אתרים, כשהם גולשים באינטרנט דרך הרשת הארגונית, מוצאים עצמם חשופים יותר ויותר כשהם עושים זאת מחוץ למערכת".

המשרד הביתי ממשיך לשמש כמטרה

המחסומים בין הבית והמשרד נשחקו משמעותית ב-2020, ופושעי הסייבר התמקדו ברשת הביתית, ככזו המקדמת אותם לרשת הארגונית. בחודשים האחרונים, פריצות שהתמקדו בהתקני האינטרנט של הדברים (IoT) היו הפופולריות ביותר.

מגמה נוספת, ציינו החוקרים, היא הצטרפות של גורמים עוינים חדשים לבמה העולמית: קבוצות של איומים מתמידים מתקדמים (APT) המשיכו לנצל את מגיפת הקורונה במגוון דרכים, שהנפוצות ביותר בן היו מתקפות המתמקדות באיסוף מידע אישי בכמויות גדולות, בגניבת קניין רוחבי וחטיפה של מודיעין התואם את העדיפויות הלאומיות של קבוצות APT אלו. לקראת סוף 2020, חלה עלייה בפעילות APT המתמקדת בארגונים המעורבים בפעילות הקשורה למגיפת הקורונה, כמו מחקר בתחום החיסון ופיתוח של פוליסות מקומיות ובינלאומיות הקשורות למגיפה. הקורבנות היו סוכנויות ממשלתיות, חברות תרופות וחברות מחקר רפואי. עוד צויין בדו"ח כי "עדכון ותיקון של נקודות תורפה נמצאים בראש סדר העדיפויות של ארגונים, כי ההאקרים ממשיכים לנסות לנצל אותן למען הרווח האישי שלהם".

עופר ישראלי, מנהל פעילות פורטינט ישראל. צילום: יח"צ

עופר ישראלי, מנהל פעילות פורטינט ישראל, אמר כי "המתקפות על הארגונים מגיעות מכל הכיוונים. לטובת ההתמודדות עימן נדרשים מודיעין איומים וניראות. כל התקן יוצר קצה רשת חדש שיש לעקוב ולאבטח אותו. השימוש בבינה מלאכותית ואיתור איומים אוטומטי יכול לאפשר לארגונים להתמודד עם מתקפות באופן מיידי, והוא נחוץ כדי להפחית את המהירות והגודל של המתקפות. יש להדריך את המשתמשים בנוגע למודעות לאבטחת סייבר, היות שהיגיינת סייבר היא לא רק מנת חלקם של צוותי האבטחה וה-IT. הסיכון של אבטחת סייבר מעולם לא היה גדול יותר, כי כיום הכל מחובר בסביבה דיגיטלית אחת גדולה".

תגובות

(0)