האקרים תקפו דיפלומטים בבלארוס

לפי ESET, מי שעומדת מאחורי המהלך היא קבוצת ריגול סייבר חדשה, MoustachedBouncer שמה, אשר מזוהה עם הממשלה המקומית, ומכוונת את מתקפותיה אך ורק לשגרירויות זרות, ביניהן שגרירויות אירופיות הפעילות במדינה

חשיפה חדשה זיהתה קבוצת ריגול סייבר, המכונה MoustachedBouncer (הסדרן המשופם) ופעילה בבלארוס. שם הקבוצה מהדהד את שפמו של מנהיג המדינה מאז 1994, אלכסנדר לוקשנקו, ש"זכה" לכינוי "הדיקטטור האחרון באירופה".

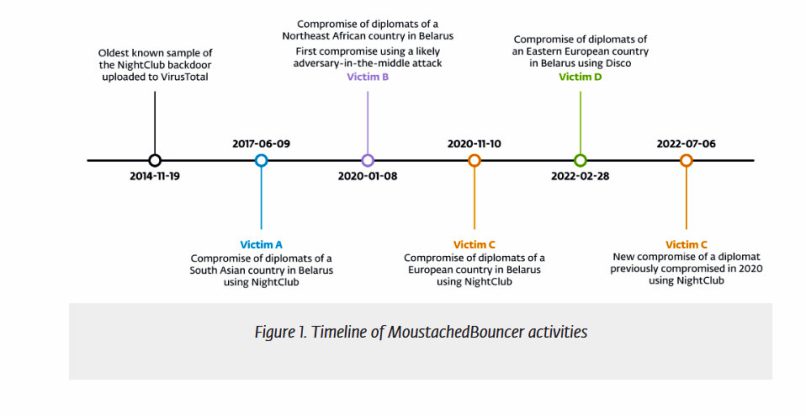

הקבוצה – שקיבלה את שמה בעקבות נוכחותה בבלארוס – מתואמת עם האינטרסים של הממשלה המקומית ופעילה החל מ-2014 לפחות. היא מכוונת את מתקפותיה אך ורק לשגרירויות זרות, ביניהן שגרירויות אירופיות, בבלארוס. את הקבוצה חשפו חוקרי ESET.

לפי החוקרים, ככל הנראה החל מ-2020 הקבוצה השיגה את היכולת לביצוע מתקפות "גורם זדוני בתווך", AitM – ברמת ספק שירותי האינטרנט, בתוך בלארוס, כדי לפגוע במטרותיה. הקבוצה משתמשת בשני מערכי כלים נפרדים, אותם ESET מכנה בשמות NightClub ו-Disco.

התמחות בריגול – בייחוד מול שגרירויות זרות בבלארוס

מתיו פאו, חוקר תוכנות זדוניות ב-ESET. צילום: ESET

המחקר הוצג על ידי מתיו פאו, אחד מחוקרי ESET. לפי נתוני הטלמטריה של ESET, הקבוצה מכוונת את מתקפותיה לשגרירויות זרות בבלארוס. החוקרים זיהו ארבע מדינות שצוות השגרירות שלהן הותקף – שתיים מאירופה, אחת מדרום אסיה ואחת מאפריקה. החוקרים מעריכים, "בסבירות גבוהה", שקבוצת MoustachedBouncer מתואמת עם האינטרסים הבלארוסיים ומתמחה בריגול, בייחוד מול שגרירויות זרות בבלארוס.

קבוצת MoustachedBouncer משתמשת בטכניקות מתקדמות לתקשורת שליטה ובקרה (C&C), ביניהן יירוט רשת ברמת ספק שירותי האינטרנט (כחלק ממסגרת העבודה באמצעות Disco), תקשורת דוא"ל (כחלק ממסגרת העבודה באמצעות NightClub) ו-DNS (כחלק מאחד התוספים למסגרת העבודה באמצעות NightClub).

החוקרים העלו ממצאים שגורמים להם להעריך, בסבירות נמוכה, שהקבוצה משתפת פעולה עם קבוצת ריגול פעילה אחרת, Winter Vivern, אשר כיוונה את מתקפותיה לצוותים ממשלתיים של כמה מדינות אירופאיות, ביניהן פולין ואוקראינה, במהלך 2023.

כדי לפגוע במטרותיהם, ההאקרים חברי הקבוצה מתערבים בגישה לאינטרנט של קורבנותיהם, כנראה ברמת ספק שירותי האינטרנט, על מנת לגרום למערכת ההפעלה Windows להאמין שהיא נמצאת מאחורי פורטל גישה (Captive Portal). עבור טווחי כתובות ה-IP שסומנו כמטרה על ידי חברי הקבוצה, תעבורת הרשת מופנית לדף Windows Update מזויף שנראה לגיטימי.

לדברי פאו, החוקר שחשף את קבוצת התקיפה החדשה, "טכניקת ה'גורם זדוני בתווך' הזו מופעלת רק מול ארגונים נבחרים, ככל הנראה שגרירויות בלבד, אך לא בכל רחבי המדינה. תרחיש ה-AitM מזכיר לנו את קבוצות התקיפה Turla ו-StrongPity, ששתלו סוסים טרויאנים בתוכנות התקנה ברמת ספק שירותי האינטרנט".

פאו הוסיף וציין כי "אי אפשר לשלול לחלוטין את האפשרות לפיה נתבי רשת הם אלו שנפרצו, כדי לאפשר את מתקפות ה-AitM על רשתות השגרירויות. אולם נוכחות של יכולות יירוט על פי חוק בבלארוס, עשויה להצביע על כך שההתערבות בתעבורה מתרחשת ברמת ספק שירותי האינטרנט ולא בנתבי הרשת של המטרות".

פעילות MoustachedBouncer לאורך השנים. צילום: ESET

החל מ-2014, משפחות הנוזקות בהן השתמשה קבוצת MoustachedBouncer התפתחו, ושינוי גדול התרחש ב-2020, שבה הקבוצה החלה להשתמש במתקפות "גורם זדוני בתווך". קבוצת MoustachedBouncer מפעילה את שתי משפחות הנוזקות במקביל, אך מפעילה רק אחת מהן על כל מכשיר נתון. החוקרים מאמינים שמשפחת Disco מופעלת יחד עם מתקפות AitM, בעוד שמשפחת NightClub משמשת לתקיפת קורבנות עבורם אין אפשרות ליירוט תעבורה ברמת ספק שירותי האינטרנט, בשל המצאותם של כלי אבטחה – כמו שימוש ברשתות VPN מוצפנות מקצה לקצה, שבהן תעבורת האינטרנט מנותבת מחוץ לבלארוס.

"המסקנה העיקרית מהמחקר היא שארגונים הפועלים במדינות זרות, בהן אי אפשר לבטוח על תעבורת האינטרנט, נדרשים לגלוש באמצעות VPN", סיכם פאו. "בצורה זו, התקשורת מוצפנת מקצה לקצה ומכוונת למיקום אמין את כל תעבורת האינטרנט שלהם, כדי להימנע ממכשירים ומחשבים הבוחנים את תעבורת האינטרנט. בנוסף, עליהם להשתמש בתוכנות אבטחה מעודכנות ברמה הגבוהה ביותר".

תגובות

(0)