deepfake

נלחמת בדיפ-פיק: דנמרק מחזירה לבני האדם את הזכות על עצמם

בזמן שתעשיית ה-AI מגלגלת למעלה מ-300 מיליארד דולר, ד"ר בלה ברדה ברקת סבורה שהצעת החוק הדנית שתעניק בעלות משפטית על פנים וקול - היא מהפכה אמיתית לאזרחים

חוקרי פאלו אלטו הפיקו מתקפת כופרה בתוך 25 דקות בלבד – בסיוע AI

ה-AI מסייעת להאיץ מתקפת סייבר לקצב מהיר פי 100 ● Unit 42, יחידת המחקר של ענקית הסייבר, הודיעה שהצליחה לדמות מתקפת כופרה מלאה - מהחדירה הראשונית ועד לשליפת המידע - בזמן שיא של פחות ממחצית השעה

דיפ-פייק: אילון מאסק וג'ורג'ה מלוני – בסרטוני כזב בעשרות קמפיינים

לפי יחידת המחקר של פאלו אלטו, סרטוני הזיוף העמוק נוצרו באמצעות בינה מלאכותית יוצרת כחלק ממהלכי הונאה וסייבר

"הגורם האנושי – קריטי באבטחה, במיוחד באיום מתקדם כמו דיפ-פייק"

רוני צארום, מייסד ומנכ"ל סייפוקס, התעמק ב-AI כבר בתחילת שנות ה-90' * הוא מדלג זה שלושה עשורים בין עולמות ה-IT, היזמות, הסייבר וה-AI

אישה מדרום קוריאה התאהבה בדיפ פייק של מאסק והעבירה לו 50 אלף ד'

"ב-17 ביולי בשנה שעברה, מאסק הוסיף אותי כחברה באינסטגרם", סיפרה האישה ● "למרות שהייתי מעריצה ענקית אחרי שקראתי את הביוגרפיה שלו, פקפקתי בזה בהתחלה", אמרה, אלא שלבסוף היא לא רק השתכנעה אלא גם נעקצה

הקושי לאזן בין הרצון לקדמה ובין הצורך בפרטיות

בעולם טכנולוגי שמתקדם בקצב מסחרר, יש לנו קושי אמיתי לאזן בין הרצון לקדמה טכנולוגית לבין הרצון להשאיר לנו פיסת מידע פרטית ● הרגולציה, כהרגלה, מתעכבת - ואנו נותרים חשופים ונתונים לחסדי אחרים

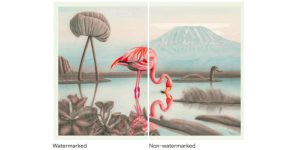

גוגל הכריזה על כלי לזיהוי תמונות שנוצרו על ידי בינה מלאכותית

לעת עתה, הכלי זמין רק לחלק מהלקוחות המשלמים של עסקי מחשוב הענן שלה - והוא עובד רק עם תמונות שנוצרו עם מחולל התמונות של גוגל, Imagen

מה חובת ההנהלה לדעת על טכנולוגיית ה-GenAI?

מה עוד צריכה ההנהלה לדעת על מנת להתכונן לקראת כניסת הארגון לעידן החדש של הבינה המלאכותית היוצרת? חלק ג' – עדיין קיימות נקודות רבות של אי וודאות