לשגשג בעולמות של ריבוי עננים

כתב: אורן בריג, ארכיטקט מערכות בסיסקו ישראל.

במציאות המאתגרת שבה אנו נמצאים, נדרשים ארגונים לזמני תגובה מהירים כדי לעמוד בקצב של החברות המתחרות ולהשיג אותן. כדי לעמוד בצרכים העסקיים האלו נדרשים גם גופי ה-IT של אותם ארגונים לספק זמני תגובה מהירים ומשאבים מתאימים. זו אחת הסיבות, שאנו רואים מעבר לעבודה בענן – משאבים אינסופיים זמינים מיידית, כל עוד כרטיס האשראי יוכל לעכל זאת.

כבר היום 87% מהארגונים עובדים בתצורת ענן היברידי, ו-94% מתכוונים לעבור בתצורה מרובת עננים כדי לנצל את המשאבים השונים של ספקיות הענן, כדי להיות יעילים בתמחור העננים וכדי לא להיות תלויים בספקית ענן בודדת.

האפליקציות הארגוניות הפועלות בענן אינן אי בודד – הן צריכות גישה למשאבים הארגוניים, והמערכות הארגוניות (on-prem) צריכות גישה לאפליקציות בענן. במידה רבה, רשת התקשורת בענן הופכת להיות הרחבה של רשת התקשורת הארגונית – עם זאת, במרבית הארגונים הצוות שמנהל את התקשורת בענן הוא צוות שונה מזה שמנהל את התקשורת ב-DC, ולרוב מדובר בצוות עם ניסיון פחות עשיר בתקשורת.

מבחינה תפעולית, מדובר בתקורה מיותרת של למידת עולם תוכן שלם, שצוות אחר למד בעבר. אך חשוב מכך – כל ספקית ענן מנגישה יכולות שונות, ממשק ניהול שונה וסט API׳ים שונים עבור ניהול המשאבים באותו ענן. ברגע שיעלה הצורך להתרחב לספקית ענן נוספת – נדרש יהיה ללמוד מחדש את סט היכולות שמציעה אותה ספקית ואת האופן שבו מגדירים כל אחת מיכולות אלו.

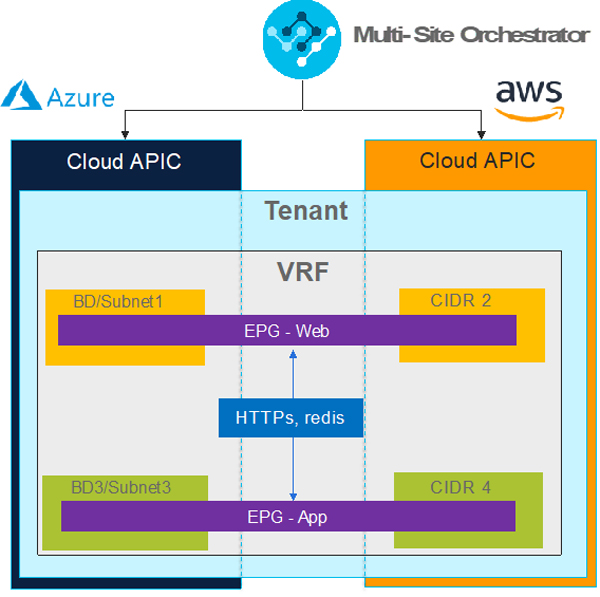

כאן נכנסת סיסקו לתמונה. בין אם ציוד התקשורת ב-DC הוא מתגי Nexus 9000 של סיסקו, מתגים אחרים של יצרן אחר, או שלא קיים DC כלל וכל המשאבים הם בענן – פתרון Cloud ACI מנגיש פלטפורמת ניהול אחידה לרשת התקשורת בעננים הציבוריים השונים (וגם ב-DC המקומי, אם קיים). הפלטפורמה מיישרת קו בין המושגים השונים של העננים השונים (לדוגמה,AWS VPC = Azure VNet = GCP VPC = ACI VRF) ומספקת ממשק ניהול אחיד עם מושגים אחידים לכל העננים – ללא צורך בלימוד מחדש של כל אחת מהספקיות.

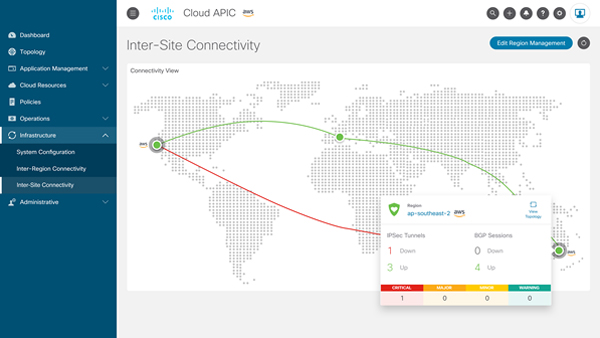

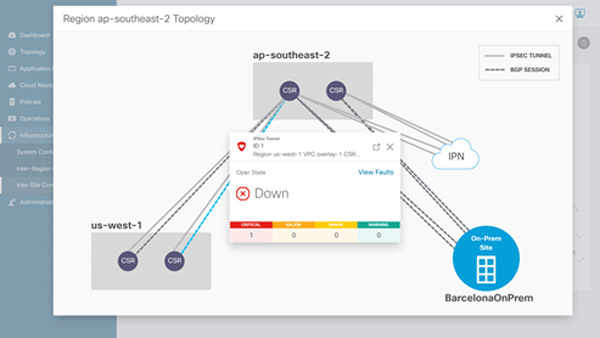

הפלטפורמה מטפלת באופן אוטומטי בכל הקישוריות בתוך ספקית הענן ובין ספקיות הענן ל-DC המקומי – בצורה מאובטחת. בעזרתה, הגדרת איזון עומסים בין מערכות ב-AWS למערכות ב-Azure, או בין שרתים מקומיים לבין שרתים ב-GCP הופך לאפשרי ופשוט.

פרט לקישוריות קיים נושא אבטחת הגישה הרשתית. גם כאן, במרבית הארגונים הצוות המנהל את חוקת הגבלת הגישה בענן אינו צוות אבטחת המידע המנהל את ה-FW׳ים, וכאשר לכל אחד מהשרתים בענן ניתן להקצות כתובת ציבורית וגישה ישירה מהאינטרנט – יש כאן סיכון שחייבים לנהל.

פתרון Cloud ACI מאפשר ניהול מרכזי ואחיד של חוקת אבטחת המידע של העננים השונים (SG, NACL, NSG, ASG וכו׳) כדי להבטיח מדיניות אחידה וממשק ניהול אחיד.

אבטחת הגישה הרשתית היא הכרחית וחשובה, אך אין בה די בפני עצמה. משאבי הענן שלנו חשופים לאינטרנט כדי לאפשר גישה של לקוחות ועובדים אליהם. אנו נרצה לדעת האם שרתי הענן שלנו מתקשרים עם מדינות ״חשודות״ שאליהן אנו לא מצפים שיישלח מידע, נרצה לדעת אם אחד השרתים שלנו מתחיל לתשאל שרתים אחרים, או האם שרת אחר מייצא מידע החוצה לעולם על גבי פרוטוקול תמים כמו DNS. כפי שפתרונות כמו Firewall בסביבה הפיזית אינם מסוגלים לזהות איומים או לנתח מידע של תעבורה שאינה עוברת דרכם – כך גם בענן. ה-Firewall נותר עיוור לאירועים המתרחשים סביבו ולא דרכו.

יתרה מכך, ממשק ניהול משאבי הענן שלנו חשוף לכל האינטרנט, הרי כל לקוחות הענן משתמשים בו. אנו נרצה לדעת אילו ניסיונות גישה יש אל ממשק ניהול משאבי הענן שלנו, מאילו מדינות והאם בעל הרשאות כזה או אחר מבצע פעולות החורגות מהשגרה.

לשם כך בדיוק קיימת מערכת Cisco Secure Cloud Analytics, שירות ענן של סיסקו שנועד להגן עליכם.

את שירות Cisco Secure Cloud Analytics ניתן לקשר לחשבונות שירותי הענן השונים הנמצאים בשימוש (בעזרת IAM Role/Application key/Service account בהתאם לענן), והוא יירשם לקבלת דיווחים ולוגים מהעננים: CloudWatch, VPC Flow Logs, Cloud Duty, NSG Flow Logs, Stackdriver וכו׳ (ניתן לחבר את שירות Cisco Secure Cloud Analytics גם לסביבת קוברנטיס ולמערכות On-prem).

שירות Cisco Secure Cloud Analytics מנתח את המידע הרב המתקבל מספקיות הענן ובעזרת מנגנוני למידת מכונה, ועדכוני איומים ומודיעין סייבר בזמן אמת מ-Talos, גוף מחקר הסייבר של סיסקו – מזהה התנהגות חשודה ומתריע עליה.

שירות זה הינו חלק מפלטפורמת SecureX, פלטפורמת הגנת הסייבר של סיסקו, המאחדת לתוכה את אירועי הסייבר מכל מוצרי אבטחת המידע של סיסקו ושל יצרנים נוספים, כדי לקבל נראות מלאה ויכולות תחקור והצלבת מידע בין המערכות השונות – התנהגות רשתית, NAC, NGFW, NGIPS, Web Gateways, Mail Gateways ועוד. מטרת העל היא לאפשר לארגון להשתמש בכלל מוצרי אבטחת המידע שברשותו, לרבות מקורות שונים של מודיעין סייבר בצורה המתאימה למערך ההגנה הארגוני.

בין אם השירותים שלכם נמצאים בדטה-סנטר המקומי, בענן (או בסבירות גבוהה גם וגם) – יש לנו על מה לדבר.

לרישום למפגשים הבאים של סיסקו הקליקו כאן.

לקראת מפגשי סיסקו

לקראת מפגשי סיסקו