אבטחת תשתיות OT: אלו הן שיטות העבודה המומלצות לשנת 2025

תעשיית התשתיות הקריטיות היא בין המותקפות ביותר ולכן, חיוני לשמור על אבטחתה ברמה הגבוהה ביותר ● מהם האתגרים הצפויים השנה בתחום, וכיצד ניתן לשמור על אבטחת מערכת ה-OT שלכם?

מאת: צור סגל, מנהל פיתוח עסקי אזורי לתחום ה-OT בפורטינט

תחום התשתיות הקריטיות – הכולל חשמל, מים, דלק וגז – הוא אחד המותקפים ביותר במרחב ה-OT. לצד זאת, גם תחומים נוספים כמו בתי חולים, מחסנים אוטומטיים ודאטה סנטרים זקוקים להגנה מתקדמת. נזק למחסן אוטומטי לתרופות, תקלה במערכות חדרי ניתוח או מערך מיזוג האוויר בדאטה סנטר עלולים לשתק תהליכים קריטיים ולהוביל להשלכות רחבות היקף ואף הרסניות.

התעשייה עברה דרך ארוכה מתעשייה מסורתית, דרך Industry 3.0 ל-Industry 4.0, וכיום הבינה המלאכותית, המשולבת בענן, משנה את פני התעשייה. יישומי תעשייה רבים משולבים בתפעול כמו אחזקה חזויה (Predictive Maintenance), מערכת מידע לניהול רצפת הייצור (MES) ותוכנות ERP. החיבור בין IT לרצפת הייצור של ה-OT הכרחי לשיפור התפוקה ולניהול תהליכים והוא צורך יום-יומי לכל מנהל.

תדרש וביתר שאת גם השנה. אבטחת תשתיות OT. צילום: אילוסטרציה. Shutterstock

האתגרים הצפויים בשנת 2025 בתחום ה-OT

המטרה המרכזית בתחום ה-OT היא שמירה על בטיחות, המשכיות הייצור, רווחיות ומוניטין החברה. עם זאת, גם השנה, אנחנו צפויים לראות שלושה אתגרים עיקריים בתחום:

עדכון קושחות (Firmware) – עדכון Firmware בבקרים נדחה לעיתים קרובות, בשל אילוצי עבודה סביב השעון או חוסר יכולת לאתר גרסאות מעודכנות של יצרנים כל כך רבים במתקן.

Visibility ואבטחת גישה – בשנים האחרונות, Visibility הייתה מטרה מרכזית באפיון ותכנון מערכות OT, אך ב-2025 יש להתקדם מעבר לכך. אני ממליץ להקשיח את הגישה למערכות קריטיות, לפתח מראש תהליכים אוטומטיים ולהטמיע תגובות יזומות לאירועי אבטחה, כדי לחסוך במשאבי זמן יקרים. לדוגמה, נטרול סיכון אבטחתי באופן אקטיבי לפני פגיעה משמעותית במתקני הייצור והמבנים.

גישה מאובטחת מרחוק – עדיין מהווה אתגר, במיוחד כאשר המשתמשים עוברים את ה-Firewall המרכזי ויש להם גישה לכל מרחבי ה-OT, משתמשים בסיסמאות שאינן מוחלפות או מבצעים פעולות ללא הקלטה ובקרה וללא אפשרות לחקר תקלות.

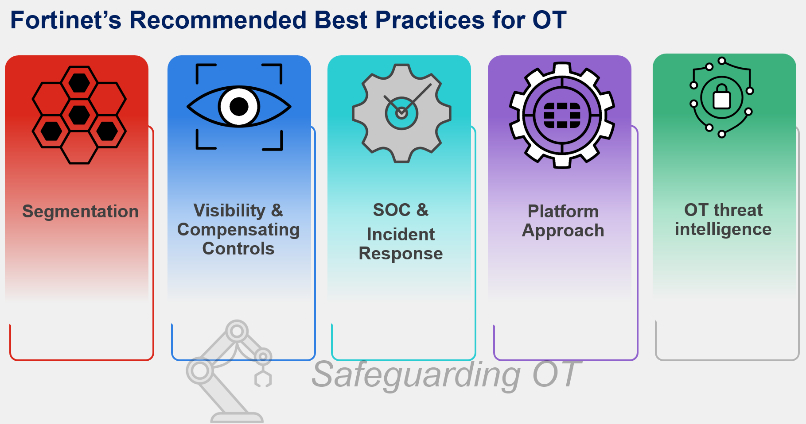

שיטות העבודה המומלצות של פורטינט בתחום ה-OT. צילום: פורטינט

שיטות העבודה המומלצות בתחום ה-OT השנה

כדי להתמודד עם אתגרים אלו ואחרים, מומלץ להתמקד בארבע שיטות עבודה עיקריות:

מודיעין איומים בתחום ה-OT של FortiGuard – השירות של FortiGuard מספק מודיעין המתעדכן על בסיס יומי וכולל יותר מ-1,000 חולשות CVE’s ידועות, אכיפה של למעלה מ-3,000 פקודות בפרוטוקולי ICS ותמיכת DPI במעל ל-80 פרוטוקולים. ניתן לשלב את השירות ב-Firewall של פורטינט ובתוכנות נוספות.

בקרות מפצות ועדכונים וירטואליים בנוסף ל-Visibility – יצירת נקודת ייחוס ברורה (Base Line) במערכות OT מקלה על הקשחת אירועי אבטחה באמצעות בקרות מפצות (Compensating Controls), כמו עדכונים וירטואליים (Virtual Patching), בעיקר בשל הקשרים הקבועים והידועים בין רכיבים כגון MES, SCADA ובקרי OT.

סגמנטציה ומיקרו-סגמנטציה – יישום סגמנטציה בהתאם להנחיות תקן IEC62443 יוצר חלוקה והפרדה יעילה של רשת ה-OT. ניטור DPI יתבצע בשלושה וקטורים עיקריים: בין הסגמנטים, בין תתי-סגמנטים ובתוך ה-Conduits.

פלטפורמה אחודה ואוטומטית לניהול תהליכי אבטחת מידע במערכות ה-OT – שילוב תוכנות כמו FortiManager ו-FortiAnalyzer מאפשר תגובה אוטומטית לאירועים, חקירה יעילה וחיסכון בשעות עבודה. שילוב תוכנות SecOps יאפשר אוטומציה מלאה מקצה לקצה ותובנות במערכות גדולות במיוחד. כיום, ה-AI משולב כמעט בכל תוכנת SecOps ותובנות מיוחדות של OT, כמו שיחה ב-ChatGPT.

שומרים על מערכות ה-OT מאובטחות

מטעמי הגדלת רווחיות, שיתוף מידע בארגון וניהול מתקדם חוצה תחומים במתקן – עולמות התשתיות הקריטיות, התעשייה ומערכות הביטחון מתחברים יותר ויותר לענן, כאשר אין דרך מעשית לשמר את ה-Air Gap. מאחר שלא ניתן להתנגד לשינויים ומגמות חיוביות בכל התעשיות ובכל העולם, יש לתת מענה יעיל לכל אזורי התפעול של הלקוח באמצעות פתרון אחוד והוליסטי, שיסייע לקצר את זמני הטיפול באירועי אבטחה. חשוב לשים דגש על חוסר הידע והאנשים החסרים במתקנים, מה שמגדיל את הצורך לספק מענה אוטומטי, מהיר, יעיל, המבוסס על צרכי הארגון.

תחום ה-OT משלב כיום אבטחת מידע הוליסטית – החל מרמת הרשת, רמת החיבור מרחוק למתקן והכי חשוב, ברמת הניבול והאוטומציה של תהליכים. תחום ה-OT דואג להגן על רציפות העבודה והתפעול ושמירה על רווח גבוה בייצור. הפתרונות בתחום ה-OT מנהלים סיכונים בתצורת עבודה המשלימה את המערכות התפעוליות ולא מפריעה להן, תוך שמירה על פרודוקטיביות ובטיחות העובדים, הציוד והסביבה.

בעקבות כנס הגנת הסייבר ה-ICS-OT & IIoT 9 של אנשים ומחשבים

בעקבות כנס הגנת הסייבר ה-ICS-OT & IIoT 9 של אנשים ומחשבים