האקרים שגנבו מיליונים מבנקים שבו לפעול עם נוזקות מעודכנות

על פי מעבדת קספרסקי, לקבוצת ההאקרים, Carbanak, יש תרגילים וכלי פריצה חדשים וגם - שתי קבוצות חקיינים

קבוצת האקרים שפעלה במגזר הפיננסי, שבה לפעול עם טכניקות פעולה חדשות. בנוסף, נוספו לה שתי קבוצות חקייניות, כך על פי קספרסקי (Kaspersky Lab).

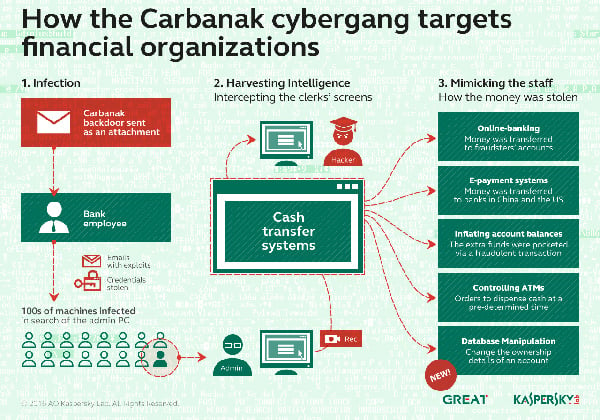

קבוצת ההאקרים, Carbanak, גנבה כמיליארד דולר מ-25 בנקים בין השנים 2013-2015. חוקרי ענקית האבטחה הרוסית, שחשפו אותם לפני שנה, התריעו כי מדובר במגמה חדשה: עברייני סייבר המאמצים כלים ושיטות של מתקפות ריגול בחסות מדינה, כדי לשדוד בנקים. הקבוצה, נטען, חזרה לפעול, וכעת מכונה Carbanak 2.0. הקבוצה, ושתי קבוצות נוספות הפועלות בסגנון דומה: Metel ו-GCMAN – תוקפות ארגונים פיננסיים באמצעות פעילות מודיעין סמויה, בסגנון מתקפות ריגול (APT) וקוד זדוני מותאם, יחד עם תוכנה לגיטימית ושיטות חדשניות לחילוץ הכסף.

"Carbanak 2.0 מסמן את חזרתו של איום הריגול Carabank, עם אותם כלים וטכניקות אבל עם פרופיל קורבן שונה ודרכים חדשניות לחילוץ הכסף", כותבים החוקרים. "המטרות של Carbanak 2.0 לא היו בנקים בלבד, אלא מחלקות תקציב וחשבונות בכל ארגון בעל עניין. במקרה אחד הקבוצה קיבלה גישה לארגון פיננסי – ומשם המשיכה כדי לשנות את הרשאות הבעלות עבור חברה גדולה. המידע שונה כדי ש'בלדר הכסף' יירשם כבעל מניות של החברה, תוך הצגת נתוני הזיהוי שלו".

אחת משתי החקייניות היא קבוצת עברייני הסייבר Metel. "היא מחזיקה בתרגילים רבים בספר התרגילים שלה, אבל מעניינת בגלל שיטת עבודה חכמה במיוחד: באמצעות השגת שליטה על מכונות בבנק שיש להן גישה לפעולות כספיות, כגון מרכז שירות או מחשבי תמיכה – הכנופיה יכולה לבצע רול-בק (גלגול לאחור) אוטומטי של פעולות בכספומט". יכולת הרול-בק מבטיחה כי המאזן בכרטיסי חיוב נותר זהה, ללא קשר למספר עסקאות הכספומט שבוצעו. כך, קבוצת העבריינים גונבת כסף תוך נסיעה בערים ברוסיה במהלך הלילה, וריקון של מכשירי כספומט השייכים למספר בנקים – באופן חוזר, באמצעות אותם כרטיסי חיוב שהונפקו על ידי הבנק שנפגע. כך, במהלך לילה אחד בלבד, הם מצליחים להשלים גניבות כספים עצומות.

ההדבקה רחבה בהרבה

מפעילי Metel משיגים את ההדבקה הראשונית באמצעות הודעות דוא"ל של פישינג ממוקד עם קבצים זדוניים מצורפים, ובאמצעות חבילת הפריצה Niteris, הם מנצלים פרצות בדפדפן הקורבן. ברגע שהם בתוך הרשת, עברייני הסייבר משתמשים בכלי בדיקות פריצה (Pentest) לגיטימיים, כדי לבצע תנועה רוחבית במערכת, כשהם מפצחים את בקר הדומיין המקומי, ובסופו של דבר מאתרים ומשיגים שליטה על מחשבים המשמשים את עובדי הבנק האחראים לעיבוד כרטיסי חיוב. מתקפות של קבוצת Metel לא זוהו מחוץ לרוסיה, עד כה, "ועדיין, יש חשד מבוסס כי ההדבקה רחבה בהרבה".

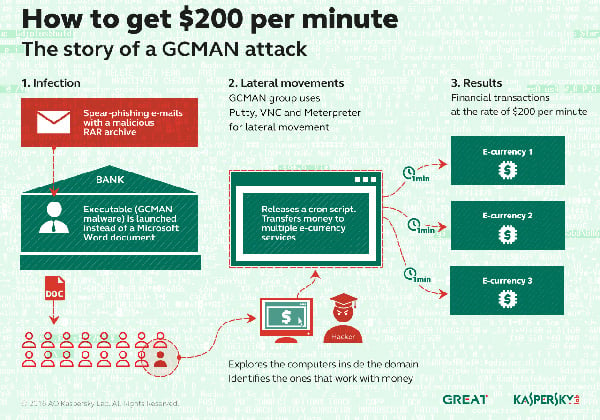

קבוצת GCMAN, נכתב, חמקנית יותר מהאחרות: לעיתים היא יכולה לתקוף ארגון בהצלחה מבלי להשתמש כלל בקוד זדוני, באמצעות הרצה של כלי בדיקת חדירה לגיטימיים בלבד. חברי GCMAN השתמשו ב-Putty, VNC ו- Meterpreter כדי להתקדם לרוחב הרשת, עד שהגיעו למכונה שיכולה לשמש להעברת כסף לשירותי מטבע אלקטרוניים, מבלי להדליק התרעה במערכות של בנקים אחרים. בהתקפה אחת שזוהתה על ידי מעבדת קספרסקי, עברייני הסייבר שהו ברשת במשך שנה וחצי, עד שהפעילו את הגניבה. הכסף הועבר בסכומים של כ-200 דולר, הגבול העליון להעברת כספים אנונימית ברוסיה. בכל דקה הופעל קוד זדוני וסכום נוסף הועבר לחשבונות מטבע אלקטרוניים השייכים ל"בלדר כסף". פקודות ההעברה נשלחו ישירות לשער גישה, ולא הוצגו באף מערכת פנימית של הבנק.

"זו מגמה מדאיגה, במסגרתה עברייני סייבר מאמצים מתקפות בסגנון ריגול. כנופיית Carbanak הייתה רק הסנונית הראשונה: עברייני סייבר לומדים כעת במהירות כיצד להשתמש בטכניקות חדשות בפעילות שלהם, ואנו רואים רבים יותר נעים מתקיפת משתמשים לתקיפה ישירה של בנקים. ההיגיון שלהם פשוט: שם נמצא הכסף", אמר סרגיי גולבאנוב, חוקר אבטחה ראשי בצוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי. "השלב הפעיל במתקפת סייבר הופך כיום לקצר יותר. כשתוקפים הופכים למיומנים בפעולה מסוימת, לוקח להם כמה ימים או שבוע בלבד לקחת את מה שהם רוצים – ולברוח".

תגובות

(0)